Вредоносные расширения для Chrome используют для атак скрипты session replay - «Новости»

3-02-2018, 15:00. Автор: Валентин

В конце 2017 года эксперты из Принстонского университета опубликовали интересное научное исследование, согласно которому, сотни сайтов, входящих в число 50 000 самых посещаемых ресурсов по версии Alexa, следят за каждым шагом своих посетителей, а зачастую и вовсе работают как кейлоггеры.

Тогда исследователи объясняли, что слежка реализована посредством специальных скриптов (session replay scripts), предоставляемых владельцам ресурсов сторонними аналитическими сервисами. Изначально такие инструменты предназначались для улучшения user experience, позволяли компаниям лучше узнать своих пользователей и лучше подстроится под их нужды. Однако такие скрипты, в сущности, позволяют повторно воспроизвести всю сессию пользователя, включая каждый его клик, прокрутку и нажатия клавиш. Наиболее распространенными и навязчивыми исследователи называли replay-скрипты шести сервисов, среди которых были решения компаний FullStory, Hotjar, «Яндекс» и Smartlook.

Теперь специалисты издания Bleeping Computer и аналитики компании Trend Micro обнаружили новый виток данной проблемы. Как оказалось, session replay скрипты уже взяли на вооружение злоумышленники, занимающиеся разработкой расширений для браузера Chrome.

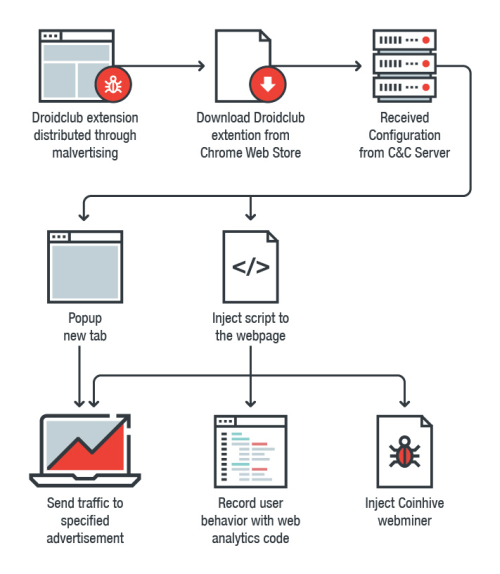

Эксперты Trend Micro рассказывают, что вредоносные расширения образуют немалый ботнет Droidclub, который внедряет рекламу на страницы посещаемых пострадавшими сайтов, а ранее он и вовсе майнил криптовалюту Monero. Суммарно специалисты обнаружили в Chrome Web Store 89 таких вредоносных расширений, от которых пострадали 423 992 пользователя.

Хотя инженеры Google уже удалили эти расширения из каталога, список вредоносных дополнений можно увидеть здесь (PDF). Исследователи Bleeping Computer обнаружили еще несколько расширений, дополнив список Trend Micro, и опубликовали инструкции по их удалению (Strawberry Daiquiri Cocktail, BrowserWatch, 11 Pumpkin Flavored Foods, To Deodorize Laundry).

Известно, что первые расширения Droidclub появились в каталоге Chrome Web Store в апреле 2017 года, и еще в ноябре 2017 года оператора вредоносной кампании продолжали добавлять к своему арсеналу новые расширения. Сообщается, что компания Cloudflare уже избавилась от управляющих серверов злоумышленников.

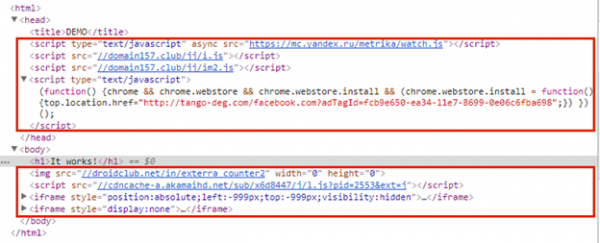

Однако, как было сказано выше, помимо майнинга и рекламы операторы Droidclub эксплуатировали и легитимные session replay скрипты, как наглядно показано на схеме атаки выше. Так, специалисты обнаружили, что при помощи «Яндекс Метрики» злоумышленники могли в буквальном смысле отслеживать каждый шаг своих жертв. Хотя replay-скрипты сервиса не позволяют перехватывать текст, введенный поле ввода пароля, они «запоминают» детали из других полей различных форм: имена, номера кредитных карт, номера CVV, email-адреса, телефонные номера. Гифка ниже демонстрирует возможности атакующих во всей красе.

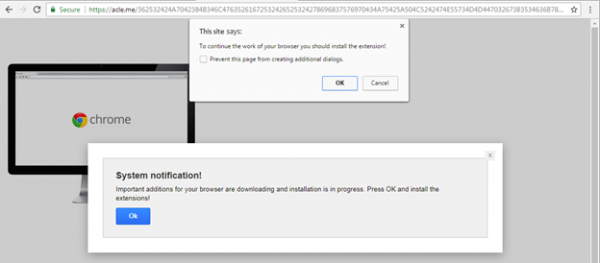

Эксперты пишут, что вредоносные расширения распространялись преимущественно через вредоносную рекламу и социальную инженерию. Так, пользователям демонстрировали фальшивое окно с запросом на установку расширения (см. иллюстрацию ниже), и если жертва соглашалась, происходило заражение.

Исследователи напоминают пользователям, что в таких случаях не нужно нажимать на все кнопки подряд и, тем более, не следует устанавливать предложенное подозрительное ПО. В подобной ситуации лучше всего просто закрыть вкладку.

Перейти обратно к новости