IoT-ботнет DoubleDoor обходит защитные решения с помощью комбинации двух эксплоитов - «Новости»

16-02-2018, 16:00. Автор: Bargeman

Специалисты компании NewSky Security обнаружили новый ботнет, состоящий из уязвимых устройств интернета вещей. Угроза получила имя DoubleDoor, так как использует для атак комбинацию из двух эксплоитов.

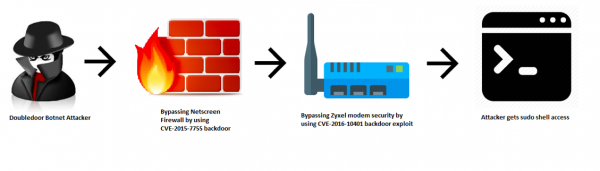

Аналитики рассказали, что DoubleDoor эксплуатирует следующие проблемы: CVE-2015–7755 — бэкдор в ПО Juniper Networks ScreenOS. Атакующие могут воспользоваться жестко закодированным паролем « %s(un=’%s’) = %u» без логина и получат доступ к уязвимому устройству посредством Telnet и SSH. CVE-2016–10401 — бэкдор для роутеров ZyXEL PK5001Z. В данном случае атакующие могут задействовать комбинацию учетных данных admin:CenturyL1nk, а затем воспользоваться паролем « zyad5001» для повышения привилегий и получения полного контроля над девайсом.

Схема атаки

Специалисты NewSky Security пишут, что ранее им не доводилось видеть, чтобы IoT-ботнеты комбинировали обход файрвола (Juniper Netscreen) с эксплуатацией багов непосредственно в целевых устройствах. Исследователи отмечают, что подобные «многоуровневые» атаки обычно применяются против устройств под управлением Windows, но не в области интернета вещей.

Немного похожую тактику применяли вредоносы Satori и Reaper, тогда авторы малвари тоже «вооружили» свои разработки различными эксплоитами, однако те были направлены исключительно на сами уязвимые IoT-гаджеты, то есть атаки все же были «одноуровневыми».

По данным NewSky Security, ботнет появился между 18 и 27 января 2018 года, и первые попытки эксплуатации вышеописанных уязвимостей исходили с южнокорейских IP-адресов.

Исследователи считают, что пока DoubleDoor находится в разработке и не используется в полную силу. Дело в том, что по сравнению с Mirai, Satori, Asuna или Daddyl33t, новый ботнет пока не может похвастаться большим количеством атак и зараженных хостов (точных цифр специалисты не называют). Вероятно, проблема заключается в том, DoubleDoor представляет угрозу только для роутеров ZyXEL PK5001Z, возможно, находящихся под защитой Juniper Netscreen. Не самая распространенная комбинация, встречающаяся преимущественно в корпоративном сегменте. Специалисты предполагают, что в будущем арсенал малвари может пополниться другими эксплоитами, к примеру, для девайсов DLink, Huawei или Netgear.

Пока DoubleDoor никак не использует зараженные устройства, уже ставшие частью ботнета, что заставляет исследователей предположить, что текущие заражения являются тестовыми, или же операторы малвари задумали нечто глобальное, а пока просто наращивают мощности.

Перейти обратно к новости