Новый IoT-ботнет атакует финансовые учреждения с января 2018 года - «Новости»

9-04-2018, 18:00. Автор: Phillips

Впервые ботнет IoTroop (он же Reaper), построенный на базе Mirai, был обнаружен в октябре 2017 года. Тогда специалисты предрекли новой угрозе «славу» классического ботнета Mirai. Дело в том, что, по данным Check Point, в состав ботнета еще прошлой осенью входило более миллиона «умных» устройств. Впрочем, с этими расчетами не согласились эксперты компаний Arbor Networks и Netlab 360, заявившие, что настоящее число ботов IoTroop не превышает 10 000 – 20 000.

Как бы то ни было, эксперты были согласны в том, что малварь распространяется через эксплуатацию различных уязвимостей в устройствах D-Link, TP-Link, Avtech, Netgear, MikroTik, Linksys, Synology. Именно это отличает IoTroop от других IoT-ботнетов, которые, как правило, полагаются лишь на Telnet-сканеры и списки учетных данных по умолчанию.

В январе 2018 года на финансовые учреждения Нидерландов была осуществлена серия DDoS-атак, от которых пострадали такие крупные компании, как ABN Amro и Rabobank. Тогда источник атак выявить не удалось. Теперь же аналитики Recorded Future представили подробный отчет, согласно которому, эти атаки были одним из первых зафиксированных применений ботнета IoTroop.

По подсчетам Recorded Future, мощность атак в пиковые моменты доходила до 30 Гбит/сек, и атакующие использовали амплификацию через DNS. Конечно, эти показатели сложно назвать внушительными, особенно на фоне атак мощностью 1,7 ТБ/сек, зафиксированных в марте текущего года.

Тем не менее, ИБ-специалисты пишут, что ботнет IoTroop серьезно «эволюционировал» с осени прошлого года. Так, в недавно опубликованном докладе Fortinet аналитики отмечали: «эксплоит Reaper [IoTroop] построен с помощью гибкого движка Lua и скриптов, а значит, вместо статических ограничений и заранее запрограммированных атак на старые эксплоиты, его код может быть легко обновлен “на лету”, позволяя существующим ботнетам осуществлять новые, массированные и более вредоносные атаки сразу же, как только те становятся доступны».

С этим выводом согласны и в Recorded Future. Специалисты компании так же отмечают, что в настоящее время IoTroop эксплуатирует как минимум дюжину уязвимостей в IoT-устройствах, но может быть обновлен, и атакующие могут пополнить список своих эксплоитов в любой момент.

По данным Recorded Future, во время первой вредоносной кампании ботнет на 80% состоял из скомпрометированных роутеров MikroTik, а остальные 20% устройств представляли собой смешение из уязвимых серверов Apache и IIS, а также различных «умных» гаджетов Ubiquity, GoAhead,Linksys, TP-Link, Dahua, Cisco и ZyXEL. Таким образом, с октября 2017 года «арсенал» операторов ботнета уже пополнился публично доступными эксплоитами для новых багов. Например, жертвами ботнета стали видеорегистраторы производства Dahua и телевизоры Samsung UE55D7000.

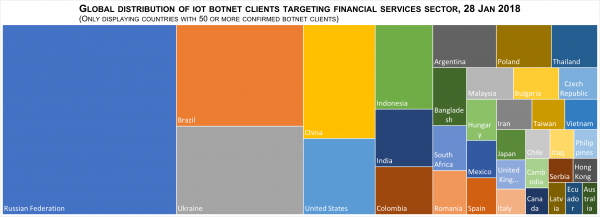

Аналитики пишут, что январские атаки на финансовые учреждения исходили из 139 стран мира, включая Россию, Украину, Бразилию, Китай и США.

В конце исследователи приводят несколько IP-адресов, с которых, как удалось вычислить, осуществлялось управление IoTroop, а также отмечают, что во время анализа атак на нидерландские банки удалось выявить еще одну серию атак, так же произошедших в конце января 2018 года. На кого была направлена вторая волна DDoS’а, не сообщается, известно лишь, что вновь пострадал финансовый сектор.

Перейти обратно к новости