Check Point: криптомайнеры все чаще эксплуатируют серверные уязвимости - «Новости»

25-05-2018, 05:02. Автор: Кузьма

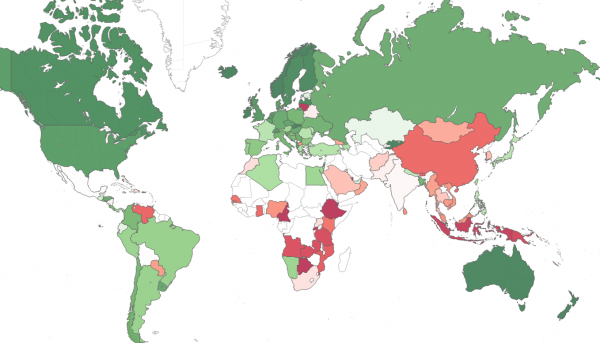

Аналитики Check Point опубликовали апрельский отчет Global Threat Impact Index. По данным компании, киберпреступники все чаще эксплуатируют незакрытые уязвимости серверов для незаконного криптовалютного майнинга.

Вот уже четвертый месяц подряд вредоносные криптовалютные майнеры доминируют в топе угроз, согласно отчетами Check Point Global Threat Index. Причем майнер Coinhive сохраняет первое место как наиболее распространенное вредоносное ПО с глобальным охватом (16%). Еще один майнер, Cryptoloot, расположился сразу за лидером (14%), а на третьем месте (11%) разместилось вредоносное рекламное ПО Roughted.

В России Coinhive и Cryptoloot имеют еще больший охват: в апреле малварь атаковала 46% и 45% организаций соответственно. На третье место (25%) в рейтинге самых активных угроз в России поднялся еще один криптомайнер — Jsecoin, который позволяет добывать криптовалюту через веб-сайты.

Также исследователи Check Point отмечают, что с начала года кибермошенники все чаще используют незакрытые уязвимости серверов приложений в целях незаконной добычи криптовалюты. Так, атаки на 46% организаций по всему миру эксплуатировали уязвимость в Microsoft Windows Server2003 (CVE-2017-7269), а на 40% — уязвимость Oracle WebLogic (CVE-2017-10271).

«Сегодня хакеры стремятся проникнуть в сети с помощью незакрытых уязвимостей серверов, поэтому организациям следует обратить внимание на то, какую важную роль в безопасности компаний играет своевременное обновление программ и установка патчей, — отмечает Майя Хоровиц, руководитель группы Threat Intelligence компании Check Point Software Technologies. — Тот факт, что огромное количество организаций подверглось атакам, которые эксплуатировали уже известные уязвимости, вызывает серьезное беспокойство, так как патчи для них доступны уже более 6 месяцев. Учитывая, что более 40% организаций во всем мире были подвержены этим атакам, крайне важно, чтобы предприятия внедряли многоуровневую стратегию кибербезопасности, которая защищает как от известных семейств кибератак, так и новых угроз».

Самые активные угрозы в апреле 2018:

- <-> CoinHive— кмайнер, предназначенный для добычи криптовалюты Monero без ведома пользователя, когда тот посещает веб-сайты.

- ? Cryptoloot — майнер, использующий мощности ЦП или видеокарты жертвы, а также другие ресурсы для майнинга криптовалюты; добавляет транзакции в блокчейн и выпускает новую валюту.

- ? Roughted— масштабная кампания вредоносной рекламы, которая используется для распространения вредоносных сайтов, эксплоит-китов и вымогателей. Она может использоваться для атаки на платформы любого типа и любой ОС, а также способна противостоять блокировщикам рекламы, чтобы обеспечить наиболее широкий охват.

Аналитики Check Point также проанализировали наиболее эксплуатируемые уязвимости. На первом месте — уязвимость CVE-2017-7269 с глобальным охватом 46%, затем CVE-2017-10271 (40%), на третьем месте — SQL-инъекция, затрагивающая 16% организаций во всем мире.

Топ-3 самых эксплуатируемых угроз в апреле 2018:

- ? Переполнение приемного буфера Microsoft IIS WebDAV ScStoragePathFromUrl(CVE-2017-7269) — злоумышленник отправляет обработанный запрос по сети в Microsoft Windows Server 2003 R2 через Microsoft Internet Information Services 0, а затем удаленно может исполнить произвольный код или вызвать отказ в обслуживании на целевом сервере. В основном это связано с уязвимостью переполнения буфера, вызванной неправильной обработкой длинного заголовка в HTTP-запросе. Патч доступен с марта 2017 года.

- ? Удаленное выполнение кода Oracle WebLogic WLS(CVE-2017-10271) — уязвимость связана с тем, как Oracle WebLogic обрабатывает декодирование xml-файлов. Успешная атака может привести к удаленному выполнению кода. Патч доступен с октября 2017 года.

- ? SQL-инъекция— взлом сайта или приложения путем внедрения в SQL-запрос произвольного кода, используя уязвимость безопасности в программном обеспечении приложения.

Исследователи отмечают, что данный список показывает, что злоумышленники успешно используют как современные методы (две уязвимости, опубликованные в 2017 году), так и классические векторы атаки, такие как SQL-инъекции.

Перейти обратно к новости