Фишеры используют Punycode в текстовых сообщениях против мобильных пользователей - «Новости»

5-06-2018, 22:00. Автор: Нестор

Мошенники используют Punycode обхода защитных фильтров и усыпления бдительности пользователей, и это уже давно не секрет. Punycode — стандартизированный метод преобразования последовательностей Unicode-символов в ACE-последовательности, которые состоят только из алфавитно-цифровых символов, как это разрешено в доменных именах. Punycode был разработан для однозначного преобразования доменных имен в последовательность ASCII-символов.

К примеру, пользователя могут обманом вынудить кликнуть на ссылку, которая при первом рассмотрении выглядит легитимной, но на самом деле приводит на совершенно другой адрес. Такой эффект достигается путем использования букв из других алфавитов, которые внешне похожи на латинские. В итоге клик на http://www.pаypal.com может привести жертву на http://www.xn--pypal-4ve.com.

Ранее подобные атаки уже использовались для обхода антифишинговых фильтров Office 365, применялись против пользователей Chrome, Firefox и Opera, а для браузера компании Google недавно и вовсе было создано специальное расширение, защищающее от подобных подмен.

Теперь специалисты компании Zscaler сообщили, что Punycode начали использовать фишеры, действующие путем массовых рассылок текстовых сообщений. Исследователи пишут, что злоумышленники применяют данную технику с начала 2018 года. И против пользователей мобильных устройств у преступников явно больше шансов, чем против пользователей ПК. Так, пользователи мобильных гаджетов обращают внимание на странные модификации URL куда реже. Такие атаки получили имя SMiShing (SMS + Phishing).

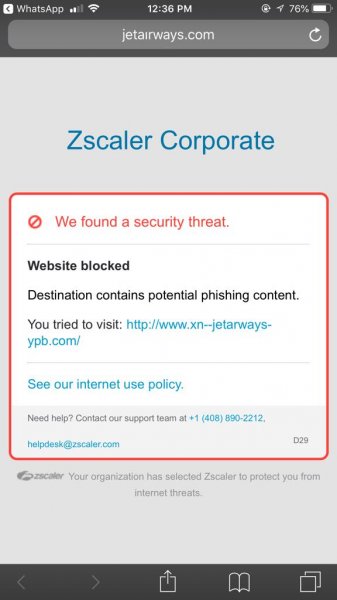

Равно как и других случаях, фишеры используют Punycode для внедрения в сообщения ссылок, замаскированных под адреса легитимных ресурсов. К примеру, аналитики Zscaler описывают случай, когда жертва получила сообщение в WhatsApp, в котором ей якобы предлагали бесплатные авиабилеты от Jet Airways. Хотя ссылка в сообщении на первый взгляд вела на jetairways.com, на самом деле пользователь попадал на xn-jetarways-ypb.com.

По данным экспертов, такие домены не «живут» дольше пары недель. Хуже того, затем страницы, использовавшиеся для фишинговых атак, начинают переадресовывать посетителей на домен newuewfarben[.]com, откуда может распространяться малварь (во время тестирования адрес был неактивен).

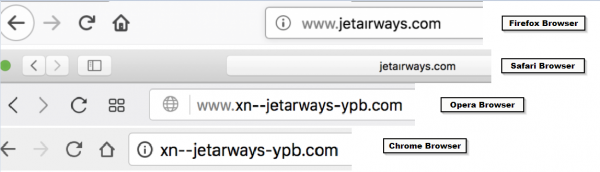

Проблема заключается в том, что если открыть подобную мошенническую ссылку на iPhone, в браузере Safari, тот не отобразит настоящий URL сайта. В итоге пользователь может догадаться о том, что его обманули, когда будет уже поздно. Chrome на Android, в свою очередь, отображает такие ссылки правильно, показывая URL в формате Punycode.

«Браузеры решают отображать формат IDN или Punycode в зависимости от того, присутствуют ли в адресе определенные символы, которые могут обмануть разделитель «.» или «/», в зависимости от того, принадлежат ли все символы к одному языку, являются ли комбинации допустимыми, или проверяют, содержится ли домен в белых списках», — пишут исследователи.

Специалисты поясняют, что нынешняя защита от гомографических атак несовершенна. Так как Punycode используется официально, у злоумышленников остается множество лазеек и различных способов обхода защитных решений, что в итоге приводит к ситуациям, когда адрес сайта отображается в формате IDN, невзирая на его стопроцентную вредоносность.

Перейти обратно к новости