IoT-поисковик ZoomEye раскрывает учетные данные десятков тысяч устройств Dahua - «Новости»

16-07-2018, 16:00. Автор: Макар

Специалист компании NewSky Security и известный эксперт в области IoT-безопасности Анкит Анубхав (Ankit Anubhav) предупредил, что в опасности оказались десятки тысяч устройств, произведенных компанией Dahua. На страницах IoT-поисковика ZoomEye обнаружились учетные данные десятков тысяч DVR-систем, которые работали на очень старых прошивках, уязвимых перед багом пятилетней давности.

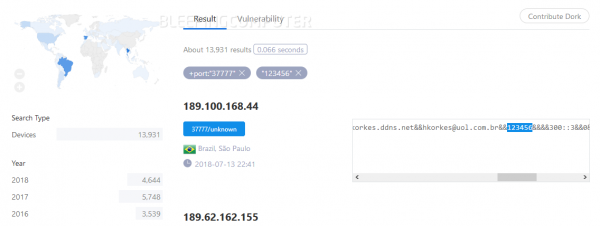

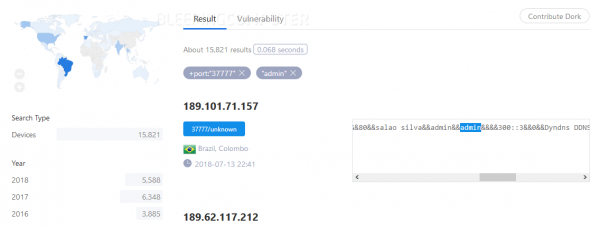

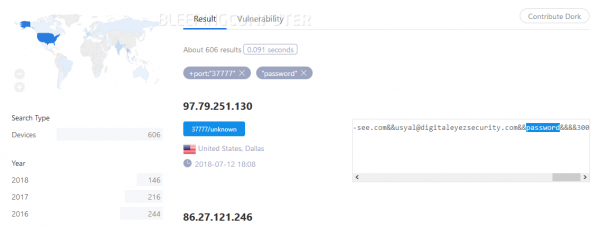

В корне проблемы лежит баг CVE-2013-6117, еще в 2013 году найденный специалистом компании Depth Security. Дело в том, что с уязвимыми устройствами Dahua можно установить TCP-соединение через сырой сокет и, обращаясь к порту 37777, отправить им специально созданный пейлоад. Получив его, девайс предаст учетные данные DDNS, SMTP и другую важную информацию любому желающему открытым текстом.

Нужно отметить, что эта проблема давно исправлена, однако, как показала практика, множество владельцев уязвимых устройств Dahua не обновили ПО по сей день.

Анкит Анубхав обнаружил, что ZoomEye индексирует DVR-устройства Dahua весьма интересным образом. Поисковик обращается к порту 37777 со специфическим запросом, а затем записывает полученный в формате простого текста ответ. Исследователь объясняет, что злоумышленникам не нужно организовывать вредоносную кампанию и писать эксплоиты для старого бага, достаточно просто создать бесплатный аккаунт ZoomEye и можно собирать учетные данные проблемных устройств прямо через поисковик.

Специалист попытался связаться с операторами ZoomEye и просил их удалить логины и пароли от устройств Dahua из поисковой выдачи (или хотя бы скрывать их), однако так и не получил ответа.

Анубхав рассказывает, что узнал о происходящем из публикации, написанной автором известной IoT-малвари BrickerBot. Напомню, что этот вредонос умышленно выводит из строя неправильно настроенные «умные» гаджеты. Таким образом разработчик вредоноса пытается очистить сеть от небезопасных IoT-устройств, предотвратить мощные DDoS-атаки и преподать беспечным пользователям урок.

Как оказалось, создатель BrickerBot уже использовал проблему CVE-2013-6117 для взлома и «окирпичивания» DVR-устройств Dahua. Однако ZoomEye постоянно индексирует и добавляет на свои страницы новые уязвимые устройства, так что разработчик BrickerBot успел взломать далеко не всё.

Журналисты Bleeping Computer, рассказавшие о неприятной находке Анубхава, подсчитали, что даже беглый поиск через ZoomEye до сих пор обнаруживает 15 800 устройств Dahua с паролем admin, более 14 000 устройств с паролем 123456, а также свыше 600 девайсов с паролем password.

Перейти обратно к новости