Хакеры используют Google CDN для размещения малвари - «Новости»

23-07-2018, 20:01. Автор: Маланья

Специалисты компании Sucuri обнаружили интересный вектор атак: злоумышленники прячут вредоносный код в метаданных изображений, а затем размещают их на серверах Google (к примеру, через Blogger или Google+). В итоге для атаки задействуется официальная Google CDN (content delivery network, «сеть доставки содержимого») и googleusercontent.com.

В блоге специалист Sucuri Денис Синегубко рассказывает, что обнаруженная малварь предназначена для хищения токенов PayPal, благодаря которым злоумышленники могут обойти авторизацию платежной системы. В ходе этой вредоносной кампании преступники размещали файлы EXIF на googleusercontent.com, и в метаданные таких изображений (в UserComment) встраивали вредоносный Base64-код.

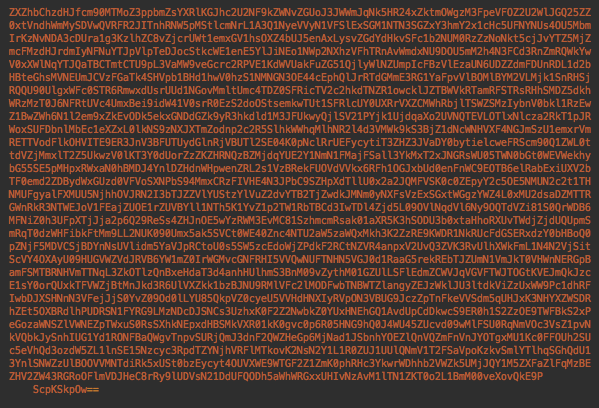

Содержимое UserComment

После декодирования эти данные фактически превращались во вредонсоный скрипт. Хуже того, в Google CDN малварь «живет» значительно дольше, по сравнению с GitHub, Pastebin, Twitter и другими подобными сервисами. К тому же изображения зачастую остаются без должного внимания со стороны сканеров безопасности, которые больше интересуются файлами HTML, PHP, JS и так далее.

Исследователь пишет, что этот случай отличается от других именно использованием Google CDN, так как сокрытие вредоносного кода среди метаданных и даже в самих изображениях (стеганография) – это давно известные приемы. В данном случае проблема, в частности, состоит в том, что сообщить специалистам Google о малвари в GoogleUserContent CDN крайне сложно, так как у компании есть множество различных инструментов, но нет такого, который позволял бы предупредить о малвари в картинках. Синегубко отмечает, что во время подачи жалобы Google требует предоставить ссылку на оригинальную публикацию, комментарий или страницу, содержащие противоправный контент. Но это требование невозможно выполнить, если вредоносное изображение не является публичным контентом.

«Мы даже не знаем, какой пользователь создал [изображение]. Это может быть картинка, загруженная в пост Blogger или Google+, или даже публичное изображение из Google Photos. Сложно определить происхождение изображений, так как их URL анонимизированы и имеют одинаковый формат», — объясняет специалист.

Перейти обратно к новости