Автор вымогателя GandCrab атаковал ИБ-специалистов, создавших «вакцину» против его малвари - «Новости»

6-08-2018, 23:00. Автор: Любомира

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

В середине июля 2018 года южнокорейские ИБ-специалисты из компании AhnLab создали «вакцину», защищающую от шифровальщика GandCrab версии 4.1.2. Исследователи обнаружили, что предотвратить срабатывание шифровальщика можно очень простым способом: достаточно лишь создать специальные файлы вида [шестнадцатеричная_последовательность].lock в директориях C:Documents and SettingsAll UsersApplication Data (для Windows XP) или C:ProgramData (для Windows 7, 8 и 10).

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

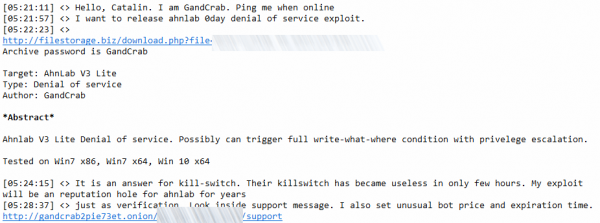

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

«Мой эксплоит станет пятном на репутации AhnLab, которое запомнят на долгие годы», — писал Crabs, предоставив журналистам ссылку на свой эксплоит.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1?).

#GandCrab new internal version: "4.3" in-the-wild ?#AhnLab #Exploit #bsod — MD5: 9f1aeca41d2da7ef2a441961077474f1 pic.twitter.com/5qAJI6hIPb

— Marcelo Rivero (@MarceloRivero) August 1, 2018

После этого выяснилось, что эксплоит Crabs работает не совсем так, как было задумано. Сразу несколько ИБ-специалистов изучили проблему и пришли к однозначному заключению, что баг, который пытается эксплуатировать преступник, – это отказ в обслуживании (DOS). Из-за него может «падать» один из компонентов антивируса AhnLab, а в отдельных случаях и вся операционная система.

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

Также инженеры AhnLab сообщают, что исправить проблему, обнаруженную Crabs, совсем нетрудно, и патч выйдет в ближайшие недели. С релизом «заплатки» авторы антивируса планируют устранить некую фундаментальную недоработку, делающую такие атаки возможными в принципе.

Интересно, что еще весной текущего года исследователи Bitdefender выпустили бесплатный инструмент для расшифровки файлов, пострадавших от атак всех актуальных на тот момент версий шифровальщика GandCrab. Тогда же румынская полиция сообщила об аресте подозреваемых в распространении вредоносного спама. Но после этого Crabs не попытался пойти войной на компанию Bitdefender. Когда журналисты поинтересовались у него почему, он не ответил, лишь заметил, что это была «хорошая работа».

Перейти обратно к новости