Троян для Android подменяет данные в буфере обмена - «Новости»

8-08-2018, 20:00. Автор: Вера

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

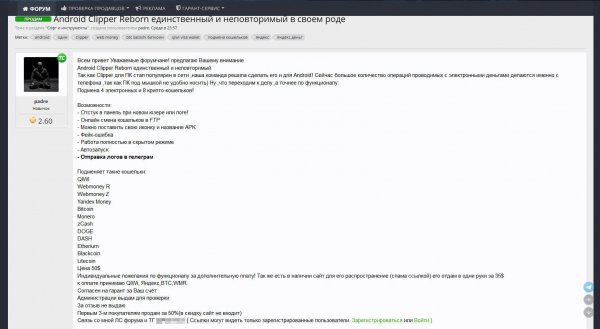

Эксперты компании «Доктор Веб» рассказали об обнаружении мобильных вредоносов семейства Android.Clipper, которые подменяют в буфере обмена адреса криптовалютных кошельков и аккаунтов платежных систем. Если подобная малварь для Windows встречается достаточно часто, то пользователи Android сталкиваются с такими угрозами куда реже.

Малварь, способную незаметно подменять номера электронных кошельков в буфере обмена, чтобы отправляемые деньги поступали не получателю, а злоумышленникам, принято называть «клиперами» (от термина clipboard, «буфер обмена»). В августе 2018 года в вирусные базы «Доктор Веб» пополнились сразу двумя модификациями трояна-клипера Android.Clipper: Android.Clipper.1.origin и Android.Clipper.2.origin.

Android.Clipper способен подменять в буфере обмена номера кошельков следующих платежных систем и криптовалют:

- QlWl;

- Webmoney R;

- Webmoney Z;

- «Яндекс.Деньги»;

- Bitcoin;

- Monero;

- zCash;

- DOGE;

- DASH;

- Etherium;

- Blackcoin;

- Litecoin.

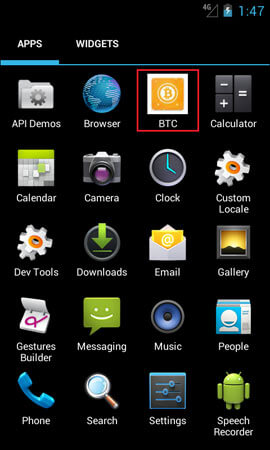

Исследователи пишут, что вредонос может распространяться под видом известных и безобидных приложений. К примеру, на иллюстрации ниже малварь маскируется под ПО для работы с кошельками Bitcoin.

При первом запуске на инфицированном устройстве троян выводит поддельное сообщение об ошибке и продолжает работу в скрытом режиме. Для этого он изменяет настройки доступа своей главной активности clipper.abcchannelmc.ru.clipperreborn.MainActivity,тем самым делая ее недоступной. В результате значок приложения исчезает из с главного экрана ОС Android. После чего вредоносную программу можно обнаружить только в системных настройках устройства. Далее обе модификации Android.Clipper запускаются автоматически при каждом включении инфицированного смартфона или планшета.

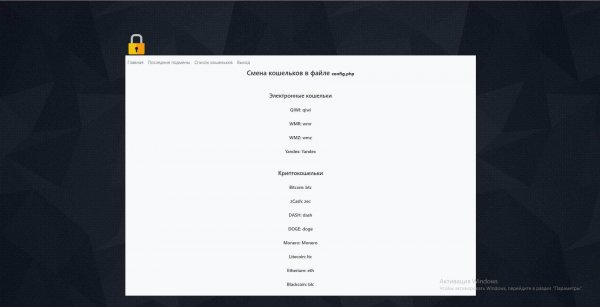

После успешного заражения устройства троян начинает отслеживать изменение содержимого буфера обмена. Если малварь обнаруживает, что пользователь скопировал в буфер номер электронного кошелька, он отсылает этот номер на свой управляющий сервер http://fastfrmt.*****.tech. Далее троян отправляет на сервер еще один запрос, ожидая в ответ номер кошелька злоумышленников, который требуется вставить в буфер обмена вместо исходного.

По данным «Доктор Веб», автор Android.Clipper активно продает малварь этого семейства на хакерских форумах. При этом клиенты вирусописателя могут использовать произвольный значок и имя приложения для каждой приобретаемой копии вредоносной программы. В своих рекламных сообщениях разработчик малвари заявляет о возможности отправки отчетов о работе Android.Clipper в Telegram и оперативной смены номеров кошельков, внедряемых в буфер обмена, с использованием протокола FTP.

В отчете «Доктор Веб» отмечается, что в самой малвари эти функции не реализованы. Описанные возможности предоставляет преступникам управляющий сервер.

Исследователи полагают, что в ближайшее время можно ожидать появления большого количества модификаций этих троянов, которые будут распространяться под видом безобидного и полезного ПО.

Перейти обратно к новости