В процессорах VIA C3 нашли бэкдор - «Новости»

14-08-2018, 07:00. Автор: Алиса

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалист Университета Огайо Кристофер Домас (Christopher Domas) представил на конференции Black Hat доклад, посвященный обнаруженному им бэкдору в процессорах VIA C3, которые в начале 2000-х выпустила компания VIA Technologies Inc. Проблема заключается в том, что хотя изначально эти решения предназначались для обычных ПК, в итоге они получили распространение в составе PoS-терминалов, банкоматов, медицинских приборов, промышленной автоматики и так далее. Некоторые из них используются по сей день.

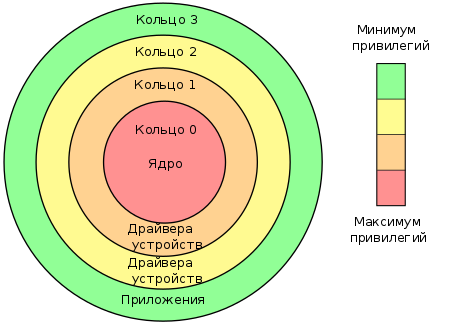

Домас сообщил, что процессоры VIA, созданные на базе архитектуры x86, имеют «скрытый режим Бога», который позволяет атакующему повысить привилегии исполнения вредоносного кода с третьего кольца привилегий (user mode), до нулевого кольца (ядра).

По словам исследователя, бэкдор, которому он дал имя Rosenbridge, кроется в составе сопроцессора RISC (Reduced Instruction Set Computer). Используя инструкции .byte 0x0f или 0x3f возможно «перевернуть» управляющий бит регистра и активировать сопроцессор, и любые направленные ему инструкции будут выполняться в нулевом кольце.

Нужно заметить, что другие ИБ-специалисты не совсем согласны с Домасом и сообщают, что, вероятно, обнаруженный им механизм вовсе не является бэкдором. Так, упоминание о функциональности Rosenbridge можно найти в официальной документации VIM, датированной 2004 годом. В бумагах сказано, что сопроцессор был предназначен для OEM-производителей и предлагал им «альтернативный набор инструкций» и больший контроль над CPU. Там подчеркивается, что все это предназначено для работы в режимах тестирования, дебагинга и прочих специальных условиях.

GOD MODE UNLOCKED: hardware backdoors in some x86 CPUshttps://t.co/Ph0IAL0Pyw

White paper coming tomorrow. @BlackHatEvents pic.twitter.com/qhZ1vFI7pL— domas (@xoreaxeaxeax) August 9, 2018

Как бы то ни было, Домас предупреждает, что в некоторых системах бэкдор может быть активен по умолчанию (в других случаях его потребуется активировать, для чего нужны привилегии уровня ядра). Конечно, сложно недооценить опасность ситуации, когда бэкдор уже активен и с его помощью можно выполнять произвольные инструкции.

Эксперт уже опубликовал на GitHub инструменты для обнаружения Rosenbridge в процессорах VIM и его закрытия.

Перейти обратно к новости