Новый ботнет Hakai атакует роутеры D-Link, Huawei и Realtek - «Новости»

4-09-2018, 15:00. Автор: Алексей

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалисты по информационной безопасности предупреждают о появлении нового IoT-ботнета Hakai, чьими жертва сейчас преимущественно становятся роутеры производства D-Link, Huawei и Realtek.

Первым появление Hakai обнаружил эксперт NewSky Security Акит Анубхав (Ankit Anubhav) и это произошло еще в июне текущего года. Тогда малварь была достаточно простой и основывалась на исходных кодах Qbot (он же Gafgyt, Bashlite, Lizkebab, Torlus или LizardStresser), «утекших» в сеть еще несколько лет тому назад.

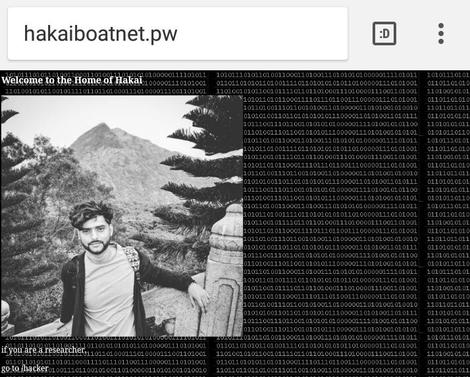

Анубхав рассказал журналистам ZDNet, что изначально разработчик Hakai жаждал всеобщего внимания и публичности, он хотел, чтобы о его малвари писали. Хуже того, пытаясь добиться внимания специалиста, вирусописатель разместил его фото на главной странице своего управляющего сервера, на тот момент расположенного по адресу hakaiboatnet[.]pw.

Но вскоре Hakai начал эволюционировать. Спустя всего месяц ботнет уже активно пополнял свои ряды, взламывая и заражая все новые пользовательские девайсы. Так, Анубхав сообщает, что первое использование эксплоита со стороны Hakai было датировано 21 июля 2018 года. Это был эксплоит для проблемы CVE-2017-17215, затрагивающей роутеры Huawei HG532. Стоит отметить, что уязвимость CVE-2017-17215 не является чем-то новым, и это вовсе не 0-day. Напротив, ранее данный баг уже эксплуатировали две версии ботнета Satori, а также другие ботнеты, представляющие собой разные вариации на тему известной малвари Mirai.

После того как Hakai принял на вооружение несколько эксплоитов, на быстро растущий ботнет стали обращать внимание и другие ИБ-специалисты. Так, в августе исследователь Жуини Ахмед (Jouini Ahmed) писал, что Hakai использует уязвимость в роутерах D-Link, поддерживающих протокол HNAP, а также атакует роутеры Realtek (CVE-2014-8361) и другие устройства, по-прежнему работающие со старой и уязвимой версией SDK Realtek.

По данным Акита Анубхава, в настоящее время Hakai также использует еще два эксплоита для роутеров D-Link, помимо уже перечисленных. Кроме того, ботнет начал применять в работе весьма эффективный Telnet-сканер, отыскивая устройства, на которых не поменяли пароль по умолчанию, или девайсы, где подобрать пароль можно при помощи простого брутфорса.

В итоге к середине августа о существовании Hakai стало известно множеству специалистов. К примеру, аналитики Tempest Security предупреждали, что угроза растет очень быстро и проявляет наибольшую активность в странах Латинской Америки.

Похоже, теперь ситуация дополнительно осложнилась еще одним неприятным обстоятельством. По информации Анубхава и экспертов из Intezer Labs, исходные коды Hakai, по всей видимости, попали в третьи руки. Дело в том, что на прошлой неделе в сети появились сразу два новых варианта этой малвари, получившие имена Kenjiro и Izuku.

При этом оригинальный оператор Hakai, похоже, потерял желание бравадиться и шутить с ИБ-специалистами: перенес управляющие серверы в другие места и не отвечает ни на какие запросы. Столь резкая смена вектора поведения совпала не только с распространением новых вариаций Hakai, но и с арестом оператора ботнета Satori, известного под ником Nexus Zeta. 20-летний оператор Satori тоже очень любил привлекать к себе внимание, активно и охотно общался с журналистами и экспертами, что в итоге помогло установить его личность и привело к аресту.

Перейти обратно к новости