Группировка LuckyMouse подписывает свою малварь сертификатом китайской IT-компании - «Новости»

12-09-2018, 21:00. Автор: Горислава

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

За последние полгода специалисты «Лаборатории Касперского» обнаружили несколько случаев заражения, в ходе которых в память системного процесса lsass.exe был внедрен ранее неизвестный троян. Как оказалось, с высокой долей вероятности за новой вредоносной кампанией стоит китаеязычная хакерская группа LuckyMouse (также известной под именами Iron Tiger, Threat Group-3390, EmissaryPanda и APT27), активная как минимум с 2010 года.

В опубликованном отчете специалисты пишут, что обнаруженная вредоносная кампания нацелена на государственные учреждения стран Средней Азии. Исследователи считают, что атака была узконаправленной и связана со встречей на высоком уровне. По всей видимости, описанная кампания демонстрирует интерес LuckyMouse к Центральной Азии и к политической повестке вокруг ШОС.

Эксперты отмечают наметившуюся в последнее время тенденцию — китаеязычные хакерские группы постепенно переходят к использованию комбинации общедоступных инструментов (таких как Metasploit или CobaltStrike) и кастомных зловредов (как описанный ниже C++ троян последнего этапа — инструмент удаленного администрирования). Более того, злоумышленники все чаще принимают на вооружение код из репозиториев GitHub. Все перечисленное вместе серьезно усложняет атрибуцию.

Обнаруженные аналитиками импланты были внедрены посредством 32- и 64-битных версий драйвера, которому атакующие дали название NDISProxy, и который также отвечает за фильтрацию сетевого трафика. Интересно, что драйвер был подписан цифровым сертификатом, принадлежащим китайской компании LeagSoft, занимающейся разработкой ПО для обеспечения информационной безопасности. Причем это не первая компания-разработчик ПО, сертификаты которой оказались у LuckyMouse. Исследователи уведомили компанию о случившемся через китайскую группу реагирования на инциденты CN-CERT.

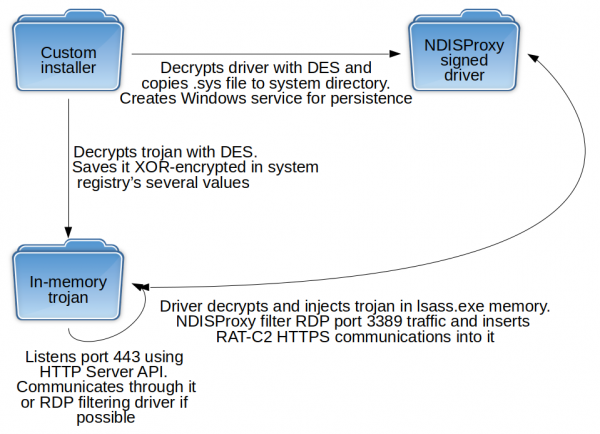

Специалисты пишут, что угроза состоит из трех разных модулей:

- кастомный инсталлятор, написанный на C++, который расшифровывает и записывает файл драйвера в соответствующую системную директорию. Установщик добавляет драйвер в автозапуск Windows, а зашифрованное тело троянца — в системный реестр;

- драйвер (NDISProxy), который помимо фильтрации сетевого трафика на 3389 порту (Remote Desktop Protocol, RDP) отвечает еще и за расшифровку трояна и его внедрение в память;

- написанный на С++ троян для удаленного управления зараженными машинами. Запускает HTTP-сервер и работает вместе с драйвером: пассивно ждет сообщений от управляющего сервера по двум возможным каналам коммуникации — через порты 3389 (RDP) и 443 (HTTPS).

После установки модулей драйвер NDISProxy и RAT в памяти работают совместно

Перечисленные модули позволяют злоумышленникам незаметно перемещаться по зараженной инфраструктуре, но работа трояна в качестве HTTP-сервера имеет для них один недостаток. Если у вновь зараженного хоста есть только локальный IP-адрес, а выход во внешнюю сеть организован, например, через NAT, то командный сервер не сможет обратиться к нему.

Чтобы решить эту проблему операторы использовали известный инструмент SOCKS-туннелирования Earthworm для обеспечения связи между зараженным хостом в LAN и управляющим сервером. Они также использовали сетевой сканер Scanline для нахождения общих файловых ресурсов (порт 135, блок серверных сообщений (SMB)). Для доступа к общим папкам и распространения через них вредоносного ПО использовались в том числе и клавиатурные шпионы.

Что касается авторов вредоносов, то исследователи практически уверены, что NDISProxy — это новый инструмент группы LuckyMouse.

По состоянию на конец марта 2018 года наблюдалось распространение 32-битного дроппера, используемого в этой кампании, среди различных целей. При этом эксперты не фиксировали никакой направленной фишинговой и watering-hole активности. Похоже, операторы кампании на этот раз обошлись без социальной инженерии и скорее всего использовали уязвимости, обнаруженные в сетевой инфраструктуре жертв.

Перейти обратно к новости