Написанный на Python шифровальщик маскируется под Locky - «Новости»

13-09-2018, 21:00. Автор: Andrews

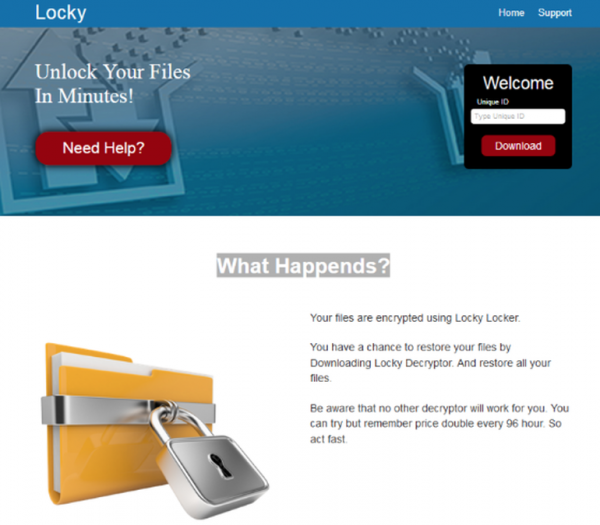

Специалисты Trend Micro обнаружили шифровальщика PyLocky, который написан на Python и маскируется под известного вымогателя Locky.

Читайте также: Для успешного ведения современного бизнеса очень важно иметь инструмент для максимальной автоматизации всех процессов, это позволит всегда "держать руку на пульсе" компании, поднять качество предоставляемого сервиса и освободить дополнительное время только у нас - Perfectum crm система для Вашего бизнеса по доступным ценам ...

По информации исследователей, малварь активна с июля 2018 года. Атаки PyLocky направлены против европейских пользователей, так, в конце августа почти 2/3 целей шифровальщика находились во Франции. Исходя из того, что сообщения с требованием выкупа написаны на английском, французском, итальянском, корейском и других языках, эксперты полагают, что операторы малвари планируют расширять атаки на другие страны и регионы.

Читайте также: Комплексное продвижение сайта (SEM)— это огромный перечень работ, который включает в себя все существующие варианты интернет рекламы и представлен в виде одной услуги для заказчика только у нас - Купить продвижение сайта в сети интернет в компании Rexus по доступным ценам ...

Специалисты Trend Micro подчеркивают, что PyLocky не имеет никакого отношения к своему знаменитому прототипу. Малварь создана с использованием PyInstaller, который позволяет сделать из Python-приложения исполняемый файл. Также PyLocky использует опенсорсный Inno Setup Installer, из-за чего его крайне трудно обнаружить используя только статический анализ.

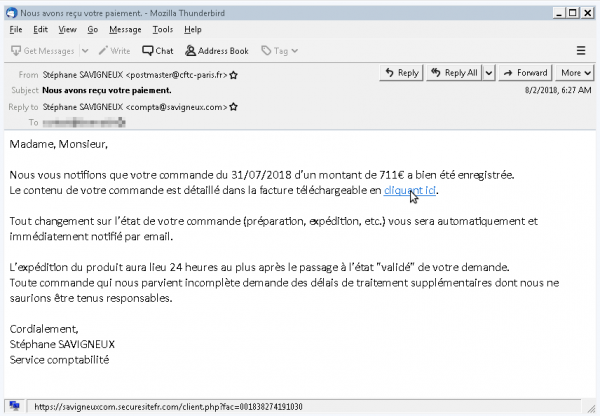

Распространяется PyLocky традиционным способом — с помощью спама. Многие письма злоумышленников написаны с применением социальной инженерии и адресованы не частным лицам, а сотрудникам различных компаний. Операторы шифровальщика обманом вынуждают своих жертв перейти по вредоносный ссылке из письма и скачать ZIP-архив, содержащий PyLocky.

После установки, чтобы избежать обнаружения, шифровальщик «засыпает» на 999,999 секунд (более 11 дней), если на зараженной машине менее 4 Гб памяти. После PyLocky с помощью PyCrypto и 3DES (Triple DES) шифрует 150 типов файлов, включая изображения, видео, документы, БД, архивы, программы, игры и так далее, а затем связывается с управляющим сервером и требует выкуп в криптовалюте, давая пострадавшему 96 часов.

Перейти обратно к новости