Малварь XBash сочетает в себе функциональность майнера, вымогателя, червя и бота - «Новости»

20-09-2018, 18:01. Автор: Bishop

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Исследователи из Palo Alto Networks обнаружили вредоноса XBash, который написан на Python и атакует Linux- и Windows-серверы. Как выяснилось, новая угроза одновременно сочетает в себе функциональность майнера, вымогателя, червя и бота. Для преобразования в исполняемые файлы злоумышленники использовали PyInstaller.

По мнению специалистов, создателями XBash являются участники группировки Iron (она же Rocke), которую ранее связывали с вымогательскими операциями, а также масштабными майнинговыми кампаниями. Так, эксперты Cisco Talos называли Iron «чемпионом по добыче Monero» и полагали, что группировка базируется в Китае.

Хотя раньше участники Iron концентрировали свои усилия на одной операции за раз, теперь аналитики Palo Alto Networks пишут, что создав XBash, группировка объединила в одном решении структуру ботнета, а также вымогателя и майнера. Кроме того, вирусописатели работают над добавлением в XBash функциональности червя, которая позволит вредоносу самостоятельно распространяться в изолированных корпоративных сетях.

При этом не все модули XBash всегда активны одновременно. Так, вымогатель и ботнет вступают в дело лишь тогда, когда малварь поражает Linux-системы, а майнер, напротив, инфицирует только Windows.

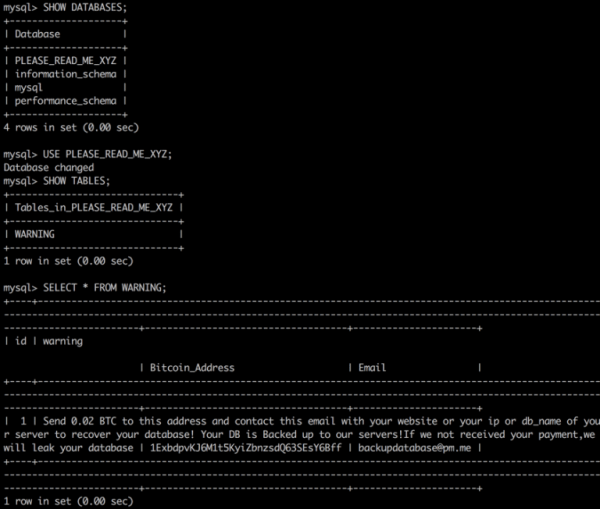

На Linux-серверах вредонос ищет локальные БД, а обнаружив установки MySQL, MongoDB и PostgreSQL, удаляет их, оставляя после себя записку с требованием выкупа. Для восстановления БД жертве предлагают заплатить 0,02 биткоина (около 125 долларов), так как злоумышленники якобы копируют базы данных перед удалением, сохраняя их у себя. Исследователи подчеркивают, что в коде XBash содержится только деструктивная функциональность, то есть БД действительно стираются, но платить выкуп бесполезно, так как копий у преступников попросту нет.

Ботнет-модуль XBash используется злоумышленниками в качестве сканера, то есть ищет в интернете установки веб-приложений, которые уязвимы перед различными известными проблемами или попросту плохо настроены (к примеру, защищены лишь учетными данными по умолчанию).

Для этих целей на вооружении XBash есть эксплоиты для багов в Hadoop, Redis и ActiveMQ. Скомпрометировав такой сервер (если речь о Linux), малварь устанавливает на него своего бота и вымогателя. Компрометация Windows-машин, в свою очередь, осуществляется через взлом уязвимых серверов Redis, после чего такие системы заражают майнинговой малварью.

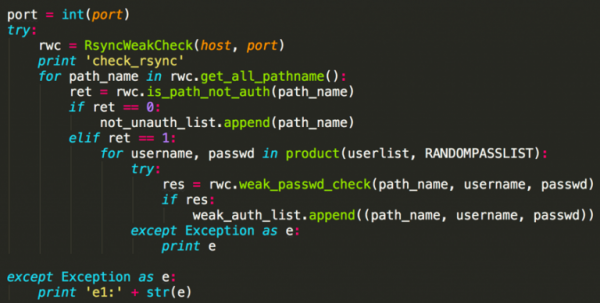

Кроме того, сканер способен брутфорсить веб-серверы (HTTP), VNC, MariaDB, MySQL, PostgreSQL, Redis, MongoDB, Oracle DB, CouchDB, ElasticSearch, Memcached, FTP, Telnet, RDP, UPnP/SSDP, NTP, DNS, SNMP, LDAP, Rexec, Rlogin, Rsh и Rsync.

Вышеупомянутая функциональность червя, которая позволит XBash размножаться самостоятельно, пока неактивна. Судя по всему, этот модуль будет предназначен только для Windows-машин и использует функцию LanScan, составляя список всех локальных IP-адресов, расположенный в той же подсети, что и зараженный хост.

По данным Palo Alto Networks, на биткоин-адрес преступников, указанный в вымогательских посланиях, уже было перечислено 0,964 биткоина (около 6000 долларов). Предполагается, что XBash активен с мая 2018 года.

Перейти обратно к новости