Вам пришло MMS! Вскрываем малварь Asacub, которая ворует деньги у пользователей Android - «Новости»

30-09-2018, 03:01. Автор: Харитина

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Содержание статьи

За последний месяц нашумевший вирус Asacub заразил более 200 тысяч пользователей Android. Он прилетел прямо ко мне в руки. Попробуем вместе заглянуть в его сердце и найти хозяина.Как показывает статистика, в России на сегодняшний день 70% мобильных устройств работают на Android. Среди наиболее распространенных вариантов атак на них: блокировка устройства с требованием выкупа, кибершпионаж и кража денег с банковских карт и счетов. Поскольку у каждого уважающего себя банка есть мобильное приложение для Android, неудивительно, что их пользователи становятся мишенями для злоумышленников.

Заражение

Итак, одним холодным осенним вечером ко мне на телефон поступает сообщение: «Вам пришло уведомление mms: fotowy.me/84rt от Оксана». Совершенно очевидно, что это вирус, потому что с Оксаной я давно не общаюсь. Конечно же, многим известно, что любые ссылки в сообщениях — это зло. Мне стало интересно, кто решил взломать мой BlackBerry и кто вообще сегодня на это ведется.

После перехода по ссылке открывается страница с предложением посмотреть фотографию той самой Оксаны.

Страница fotowy.me/84rt

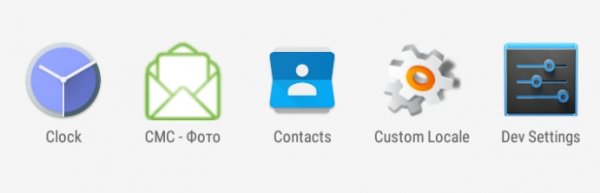

Некогда размышлять — нажимаем! Сразу же начинается скачивание файла photo_34778_img.apk. Как нас просят на сайте, разрешаем установку с неизвестных источников и устанавливаем apk. Вот как выглядит приложение «СМС-фото». В том, что фотография вдруг оказалась приложением, конечно, нет ничего странного.

Иконка приложения «СМС-фото»

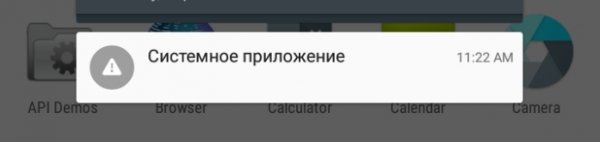

Но мы все еще не увидели фотографию Оксаны! Нам ведь очень хочется ее посмотреть, поэтому запускаем «СМС-фото», и наконец-то Оксана предстает перед нами во всей красе! Или нет. Никакой фотографии так и не вышло, приложение исчезло из списка, в уведомлениях появилось «Системное приложение».

Уведомление «Системное приложение»

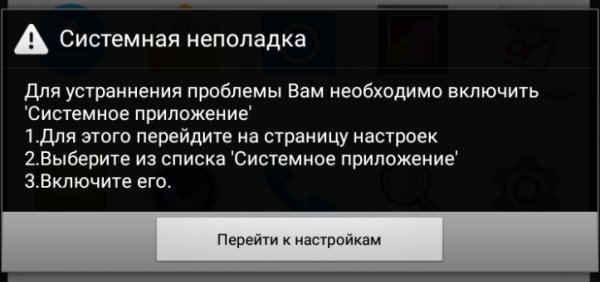

Через несколько секунд появляется окно «Системная неполадка». Звучит страшно.

Окно «Системная неполадка»

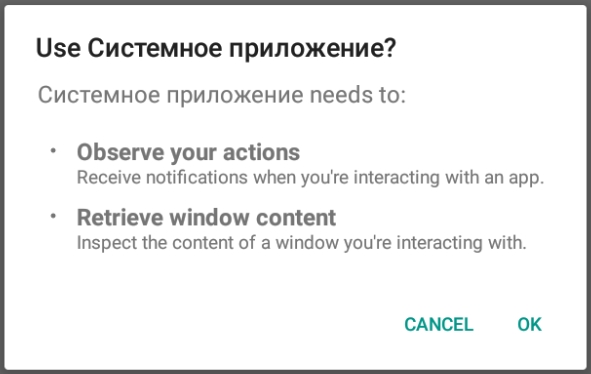

Нажимаем «Перейти к настройкам». И соглашаемся «Use Системное приложение».

Окно «Use Системное приложение»

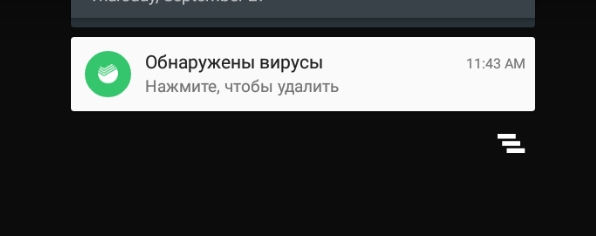

Установленное приложение банка сразу замечает что-то неладное (в отличие от нас).

Уведомление от приложения Сбербанка

Пытаемся запустить его, но оно тут же закрывается.

Окно с сообщением о вирусе

Оказывается, это никакая не фотография, а банковский троян Asacub! Антивирусы говорят то же самое.

Проверка на VirusTotal

Некоторые принципы работы Asacub уже были рассмотрены в исследовании «Лаборатории Касперского». Увы, множество людей не в курсе элементарной безопасности Android. Asacub заражает в день более 40 тысяч смартфонов.

Вот наиболее распространенные сообщения для заражения:

- «Юзернейм, посмотри фотографию по ссылке»;

- «Юзернейм, тебе пришло MMS-сообщение от Васи»;

- «Юзернейм, интересует обмен Авито?»;

- «Юзернейм, и тебе не стыдно после этого?!».

А теперь без шуток попробуем посмотреть подробнее, что за зверь Asacub.

Статический анализ. Декомпилируем вирус

Инструменты: Android Studio, JaDX

Статический анализ включает в себя декомпиляцию приложений и просмотр исходного кода для дальнейшего анализа действий вируса. Сначала воспользуемся JaDX для декомпиляции apk. Часто исходники могут быть кривыми, но для анализа этого достаточно. Скачиваем и устанавливаем.

$ ls -l

$ git clone https://github.com/skylot/jadx.git

$ cd jadx

$ ./gradlew dist

[/code]

Запускаем графический JaDX.

$ ls -l

$ cd build/jadx/

$ bin/jadx-gui lib/jadx-core-*.jar

[/code]

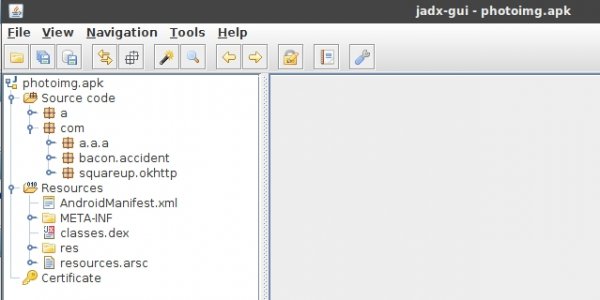

Выбираем File -> Open -> photoimg.apk. Видим исходники.

Исходники в JaDX

Но удобнее работать с ними в Android Studio. Сохраняем как проект и импортируем в Android Studio. Пробежимся по AndroidManifest.xml. Смотрим права приложения.

Перейти обратно к новости