Обнаружены заражения малварью DarkPulsar, ранее «утекшей» у АНБ - «Новости»

21-10-2018, 06:00. Автор: Hailey

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалисты «Лаборатории Касперского» опубликовали большой отчет о малвари DarkPulsar, которую выложили в сеть хакеры из группировки The Shadow Brokers.

Напомню, что в 2017 году эта группировка опубликовала в открытом доступе несколько дампов, содержавших инструменты, некогда принадлежавшие группировке Equation Group. Эту хакерскую группу ИБ-эксперты давно связывают с АНБ. Еще летом 2016 года The Shadow Brokers удалось похитить инструментарий спецслужб, и долгое время хакеры пытались продать его, а когда ничего не вышло, обнародовали бесплатно. Впоследствии инструменты из этого арсенала использовались в ходе таких нашумевших атак, как WannaCry, NotPetya и Bad Rabbit. Долгое время внимание ИБ-специалистов в основном было сконцентрировано на эксплоите EternalBlue и других решениях, которые применялись в этих кампаниях.

Однако теперь специалисты «Лаборатории Касперского» обратили внимание на тот факт, что, среди прочего, The Shadow Brokers опубликовали и два фреймворка: FuzzBunch и DanderSpritz.

Первый фреймворк предлагает консольный интерфейс и в целом напоминает Metasploit. Он спроектирован по модульному принципу и целиком состоит из плагинов разных категорий, используемых для разведки, применения эксплоитов и изучения уже подконтрольных машин. Его предназначение состоит в объединении множества утилит для удобства использования и возможности их комбинирования, например, когда выходные параметры одной утилиты являются входными параметрами для другой.

Второй фреймворк, DanderSpritz, — это, скорее, среда для контроля уже скомпрометированных хостов. Он написан на Java и предоставляет графический интерфейс с окнами, кнопками и меню. Похожие интерфейсы можно увидеть в административных панелях управления ботнетами. DanderSpritz включает собственные бэкдоры и плагины для управления зараженными машинами и не имеющие отношения к FuzzBunch. Таким образом, FuzzBunch и DanderSpritz – это независимые платформы для кибершпионажа, которые имеют общие черты, поскольку созданы, судя по всему, одними разработчиками.

Также в ходе исследования дампа The Shadow Brokers была обнаружена утилита в категории implants («Импланты», иносказательное название малвари), которая называлась DarkPulsar. Она оказалась своеобразным мостом между FuzzBunch и DanderSpritz.

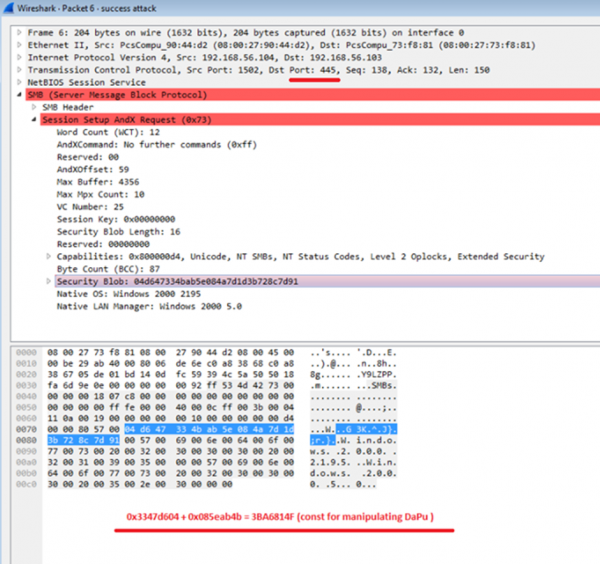

Изучив ее, специалисты поняли, что утилита не является непосредственно бэкдором – это лишь рабочий инструмент для администрирования бэкдора. Также аналитики обратили внимание на некоторые «волшебные» константы, которые использовались в утилите. Основываясь на собранной информации, они разработали специальные обнаруживающие правила, с помощью которых и сумели обнаружить сам имплант.

Создатели DarkPulsar потратили немало ресурсов для разработки собственного механизма присутствия в системе. Также они включили в состав импланта возможность отключения проверок безопасности NTLM протокола, чтобы получить возможность обойти проверку учетных данных при аутентификации. Все это указывает на то, что бэкдор был разработан для длительного присутствия на зараженной машине.

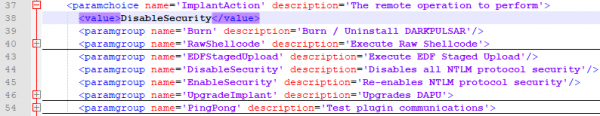

Имплант поддерживает семь команд. Наиболее интересные из них — DisableSecurity and EnableSecurity:

- Burn – самоуничтожение.

- RawShellcode – выполнить произвольный базонезависимый код.

- EDFStageUpload – Exploit Development Framework Stage Upload. Эта команда позволяет развернуть в памяти жертвы и выполнить полезную нагрузку из фреймворка DanderSpritz без записи его на диск. После этого оператор получает возможность выполнить любую из команд DanderSprits в отношении жертвы (подробности – в технической части нашего отчета).

- DisableSecurity – эта команда для отключения проверок безопасности NTLM-протокола. С помощью этой команды оператор может совершать действия на зараженной машине, требующие авторизации, без ввода правильных учетных данных пользователя – система будет воспринимать любую пару «имя пользователя»-«пароль» как валидную (подробности – в технической части нашего отчета).

- EnableSecurity – команда, обратная DisableSecurity.

- UpgradeImplant – команда обновления импланта.

- PingPong – команда проверки связи с имплантом.

Эксперты «Лаборатории Касперского» выявили порядка 50 жертв DarkPulsar, но уверены, что в период активного использования фреймворков Fuzzbunch и DanderSpritz пострадавших было значительно больше. В пользу этой теории говорит и тот факт, что интерфейс DanderSpritz позволяет управлять множеством жертв одновременно. Еще одна причина уверенности специалистов – имплант поддерживает функцию удаления, и его операторы всегда старались избавиться от ставшей ненужной малвари, после того, как достигали своей цели. 50 обнаруженных жертв на момент публикации исследования – это лишь те, чьи импланты по каким-то причинам остались неудаленными.

Трафик успешного подключения к импланту DarkPulsar

Все пострадавшие находились в России, Иране и Египте. Обычно заражены оказывались машины с ОС Windows 2003/2008 Server. Жертвы имели отношение к отраслям ядерной энергетики, телекоммуникаций, информационным технологиям и аэрокосмическому сектору.

С детальным техническим анализом DarkPulsar можно ознакомиться здесь. Исследователи подчеркивают, что не станут строить теорий о том, кто стоял за данными атаками. Атрибуция в данном случае неважна, так как «Лаборатория Касперского «противодействует всем угрозам вне зависимости от их источника и назначения».

Фото: ALYSSA FOOTE

Перейти обратно к новости