Это ловушка! Как мы расставляли ханипоты и кто в них попался - «Новости»

10-03-2021, 12:58. Автор: Adamson

Мы рассмотрим атаки по нескольким протоколам: SSH — как наиболее популярный, Telnet, распространенный в мире IoT, и FTP, куда ломятся, чтобы залить шелл для дальнейшей атаки или заразить исполняемые файлы. На один только SSH за время теста к нам постучались 986437 раз.

Читайте также: Кто стоит за "Инвестохиллс Веста", атакующей украинские промпредприятия?

Особенности украинского инвестрынка: как финкомпании зарабатывают, убивая промышленность - андрей волков веста ...

Для чего используют чужие машины

Со взломанного «умного» устройства можно атаковать остальную сеть, проводить DDoS, майнить криптовалюты, слать спам и заниматься более изощренными вещами вроде DNS poisoning или перехвата трафика.

Часто злоумышленники поднимают на захваченных машинах прокси‑серверы. Это ходовой в теневой части интернета товар, даже при беглом поиске мы нашли несколько десятков предложений. При этом обычно прокси продаются по подписке, а не разово.

Средний ценник за 100 штук – порядка 25 долларов, но российские прокси ценятся куда дешевле – около 12 долларов. За элитные прокси в одни руки хотят по 3-4 доллара за IP, при этом расходятся они все равно как горячие пирожки. Видимо, для постоянных клиентов предусмотрены скидки, не заявленные публично.

Подготовка

Мы установили ханипоты на два сервера. Первый изначально для этого исследования не предназначался, так что часть статистики с него не включает пароли. На втором сервере сразу были ханипоты.

В какой‑то момент стандартный SSH мы перенесли на порт 404 («404 SSH Service Not Found», ага) на обоих серверах, а штатный 22 порт занял ханипот. Но ни один бот его после этого не нашел. Как видишь, заезженная рекомендация переносить SSH на неожиданные порты имеет смысл, особенно когда 22 порт открыт, но не подает виду, что нужный сервис есть где‑то еще.

Выборка в итоге получилась небольшая, поэтому мы расширили статистику, проанализировав логи со взломанных ботов.

Где брать ханипоты

Вот сами ханипоты, которые мы использовали для разных протоколов. Естественно, существует множество других решений, в том числе коммерческих, но их перечисление и сравнение — тема для отдельной статьи.

telnetlogger

- robertdavidgraham/telnetlogger

Простой Telnet логгер, в лог пишет просто пары логин‑пароль. IP-адреса тоже записываются, но в соседний файл и без связи с конкретной парой логин‑пароль, что неудобно. Завелся сразу и лишних настроек не требует.

SSH Honeypot

- droberson/ssh-honeypot

Записывает в лог IP, логин и пароль. Каждая запись помечается временной меткой, чего в Telnet логгере нет. Информацию о времени можно использовать, чтобы строить продвинутые графики, вроде зависимости интенсивности атак от времени суток или дня недели, но делать это мы не будем – нас в данном случае интересует сам факт атаки и используемые техники.

Первые попытки перебора появились уже через 7 секунд после активации ханипота.

[[[[

honeypot-ftp

- alexbredo/honeypot-ftp

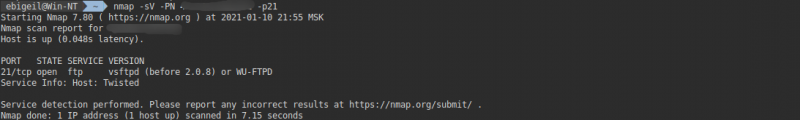

Этим протоколом интересовались меньше всего. Возможно, это связано с тем, что ханипот для FTP на популярных языках нам найти не удалось, так что использовали что нашли. Этот ханипот даже при не очень детальном рассмотрении «светит» тем, что написан на Twisted и тем самым отпугивает некоторые ботнеты и не самых тупых атакующих.

Сканирование ханипота nmap

Перейти обратно к новости