Проект «Пегас». Как общественность узнала про NSO Group и ее спайварь - «Новости»

17-08-2021, 00:00. Автор: MacAdam

Проект «Пегас»

Специалисты упомянутых организаций заявили, что обнаружили масштабные злоупотребления шпионским ПО, созданным израильской компанией NSO Group. Согласно отчету, спайварь компании активно применяется для нарушения прав человека и для наблюдения за политиками, активистами, журналистами и правозащитниками по всему миру.

Речь идет о небезызвестной малвари Pegasus, которую впервые обнаружили еще в 2016 году. В последующие годы ИБ‑специалисты продолжали находить все новые инциденты с использованием Pegasus и критиковать NSO Group за то, что компания продает свои решения правительствам и спецслужбам по всему миру (зачастую странам с репрессивными режимами), хотя использование малвари в итоге не задокументировано практически никем и нигде.

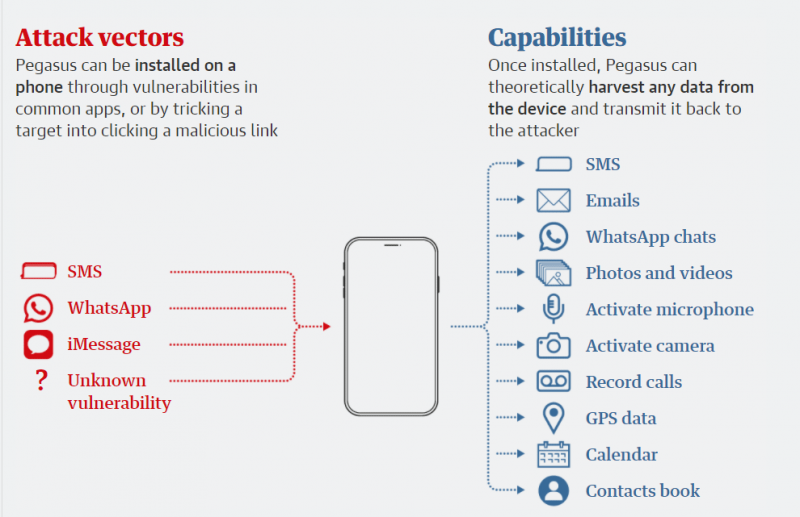

Pegasus предназначен для шпионажа и способен собирать с устройств на базе iOS и Android текстовые сообщения, информацию о приложениях, подслушивать вызовы, отслеживать местоположение, похищать пароли и так далее.

«Шпионское ПО NSO Group является излюбленным оружием репрессивных режимов, стремящихся заставить замолчать журналистов, атаковать активистов и подавить инакомыслие, подвергая опасности бесчисленное количество жизней, — заявляет секретарь Amnesty International Аньес Калламар. — Обнаруженные нами [факты] опровергают все заявления NSO о том, что такие атаки редки и сводятся к неправомерному использованию их технологий. Хотя в компании утверждают, что ее шпионское ПО применяется только против настоящих преступников и для борьбы с терроризмом, ясно, что ее технология поощряет систематические злоупотребления. Они рисуют картину полной легитимности, но извлекают выгоду из широко распространенных нарушений прав человека.

Наши последние открытия показывают, что клиенты NSO Group в настоящее время могут удаленно взломать даже последние модели iPhone и все версии iOS».

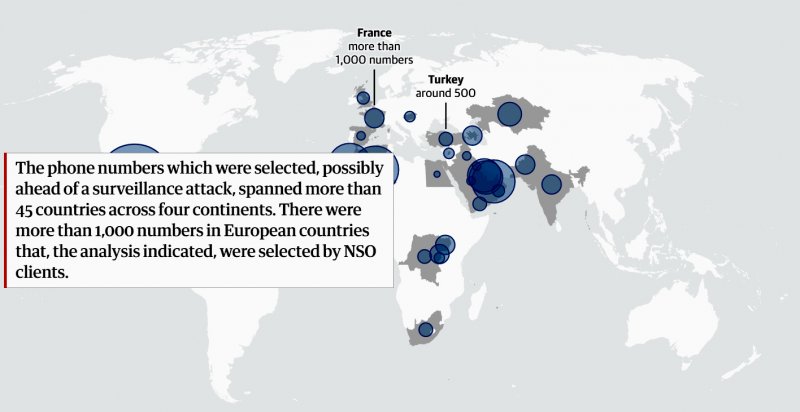

Дело в том, что в распоряжении исследователей оказался список 50 тысяч телефонных номеров, которые якобы «представляли интерес» для клиентов NSO Group и тщательно отбирались с 2016 года. И хотя сам факт присутствия номера в этом списке еще не означает, что его владелец обязательно подвергся атаке, заражение спайварью удалось подтвердить «в десятках случаев».

К примеру, в списке можно найти данные политиков, активистов, журналистов, правозащитников, руководителей предприятий, религиозных деятелей, ученых и так далее. Отдельно подчеркивается, что в списке содержались телефоны как минимум десяти глав государств.

В итоге расследование выявило клиентов NSO Group как минимум в 11 странах мира, включая Азербайджан, Бахрейн, Венгрию, Индию, Казахстан, Марокко, Мексику, ОАЭ, Руанду, Саудовскую Аравию и Того. При этом Руанда, Марокко, Индия и Венгрия поспешили официально заявить, что не использовали Pegasus.

Так как о существовании Pegasus и деятельности NSO Group известно давно, многие задаются вопросом: почему скандал разразился только сейчас? Ведь ничего принципиально нового в докладе не содержалось, и вряд ли кого‑то в ИБ‑сообществе удивило существование спайвари и того, о чем писали журналисты.

Хороший ответ на этот вопрос дал у себя в Twitter известный ИБ‑эксперт, несколько лет назад остановивший шифровальщик Wannacry, Маркус Хатчинс (MalwareTech):

«До сегодняшнего дня я не понимал, что нового в этой истории, но теперь я осознал, что, вероятно, раньше обо всем этом не было известно за пределами ИБ‑сообщества. Итак, TL;DR: существуют компании, у которых есть нулевые дни и шпионское ПО, способные удаленно взламывать телефоны. Обычно все это продается правительствам, которые затем используют [эти инструменты] для атак на „террористов“ (во многих случаях это просто означает любого, кого власти считают угрозой). Расплывчатое определение термина „террорист“ варьируется от государства к государству, и многие (особенно авторитарные государства) считают активистов и журналистов угрозами. Реальность такова, что „остановить террористов“ легко превращается в „шпионить за всеми, кто нам не нравится“, и именно об этом повествует данная утечка».

0-day в iOS

Интересно, что в ходе расследования исследователям удалось обнаружить iPhone под управлением последней версии iOS, взломанный с помощью zero-click-эксплоитов (не требующих никакого взаимодействия с пользователем) для iMessage. К примеру, Amnesty International подтвердила активное заражение работающего под управлением iOS 14.6 iPhone X активиста (CODE RWHRD1) от 24 июня 2021 года.

Перейти обратно к новости