HTB Pit. Находим и эксплуатируем службу SNMP - «Новости»

7-10-2021, 00:00. Автор: Калерия

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP машины в /:

10.10.10.241 pit.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

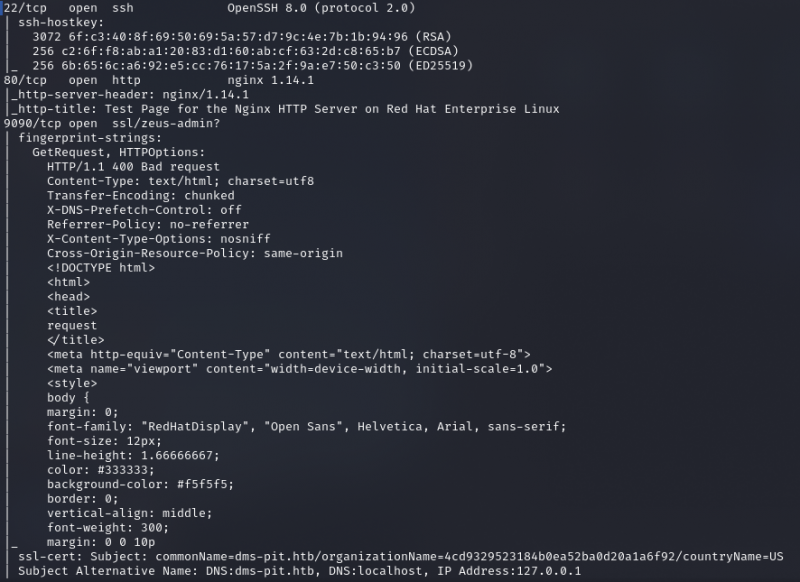

Результат работы скрипта

Видим три открытых порта: 22 (служба SSH), 80 (веб‑сервер nginx 1.14.1) и 9090 (тоже веб‑сервер). Начинаем с веба, поскольку на SSH без учетки обычно делать нечего, а брутфорсом машины с HTB не проходятся.

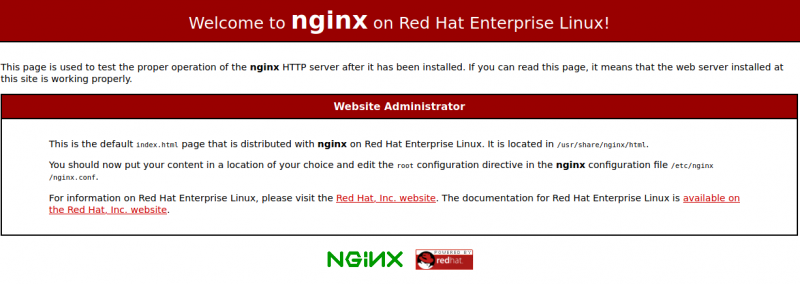

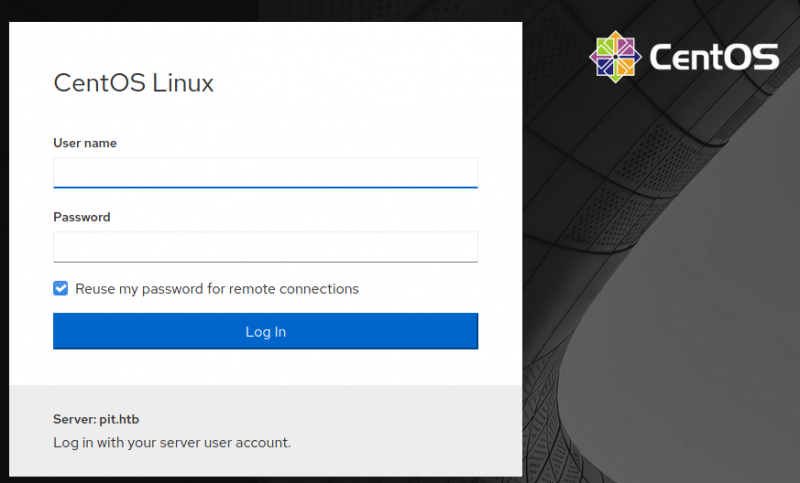

Главная страница pit.htbГлавная страница pit.htb, порт 9090

Но на http:// нас встречает страница nginx, а на порте 9090 — форма авторизации CentOS Linux. Как видно из скана Nmap, на порте 9090 мы можем получить еще одно доменное имя — dms-pit. (поле сертификата commonName). Закидываем и этот домен в /.

10.10.10.241 dms-pit.htb

Глянем, что там.

Увы, ничего особенно веселого — нас встречает ошибка 403.

Справка: сканирование веба c gobuster

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов с целью поиска скрытой информации и недоступных обычным посетителям функций. Для этого можно использовать программы вроде dirsearch и dirb. Но я обычно пускаю в ход более быстрый gobuster.

При запуске используем следующие параметры:

dir— сканирование директорий и файлов;-t— количество потоков;-u— URL-адрес для сканирования;-w— словарь для перебора;--timeout— время ожидания ответа.

Получаются вот такие команды:

gobuster dir -t 128 -uhttp://pit.htb -w/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt --timeout 30s

gobuster dir -t 128 -uhttp://dms-pit.htb -w/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt --timeout 30s

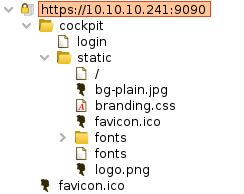

Но и это нам не помогает, никакого контента мы не находим. Тогда я решил составить карту единственного доступного нам сайта, за который отвечает порт 9090. Перехватываем запрос в Burp Proxy и в контекстном меню выбираем Engagement tools → Discover content. Указываем глубину сканирования, интересующие нас расширения файлов и бэкапов. Спустя некоторое время мы получим карту сайта.

Тоже ничего интересного, но зато мы узнали, что используется Cockpit. В этой CMS был найден эксплоит, приводящий к RCE, но у меня он не отработал. Я даже растерялся, неужели нужно реально брутить SSH?! Но в моем чек‑листе еще оставалась неотмеченной графа сканирования портов UDP...

Точка входа

Сканирование SNMP

Запускаем сканирование наиболее вероятных портов UDP:

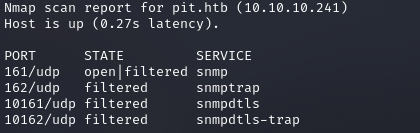

sudo nmap --min-rate=1000 -sU -p161,162,10161,10162 pit.htb

В результате находим службу SNMP на порте 161. SNMP — это простой протокол управления сетью, используемый для мониторинга устройств (например, маршрутизаторов, коммутаторов, принтеров). Тут следует сразу объяснить два важных понятия:

MIB (Management Information Base) — база данных информации управления, хранящая информацию обо всех объектах (параметрах и настройках) устройства;

OID (Object IDentifier) — числовой идентификатор объекта в дереве MIB.

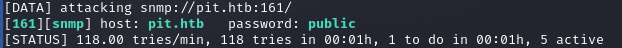

При работе с удаленной системой по SNMP все запросы происходят через OID, отражающий положение объекта в дереве объектов MIB. Но чтобы получить все строки, нам сначала нужно пройти своеобразную аутентификацию, указав строку‑идентификатор сообщества. Но так как мы ее не знаем, ее нужно перебрать, к примеру с помощью hydra. Перебирать будем по словарю из набора Seclists.

hydra -P/usr/share/seclists/Discovery/SNMP/common-snmp-community-strings.txt pit.htb snmp

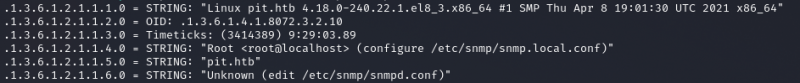

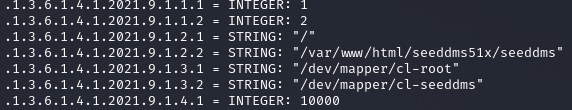

Все OID системы можно получить, просканировав устройство следующей командой:

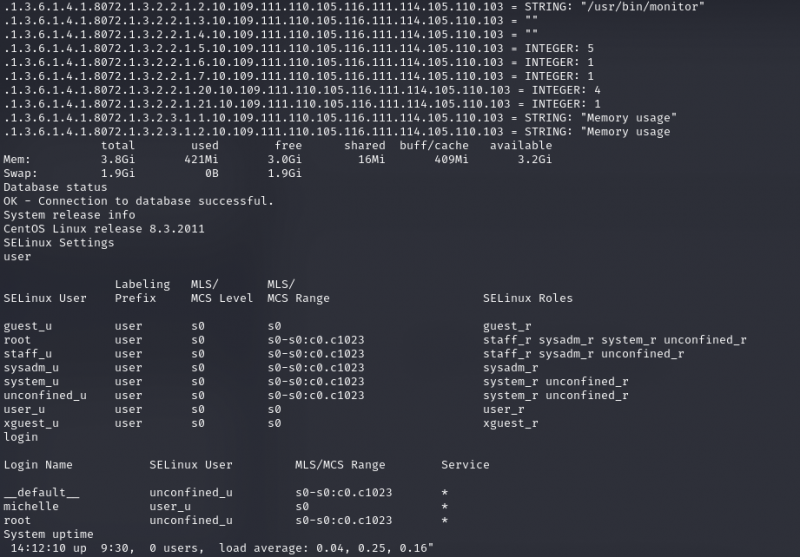

snmpbulkwalk -On -r1 -v2c -cpublic pit.htb 1

Мы видим некоторую служебную информацию, получаем некоторые пути (среди них — директория веб‑сервера /), распределение памяти и список существующих пользователей. А путь / дает нам знать о соответствующем пути на веб‑сервере: http://.

Нас встречает форма авторизации SeedDMS.

Перейти обратно к новости