HTB Bolt. Эксплуатируем шаблоны в Python и разбираемся с PGP - «Новости»

22-02-2022, 00:01. Автор: Harrison

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка. Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.114 bolt.htb

А следом запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

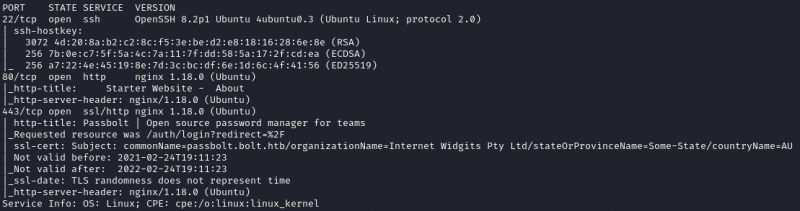

Результат работы скрипта

Находим три открытых порта:

- 22 — служба OpenSSH 8.2p1;

- 80 и 443 — веб‑сервер Nginx 1.18.0;

Поскольку мы запускали Nmap со скриптами, то сразу получаем еще один домен, указанный в поле commonName. Добавляем его в /.

10.10.11.114 bolt.htb passbolt.bolt.htb

Получив новое доменное имя, сразу просмотрим, что нам может дать веб.

Главная страница сайта

На сайте находим формы авторизации и регистрации.

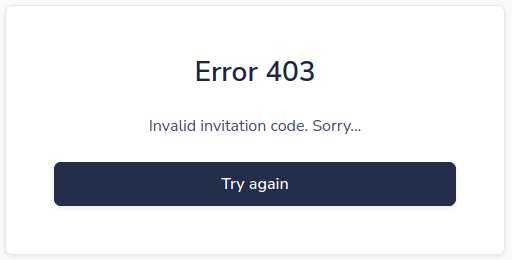

Пытаемся зарегистрироваться, чтобы получить больше возможностей на сайте, и видим ошибку.

Ошибка при авторизации

Продолжаем изучать сайт. Ведь много открытых ссылок.

Навигация по сайту

Одновременно можно поставить перебор скрытых каталогов.

Справка: сканирование веба c ffuf

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске указываем следующие параметры:

-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-u— URL;-fc— исключить из результата ответы с кодом 403.

Запускаем перебор:

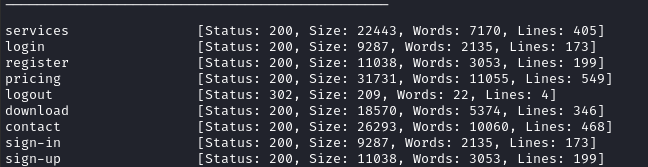

ffuf -uhttp://bolt.htb/FUZZ -t 256 -wdirectory_2.3_medium_lowercase.txt

Так как мы уже знаем один поддомен, стоит проверить, существуют ли еще какие‑нибудь. Для этого используем тот же ffuf, но в качестве места для перебора указываем HTTP-заголовок Host.

ffuf -uhttp://bolt.htb/-H 'Host: FUZZ.bolt.htb' -t 256 -wsubdomains-top1million-110000.txt

В выводе получаем почти все слова из списка, так как все они вернут код ответа 200. Поэтому стоит указать дополнительную фильтрацию, например по размеру ответа (опция -fs).

ffuf -uhttp://bolt.htb/-H 'Host: FUZZ.bolt.htb' -t 256 -wsubdomains-top1million-110000.txt -fs30347

Найденные имена добавляем в файл /.

10.10.11.114 bolt.htb passbolt.bolt.htb mail.bolt.htb demo.bolt.htb

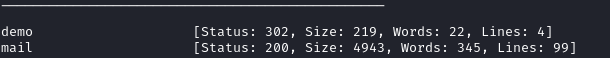

По адресу demo. получаем такой же сайт, что и ранее. Правда, в нем другая форма регистрации. Она требует код инвайта вместо повтора пароля.

А на втором сайте нас встретит форма авторизации веб‑версии почтового клиента.

Перейти обратно к новости