Уроки форензики. Расследуем киберинцидент по следам Log4Shell - «Новости»

9-04-2022, 00:00. Автор: Яков

DetectLog4j с ресурса CyberDefenders. Мы научимся извлекать артефакты из образа диска Windows, анализировать их и с использованием этих данных выясним, как злоумышленник скомпрометировал систему.

В библиотеке журналирования Java Log4j (версия 2) был обнаружен эксплоит 0-day, который приводит к удаленному выполнению кода через регистрацию определенной строки. Эта уязвимость получила название Log4Shell и идентификатор CVE-2021-44228. Библиотека Log4j используется во многих продуктах, точное количество и перечень которых установить невозможно. В этой лабораторной работе мы научимся обнаруживать эксплуатацию уязвимости Log4Shell и исследовать артефакты, которые свидетельствуют о ее использовании.

По сценарию злоумышленники взломали веб‑сервер и получили полный контроль над ним. Специалисты по реагированию на инциденты сделали побитовую копию системного диска скомпрометированной машины на базе операционной системы Windows. Загрузим файл образа и начнем его исследование.

По результатам решения кейса необходимо ответить на ряд вопросов, но я покажу сам процесс решения и не буду подсвечивать ответы. Ты можешь повторить все самостоятельно, чтобы лучше разобраться и закрепить материал.

План исследования

Проанализируем следующие артефакты операционной системы Windows:

- Файлы реестра

SAM,SOFTWARE,SYSTEM, которые расположены в каталогеC:WindowsSystem32config. - Файлы логов операционной системы. Они находятся в каталоге

C:WindowsSystem32winevtLogs. - Файлы логов продукта VMware vCenter Server.

- User Registry Hives — файл

NTUSER., содержащий информацию, связанную с действием пользователя. ФайлыDAT NTUSER.хранятся в каталогеDAT %userprofile%. - MFT (главная таблица файлов) — системный файл, содержащий метаданные объекта файловой системы. Этот файл расположен в корне каждого раздела NTFS, выгрузить его можно с помощью FTK Imager или R-Studio.

Расследование разделим на несколько этапов:

- Получение информации об объекте исследования.

- Поиск точки входа в систему. На этом этапе выясним, как злоумышленник скомпрометировал систему и какие вредоносные файлы использовал.

- Поиск способа закрепления. Выясним, как злоумышленники обеспечили себе постоянный доступ к системе.

Используемые утилиты:

- Утилиты EricZimmerman: Registry Explorer, MFTECmd.

- Утилиты NirSoft: FullEventLogView.

R-Studio — утилита для восстановления данных с диска.

Jadx — утилита для создания исходного кода Java из файлов Android Dex и Apk.

DIE — программа для определения типов файлов.

FTK Imager — инструмент для анализа и получения образов диска.

Получение информации об объекте исследования

Файл образа диска DetectLog4Shell. записан в формате Expert Witness Format (EWF) и содержит побитовую копию данных. Сделать цифровую копию диска в этом формате можно с помощью утилиты EnCase. Примонтируем исследуемый диск в Windows и извлечем из него артефакты, необходимые для расследования инцидента.

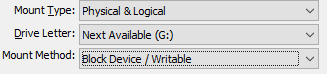

Откроем утилиту FTK Imager и примонтируем образ диска. Для этого переходим на вкладку File → Image Mounting. В поле Image File выбираем образ Webserver. и вводим настройки, указанные ниже.

Настройки для монтирования образа

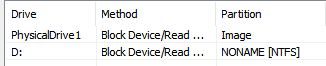

Нажимаем Mount. Исследуемый образ должен примонтироваться, и мы увидим следующую информацию.

Мы не можем получить доступ к системным файлам, поскольку нам не хватает для этого разрешений. Воспользуемся утилитой R-Studio и выгрузим файлы реестра SYSTEM, SAM, SOFTWARE, расположенные в каталоге %WINDOWS%/.

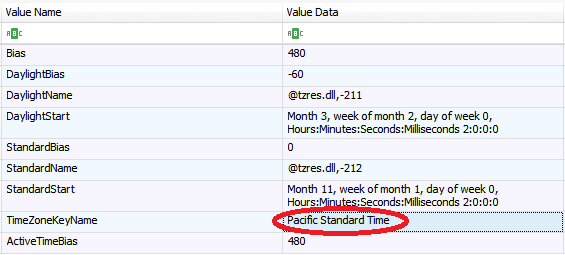

Мы получим информацию из куста реестра SYSTEM. Загрузим ее в утилиту Registry Explorer, нажмем File → Load hive, затем выберем исследуемый файл. Информация о временной зоне хранится в ключе TimeZoneKeyName, расположенном в ветви ControlSet001ControlTimeZoneInformation.

Информация о временной зоне

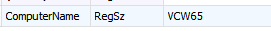

Временные метки во временной зоне — Pacific . Имя компьютера хранится в ключе WindowsSystem32configSYSTEM: ControlSet001ControlComputerNameComputerName.

Имя компьютера

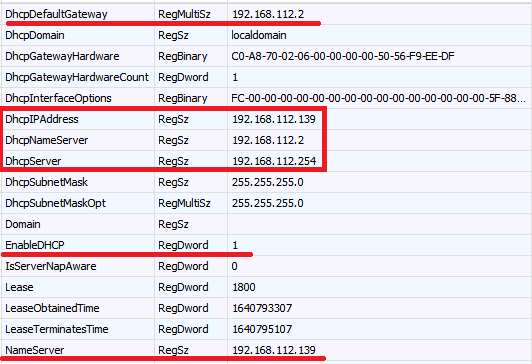

Информация об IP-адресе машины расположена в ключе ControlSet001ServicesTcpipParametersInterfaces{ea202436-8a31-4cb6-9b59-5be0c2bc1692}, где { — идентификатор адаптера. Документация об этом ключе реестра есть на сайте Microsoft.

Информация о сетевом адаптере скомпрометированной машины

Флаг EnabledDHCP означает, что сетевой адрес выдается сервером DHCP 192.. IP-адрес хоста — 192..

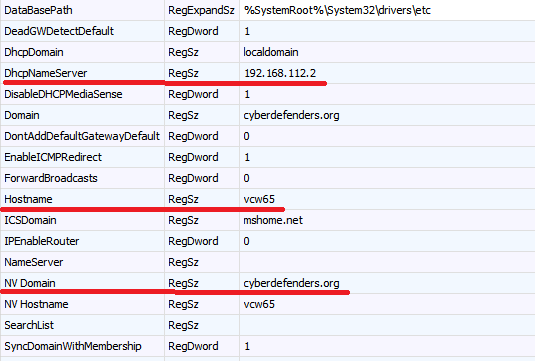

В ключе ControlSet001ServicesTcpipParameters хранится информация о доменном имени компьютера.

Информация о доменном имени

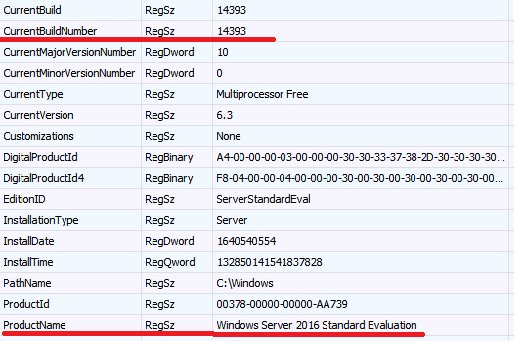

Доменное имя компьютера — cyberdefenders.. Проанализируем ветку реестра SOFTWARE, чтобы получить информацию об операционной системе. Загрузим эту ветку реестра в утилиту Reg Explorer. В ключе MicrosoftWindows NTCurrentVersion содержится версия операционной системы и текущий номер сборки.

Информация об операционной системе

Перейти обратно к новости