HTB Overflow. Упражняемся в атаке padding oracle и эксплуатируем баг в ExifTool - «Новости»

13-04-2022, 00:02. Автор: Johnson

Hack The Box, оцененная как сложная. Ее прохождение действительно оказалось несколько запутанным.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /, чтобы было удобнее обращаться к ней:

10.10.11.119 overflow.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1

Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

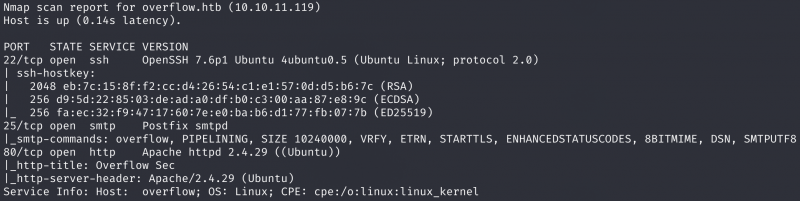

Результат работы скрипта

Мы нашли три открытых порта:

- 22 — служба OpenSSH 7.6p1;

- 25 — служба Postfix SMTP;

- 80 — веб‑сервер Apache 2.4.29.

К SSH доступа мы пока не имеем, что делать с SMTP-сервером на данном этапе, тоже неясно, поэтому просматриваем веб.

Главная страница overflow.htb

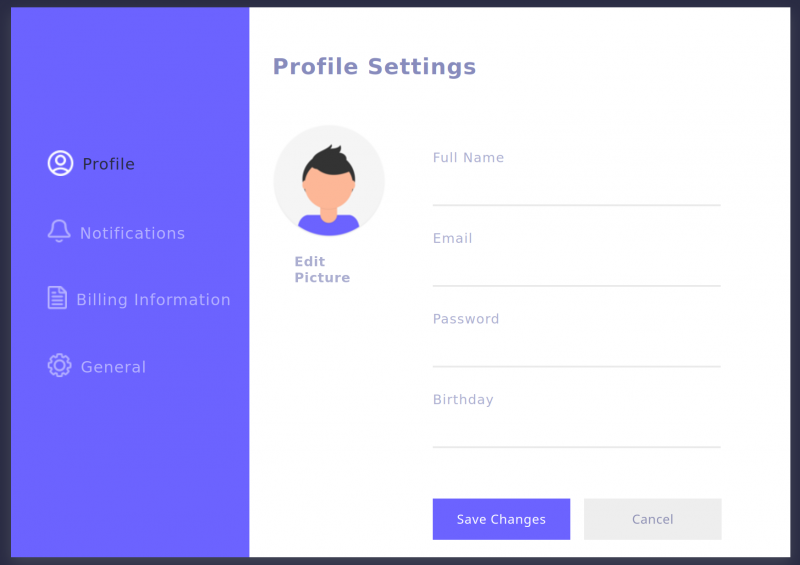

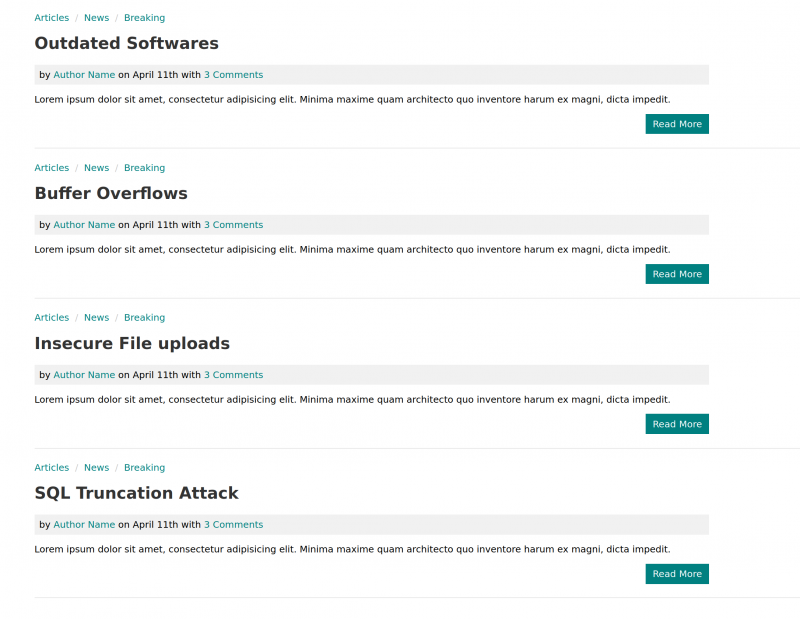

На сайте доступна регистрация и авторизация. Выполним оба действия, чтобы получить доступ к новым функциям. После регистрации и входа на панели сайта появятся новые ссылки на настройки профиля, а также какие‑то тематические статьи.

Страница Profile

Страница Blog

Сканирование веб-контента

Ничего интересного не обнаружив, я решил просканировать каталоги и сайты. Это поможет нам найти скрытый администратором контент.

Справка: сканирование веба c ffuf

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске можно задать следующие параметры:

-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-u— URL;-fc— исключить из результата ответы с кодом 403.

Набираем команду

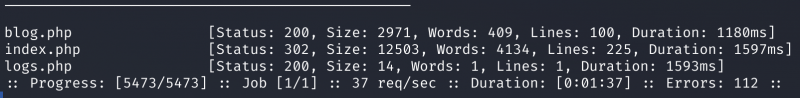

ffuf -uhttp://overflow.htb/home/FUZZ -t 256 -wphp_files_common.txt

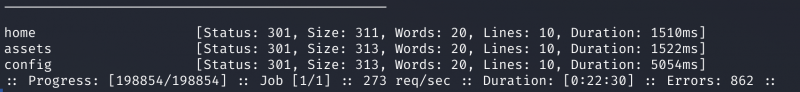

Результат сканирования PHP-файлов с помощью ffuf

Мы нашли файл logs.. Также я просканировал корневой каталог сайта и получил дополнительно директорию config, которая пока что нам ничего не дает.

Результат сканирования каталогов с помощью ffuf

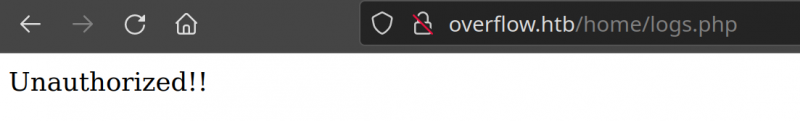

При попытке запросить содержимое logs. получаем сообщение, что нам закрыт доступ.

Страница logs.php

Точка входа

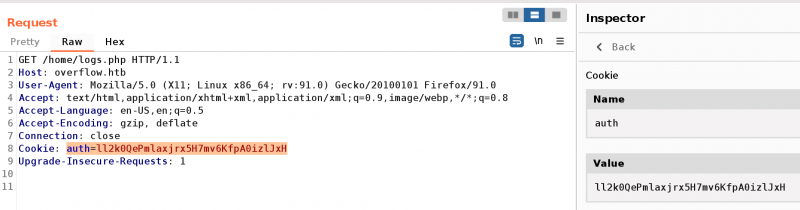

Переходим к более глубокому анализу технологий сайта. И обратим внимание на странную последовательность в cookie — auth.

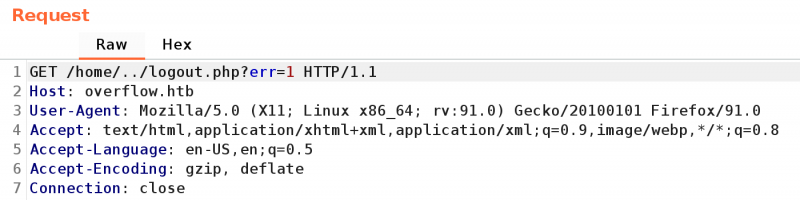

Перехваченный запрос на сервер

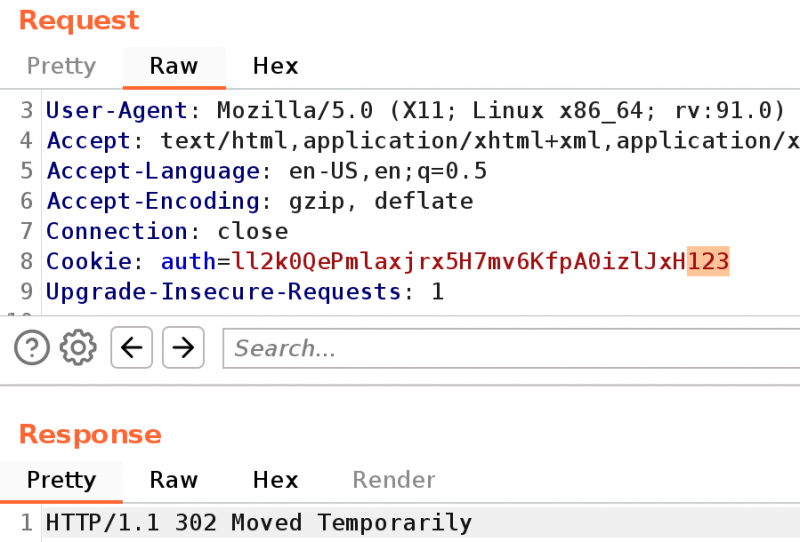

Я попробовал провернуть разные манипуляции с этой строкой: декодирование, частичное изменение, дополнение и урезание. В результате я наткнулся на код ответа 302 и редирект на страницу logot. с параметром err=1.

Ответ сервера

Запрос после редиректа

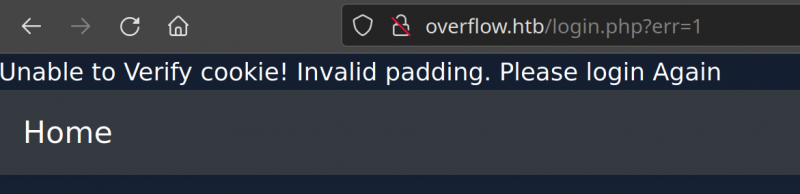

Открыв эту страницу в браузере, обнаружим сообщение «Invalid padding», что сразу наталкивает на мысль об атаке padding oracle.

Сообщение об ошибке

Padding oracle

Это атака на шифрование CBC, при котором сообщение разбивается на блоки длиной X байтов и каждый блок ксорится с предыдущим зашифрованным блоком. Затем результат шифруется. Что очень важно, шифрование выполняется блоками фиксированного размера.

Чтобы гарантировать точное размещение открытого текста в одном или нескольких блоках, часто используется дополнение (padding). Это дополнение может быть выполнено несколькими способами (самый распространенный — PKCS7). В PKCS7 дополнение будет состоять из одного и того же числа: количества недостающих байтов.

Перейти обратно к новости