Ethernet Abyss. Большой гайд по пентесту канального уровня сети - «Новости»

14-05-2022, 00:02. Автор: Клариса

Scapy — модуль Python для манипулирования сетевыми пакетами. Может служить как сниффером, так и пакетным инжектором;

FENRIR — фреймворк, созданный для обхода 802.1X в сетях Ethernet.

Как обходить 802.1X

IEEE 802.1X — это стандарт аутентификации и авторизации конечных абонентов на канальном уровне. Он поддерживает контроль доступа и не позволяет устройствам подключаться к локальной сети, не пройдя специальный процесс авторизации. Это позволяет существенно повысить уровень защищенности локальной сети, отсекая несанкционированные подключения. Для пентестеров 802.1X может оказаться серьезной проблемой.

MAC Authentication Bypass

Этот очень простой метод обхода 802.1X. MAB используется для устройств, которые не поддерживают аутентификацию 802.1x. Грубо говоря, это MAC-авторизация. MAB обойти очень просто. Нам нужно просто найти какое‑нибудь легитимное устройство, списать с него MAC-адрес и настроить этот MAC-адрес на сетевой интерфейс атакующей машины. Подключаемся к коммутатору и получаем доступ к сети. Не буду показывать эту атаку на практике, она слишком проста.

Bridge-based Attack

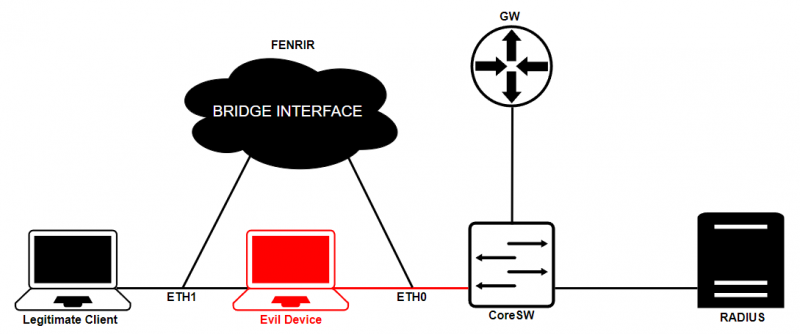

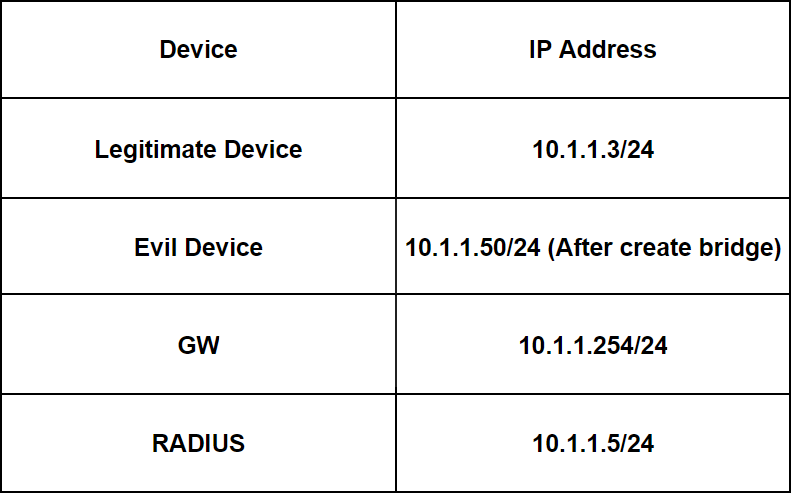

Самый популярный и эффективный метод обхода 802.1X — атака на основе моста. Для реализации нужно поместить свое устройство между легитимным клиентом, прошедшим аутентификацию 802.1X, и коммутатором. Коммутатор выступает в роли аутентификатора и обеспечивает связность между клиентом и сервером аутентификации.

Только у этой атаки есть одно ограничение. Чтобы ее проэксплуатировать в продакшене, нужно легитимное устройство, прошедшее аутентификацию 802.1X. Им может быть какой‑нибудь принтер, IP-телефон, возможно, ты сумеешь отыскать ноутбук какого‑нибудь сотрудника.

Для демонстрации атаки я буду использовать инструмент FENRIR.

Схема проведения атаки на 802.1X

Для начала нам надо перевести физические интерфейсы в режим promiscious (неразборчивый режим):

c0ldheim@PWN:~$ sudo ifconfig eth1 promisc

Запускаем FENRIR и назначаем IP-адрес легитимного устройства, его MAC-адрес и два интерфейса нашей атакующей машины. В боевых условиях всю информацию ты сможешь найти, прослушивая трафик. В качестве hostIface выступит интерфейс, смотрящий в сторону легитимного устройства, netIface — это интерфейс, который смотрит в сторону коммутатора. После этого создаем бридж, он будет называться FENRIR.

FENRIR set host_ip 10.1.1.3

FENRIR set host_mac 50:00:00:04:00:00

FENRIR set hostIface eth1

FENRIR set netIface eth0

FENRIR create_virtual_tap

Перейти обратно к новости