Gateway Bleeding. Пентестим системы FHRP и перехватываем трафик в сети - «Новости»

28-05-2022, 00:00. Автор: Емельян

Существует множество способов повысить отказоустойчивость и надежность в корпоративных сетях. Часто для этого применяются специальные протоколы первого перехода FHRP. Из этой статьи ты узнаешь, как пентестеры работают с FHRP во время атак на сеть.

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

Зачем нужен FHRP

FHRP (First Hop Redundancy Protocol) — это семейство протоколов, обеспечивающих избыточность сетевого шлюза. Общая идея заключается в том, чтобы объединить несколько физических маршрутизаторов в один логический с общим IP-адресом. Этот адрес виртуального маршрутизатора будет назначаться на интерфейс маршрутизатора с главенствующей ролью, а тот, в свою очередь, займется форвардингом трафика. Самые популярные протоколы класса FHRP — это HSRP и VRRP, о них мы сегодня и поговорим.

Теория протокола HSRP

Протокол HSRP (Hot Standby Router Protocol) — это один из протоколов класса FHRP, позволяющих организовать систему отказоустойчивости шлюзов. Разработан инженерами Cisco Systems и работает только на сетевом оборудовании Cisco. Протокол реализован поверх стека TCP/IP и использует в качестве трансляции служебной информации протокол UDP на порте 1985.

Суть конфигурации HSRP заключается в том, чтобы объединить маршрутизаторы в одну логическую группу HSRP-маршрутизаторов под специальным числовым идентификатором. В самой группе HSRP образуется логический маршрутизатор, который получит виртуальный IP-адрес. А тот, в свою очередь, будет назначаться как шлюз по умолчанию для конечных хостов.

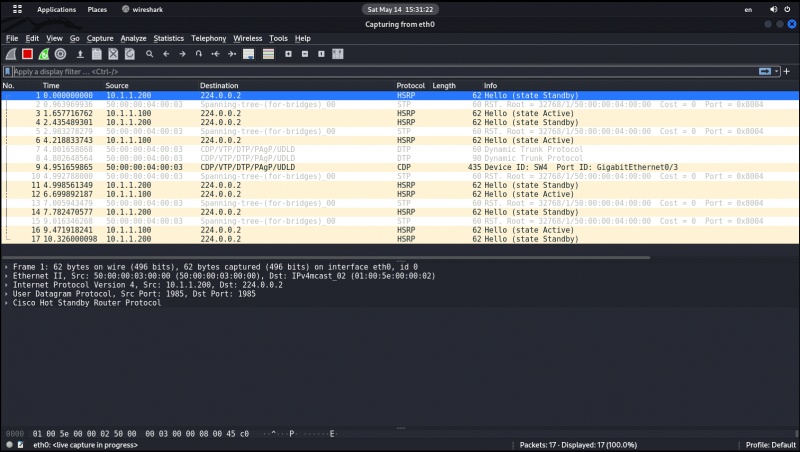

Маршрутизаторы, на которых функционирует HSRP, для обмена служебной информацией используют так называемые Hello-пакеты. С их помощью устройства общаются между собой, проводят выборы и сообщают друг другу о своем состоянии.

Дамп HSRP-трафика

По умолчанию активный маршрутизатор каждые три секунды рассылает Hello-сообщение, которое звучит как «Парни, я еще в строю». Однако если в течение десяти секунд Standby-маршрутизатор не получает ни одного Hello-сообщения от Active-маршрутизатора, то он посчитает, что активный маршрутизатор «упал», и возьмет на себя его роль, исходя из значений приоритета.

Версии протокола HSRP

У протокола HSRP есть две версии — HSRPv1 и HSRPv2. Они отличаются следующими параметрами:

- количество возможных логических групп. В HSRPv1 их может быть до 255. У HSRPv2 количество групп может достигать 4096;

- IP-адрес мультикастовой рассылки. HSRPv1 для трансляции служебной информации использует IP-адрес

224., а HSRPv2 —0. 0. 2 224.;0. 0. 102 - виртуальный MAC-адрес. HSRPv1 в качестве виртуального MAC-адреса использует

00:. У HSRPv2 виртуальный MAC-адрес00: 0C: 07: AC: XX 00:(где XX — это номер группы HSRP).00: 0C: 9F: FX: XX

Сущности в домене HSRP

В рамках группы HSRP есть несколько сущностей:

- HSRP Active Router — устройство, играющее роль виртуального маршрутизатора и обеспечивающее форвардинг трафика из сетей источника до сетей назначения;

- HSRP Standby Router — устройство, играющее роль резервного маршрутизатора, которые ожидает отказа активного маршрутизатора. После падения основного Active-роутера Standby-роутер возьмет на себя главенствующую роль и будет заниматься обязанностями Active-роутера;

- HSRP Group — группа устройств — членов одной HSRP-группы, обеспечивают работу и отказоустойчивость логического маршрутизатора;

- HSRP MAC Address — виртуальный MAC-адрес логического маршрутизатора в домене HSRP;

- HSRP Virtual IP Address — это специальный виртуальный IP-адрес в группе HSRP. Данный IP-адрес будет шлюзом по умолчанию для конечных хостов, используется на самом логическом маршрутизаторе.

Теория протокола VRRP

VRRP (Virtual Router Redundancy Protocol) — протокол, разработанный в качестве более свободной альтернативы протоколу HSRP. Но поскольку он основан на феноменах протокола HSRP, с его «открытостью и свободой» есть некоторые нюансы, так что полностью свободным его не назвать. VRRP почти ничем не отличается от HSRP, выполняет те же самые функции, и в его домене абсолютно те же сущности, только называются они иначе.

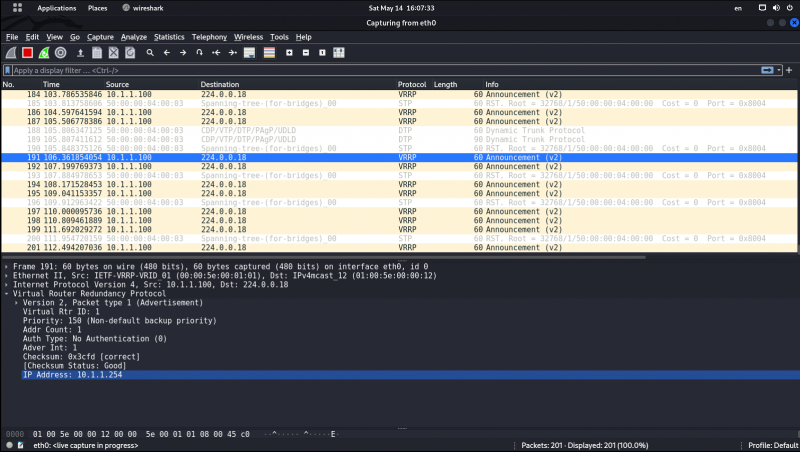

В случае HSRP объявления генерировал не только Active-роутер, но и Standby-роутер. В случае VRRP выполнять рассылку объявлений будет только Master-маршрутизатор на зарезервированный групповой адрес 224.. По умолчанию пакеты приветствия VRRP рассылаются каждую секунду.

Дамп VRRP-трафика

Версии протокола VRRP

У протокола две версии — VRRPv2 и VRRPv3.

- У VRRPv3 есть поддержка IPv6, VRRPv2 поддерживается только для сетей IPv4.

- У VRRPv3 отсутствует поддержка аутентификации, у VRRPv2 имеется целых три способа аутентификации.

- VRRPv3 в качестве таймингов использует сантисекунды, VRRPv2 оперирует секундами.

Сущности в домене VRRP

- VRRP Master Router — это активный маршрутизатор, отвечающий за передачу легитимного трафика в сети.

- VRRP Backup Router — маршрутизатор, находящийся в режиме ожидания. Как только текущий Master Router упадет, перехватит его роль и будет выполнять его функции.

- VRRP MAC Address — виртуальный MAC-адрес в группе VRRP (

00:). Вместо00: 5E: 01: XX XX— номер группы VRRP. - VRRP VRID — идентификатор группы VRRP, в рамках которой расположены физические маршрутизаторы.

- VRRP Virtual IP Address — специальный виртуальный IP-адрес в домене VRRP. Этот IP-адрес используется в качестве шлюза по умолчанию для конечных хостов.

Выбор главенствующего маршрутизатора

В рамках протоколов FHRP выбор главенствующей роли маршрутизатора основывается на значении приоритета. По умолчанию в момент конфигурации на всех маршрутизаторах значение эквивалентно 100 единицам. Максимальное же значение приоритета лежит в диапазоне от 1 до 255 (для VRRP этот диапазон составляет от 1 до 254).

Если администратор не позаботился о ручной конфигурации значения приоритета на маршрутизаторах, главным маршрутизатором станет тот, у которого наибольший IP-адрес. Инженер с помощью конфигурации значения приоритета сам решает, кто будет активным маршрутизатором, а кто — резервным.

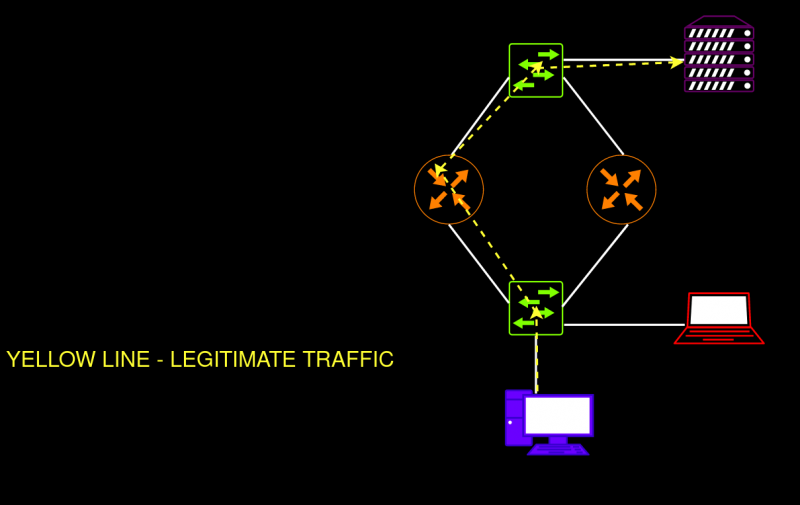

FHRP Hijacking

Техника этой сетевой атаки заключается в том, чтобы навязать свое устройство в качестве главного маршрутизатора с помощью инъекции HSRP- или VRRP-пакета с максимальным значением приоритета. Успешная эксплуатация приводит к MITM-атаке, в результате которой ты сможешь перехватить весь трафик внутри сети, провести редирект или вызвать DoS. Достаточно собрать HSRP- или VRRP-пакет с наивысшим значением приоритета 255 и направить его в сторону локальной сети. Согласись, не слишком сложно.

Как будет ходить трафик до атаки

Как будет ходить трафик после атаки

warning

Так как во время атаки на FHRP надо взаимодействовать с легитимными маршрутизаторами — шлюзами по умолчанию для конечных хостов, необходимо очень быстро выполнять все свои действия, начиная от инъекции и заканчивая организацией форвардинга всего трафика на стороне твоей машины. Если будешь медлить во время проведения атаки, конечные хосты словят DoS — твой заказчик такой сценарий не оценит.

Перейти обратно к новости