Denonia. Как работает первый вредонос, нацеленный на AWS Lambda - «Новости»

22-06-2022, 00:01. Автор: Натан

Denonia в целом безобиден — он всего‑навсего гоняет программу для майнинга криптовалюты. Распространен он пока, по данным Cado Labs, тоже не слишком широко. Однако Denonia демонстрирует потенциал эксплуатации окружений Lambda, результат которой может оказаться и более гнусным.

Технический анализ

Впервые образец Denonia был найден на ресурсе с таким хешем SHA-256:

a31ae5b7968056d8d99b1b720a66a9a1aeee3637b97050d95d96ef3a265cbbca

Хотя в имени файла присутствует python, на самом деле этот вредонос написан на Go и, по‑видимому, содержит кастомизированный вариант майнингового софта XMRig, а также обладает другими невыясненными функциями. Вот что показало более тщательное исследование.

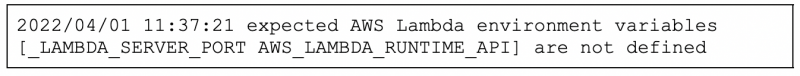

Во время динамического анализа вредонос быстро прекратил выполняться и выдал в лог следующую ошибку.

Такие переменные окружений специфичны для «лямбд» — поэтому отчасти позволяют судить о показателях той среды, для выполнения в которой предназначен этот вирус. Дальнейший анализ бинарника выявил, что это 64-разрядный исполняемый файл ELF для архитектуры x86-64. Вредонос также использует ряд сторонних библиотек, среди которых есть и AWS Lambda for Go. Она предназначена для выполнения в окружениях AWS Lambda.

Вредоносы на Go

Вредоносное ПО, написанное на языке Go, стремительно набирает популярность. Этот язык привлекает разработчиков вредоносов сразу по нескольким причинам — в том числе потому, что на нем чрезвычайно просто писать кросс‑платформенные исполняемые файлы. К тому же программы на Go статически слинкованы, что облегчает деплой.

Вирусным аналитикам, столкнувшимся с малварью на Go, нужно знать о некоторых особенностях. Из‑за статической связанности бинарники получаются большими, что затрудняет статический анализ. Кроме того, Go своеобразно обращается со строками. Они не завершаются нулем — в отличие от того, как принято в С‑образных языках. Строки здесь представляют собой большой блоб и структуру с указателем на строку в блобе и целым числом, которое означает длину строки. Это может запутать некоторые инструменты статического анализа.

Анализ лямбда-вредоносов

У анализа бинарника, предназначенного для запуска на AWS Lambda, тоже есть ряд особенностей.

Denonia явно спроектирована для выполнения в лямбда‑окружениях, но мы пока не знаем, как именно она развертывается. Возможно, от нее всего‑то и требуется скомпрометировать доступ к AWS и секретные ключи, после чего злоумышленник вручную развернет ее в скомпрометированном лямбда‑окружении, как уже делали с более простыми скриптами на Python.

Инструмент redress позволил выявить некоторые интересные сторонние библиотеки Go, встраиваемые этим вредоносом. По ним можно частично вывести, как именно он функционирует:

lambda — библиотеки, образцы и инструменты для написания лямбда‑функций на Go;

lambdacontext — вспомогательные функции для извлечения контекстной информации из запроса, активирующего лямбда‑функцию;

aws — общий инструментарий AWS SDK для языка Go;

doh-go — клиент DNS over HTTPS на Go, поддерживает такие провайдеры, как Quad9, Cloudflare и прочие.

Перейти обратно к новости