Блямбда. Эксплуатируем AWS Lambda - «Новости»

26-11-2022, 00:00. Автор: Нестор

Проверка ведер. Как искать уязвимости в бакетах AWS S3».

Теория

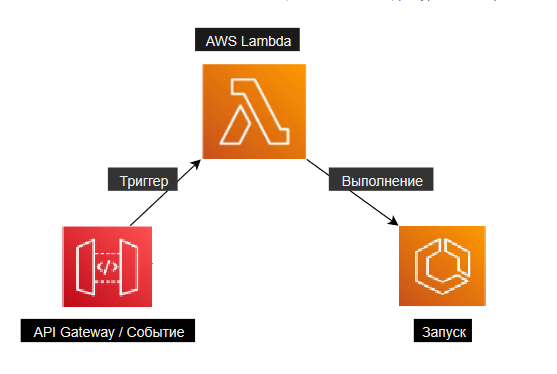

AWS Lambda

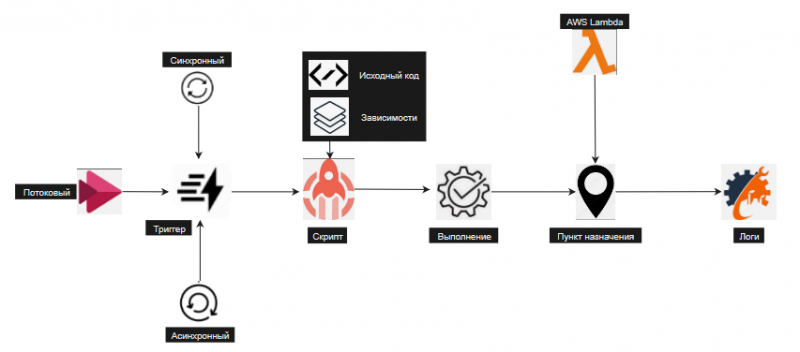

Как работает AWS Lambda? Если простыми словами: ты добавляешь свой скрипт и задаешь триггер или событие, при наступлении которого будет запускаться этот код. Больше делать ничего не нужно, потому что обо всем другом — администрировании, мониторинге работы, безопасности, журналах, логах — позаботится сервис AWS Lambda. Когда событий нет, лямбда не выполняется, соответственно, ресурсы не потребляются.

Устройство лямбды

Лямбда-функция

Лямбда‑функция — это часть кода, которая выполняется каждый раз, когда срабатывает триггер.

Устройство лямбда‑функции

Существует три типа триггеров, отличаются они способом вызова:

- потоковый — срабатывает при изменениях в чем‑либо, например при добавлении данных в БД;

- синхронный — срабатывает при получении запроса на какой‑то конечной точке, которая вызывает лямбда‑функцию;

- асинхронный — происходит в случае какого‑либо события, например при загрузке файла на S3.

При этом вызов возможно выполнить и с помощью API Gateway.

API Gateway

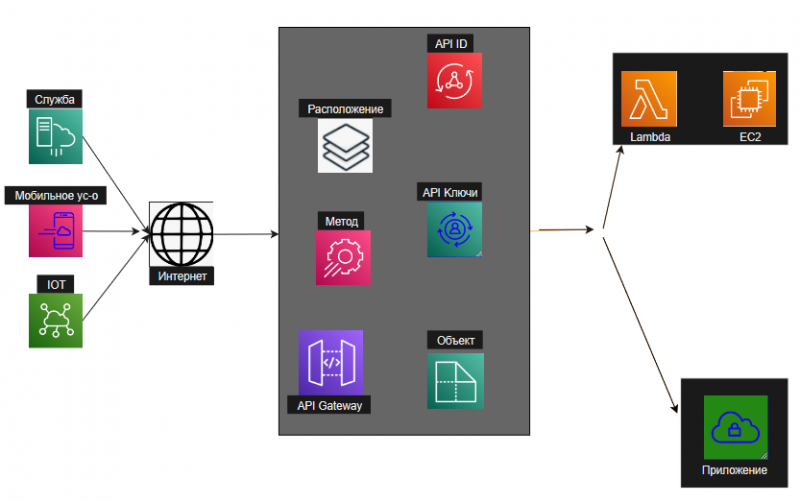

Служба API Gateway упрощает разработчикам работу с API. Поддерживается REST, HTTP и WebSocket API.

Состав API Gateway

Мы можем привязать API Gateway к какому‑то сервису, мобильному приложению, даже к IOT, — главное, чтобы у них был доступ в интернет. После этого оно будет стучать на API-шлюз, с которого и станут вызываться требуемые действия.

Стандартное использование API Gateway

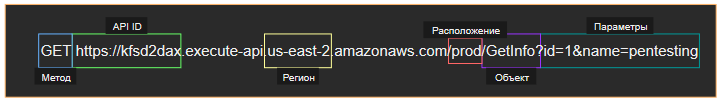

Первоначальный доступ

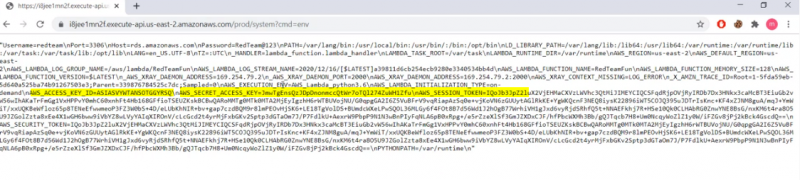

Чаще всего через лямбду в облако не попадают. Но в случае обнаружения функции, гейтвея, создания полной ссылки и требуемого набора параметров можно все‑таки попробовать. Например, если лямбда‑функция принимает какую‑либо команду для запуска в cmd:

https://i8jee1mn2f.execute-api.us-east-2.amazonaws.com/prod/system?cmd=env

Пример эксплуатации уязвимости

Разведка

Lambda Function

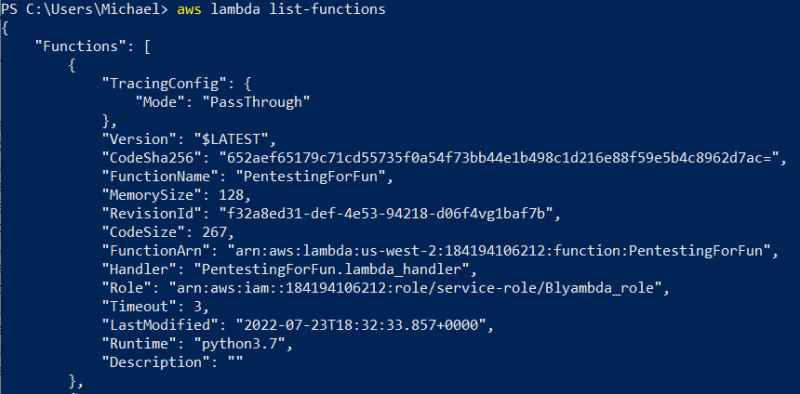

На первом этапе нужно хорошенько разведать обстановку и поискать уязвимые места. На помощь нам придет AWS CLI. Чтобы увидеть все лямбда‑функции, воспользуемся следующей командой:

awslambdalist-functionsПолучить лямбда‑функции в отдельном регионе:

aws lambda list-functions --regionus-east-1

Поиск лямбда‑функций

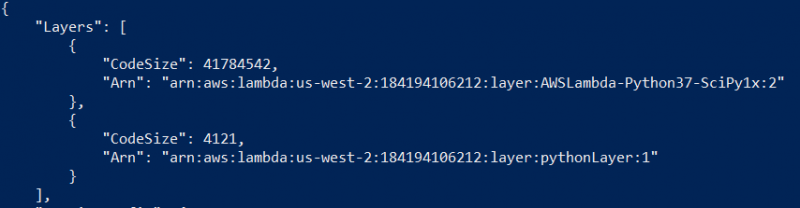

Изучение зависимостей

FunctionArn— уникальный идентификатор функции;Runtime— язык, на котором написана функция;Role— роль, которую имеет лямбда‑функция. Возможно, определенная лямбда‑функция имеет доступ к другим службам. Соответственно, мы также можем определить политики, привязанные к лямбда‑функции;Layers— зависимости лямбда‑функции.

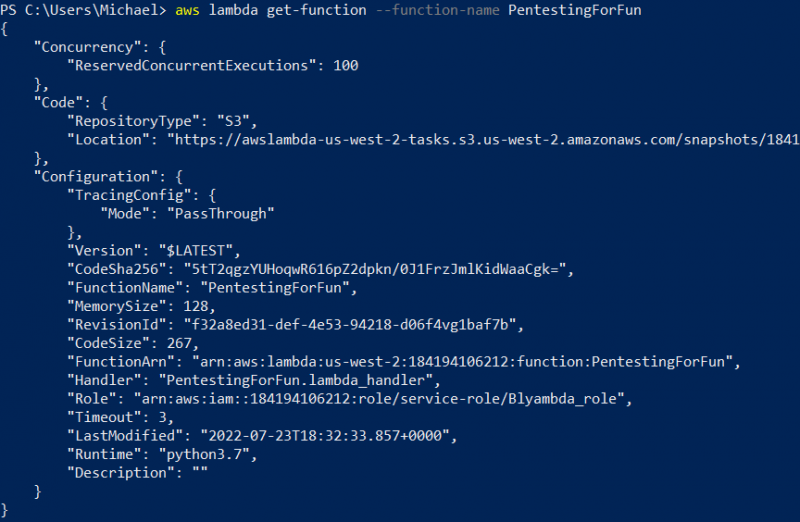

Получить информацию о конкретной лямбда‑функции (в том числе исходный код) можно следующим образом:

awslambdaget-function--function-name<function-name>[--regioneu-west-1--profiledemo]Пример:

awslambdaget-function--function-namePentestingForFunСмотрим определенную функцию

В приведенном выше примере мы видим раздел Code, а в нем — Location. То есть код извлекается по этому пути, в данном случае это S3-бакет awslambda-us-west2-tasks. Перейдя по указанной ссылке (либо порывшись в указанном бакете), мы сможем скачать код лямбда‑функции.

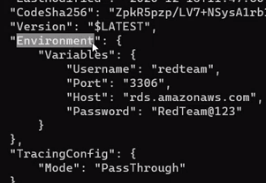

При этом в выводе данной команды есть огромная структура Configuration, которую тоже стоит обязательно посмотреть. Во время пентестов мы часто обнаруживали здесь учетные данные.

Учетные данные в переменных среды

Исходный код зависимости можно получить вот так:

awslambdaget-layer-version--layer-name<LayerName>--version-number<VersionNumber>Пример:

awslambdaget-layer-version--layer-namerequest-library--version-number1Теперь обрати внимание на способы вызова функции.

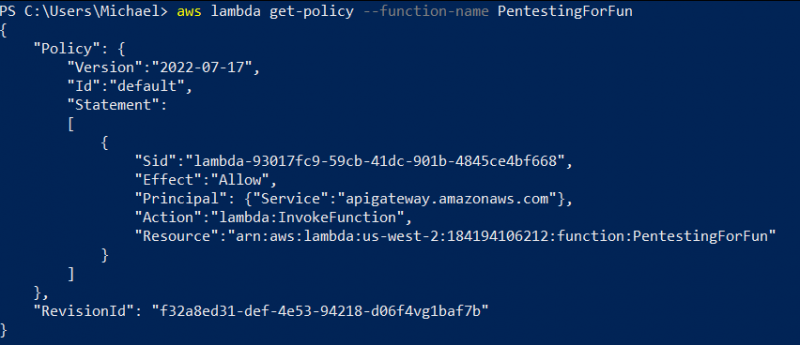

awslambdaget-policy--function-name<function-name>Пример:

awslambdaget-policy--function-namePentestingForFunОбъекты, способные вызывать синхронный триггер

Service— то, кому разрешено дергать функцию;Action— что может сделатьService;Resource— какие объекты могут быть вызваны.

В лямбда‑функциях иногда встречается раздел Condition. Он отвечает за «фильтрацию» — каким методом и каким образом вызывается лямбда. Именно в нем всегда будет прятаться айдишник, по которому ты сможешь определить, к какому гейтвею привязана лямбда‑функция.

Пример Condition

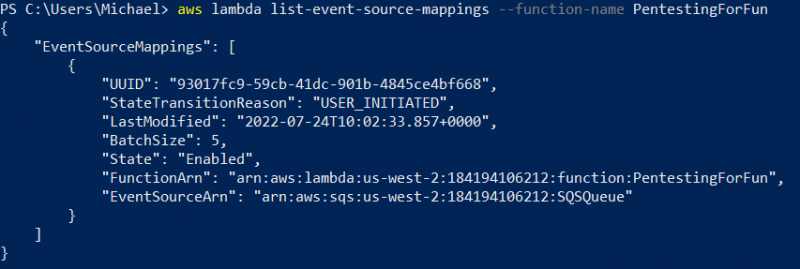

В данном случае uj3lq1cu8e — REST API ID. При этом триггер может сработать и от изменений в чем‑либо. Для получения информации о подобных событиях существует вот такой командлет:

awslambdalist-event-source-mappings--function-name<function-name>Пример:

awslambdalist-event-source-mappings--function-namePentestingForFunЧто приведет к асинхронному/потоковому триггеру

В этом случае используется Amazon Simple Queue Service (SQS) — служба очереди сообщений.

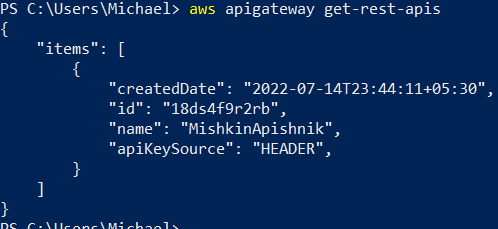

API Gateway

После изучения доступных лямбда‑функций пора восстанавливать URL, который приведет к ее вызову. Чтобы увидеть все REST APIs (получить айдишник, так как Region зачастую схож с большинством регионов, в котором стоят ЕС2-инстансы), воспользуемся следующей командой:

awsapigatewayget-rest-apis

Обнаружение всех REST API

Перейти обратно к новости