HTB RedPanda. Обходим фильтр при Spring SSTI - «Новости»

18-03-2023, 17:06. Автор: Cramer

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.170 redpanda.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

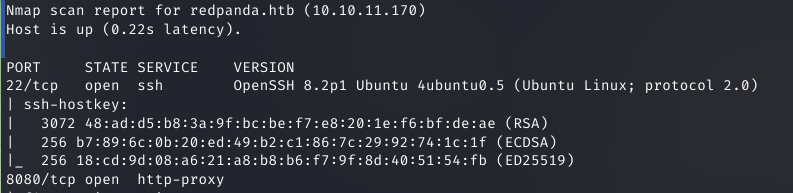

Нашли всего два открытых порта:

- 22 — служба OpenSSH 8.2p1;

- 80 — веб‑сервер, отмеченный как http-proxy.

Так как сканировать SSH в данном случае бессмысленно, переходим к веб‑серверу.

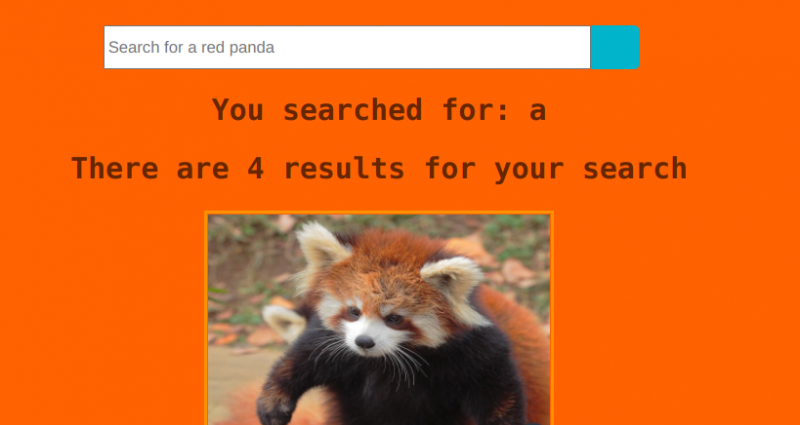

Главная страница сайта http://redpanda.htb/

На странице отмечаем поле ввода — это потенциальная точка входа.

Точка входа

Пользовательский ввод также попадает на страницу с результатом поиска.

Тестовый поиск

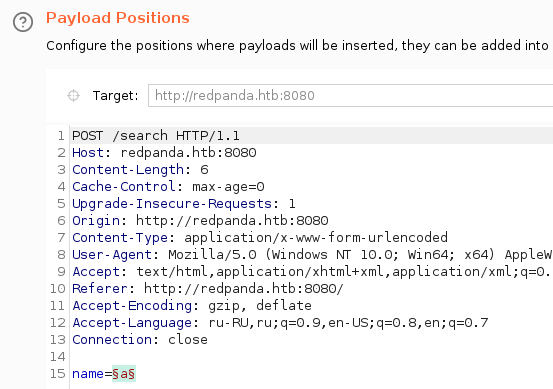

Тут мы можем попробовать несколько типов инъекций. Перебирать их будем с помощью Burp Intruder.

Но никакой возможности для инъекции операторов SQL я не нашел. Тогда перейдем к SSTI.

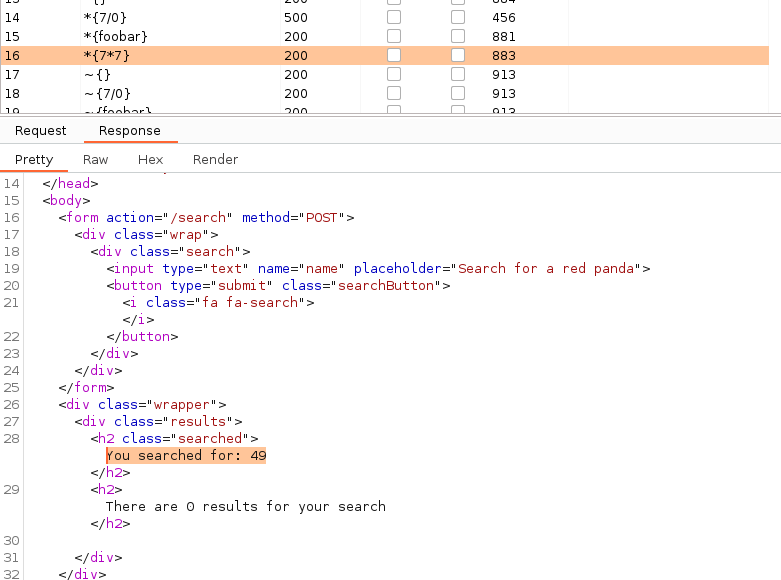

SSTI

Справка: Server-Side Template Injection

Server-Side Template Injection (SSTI), или инъекция шаблонов на стороне сервера, — это механизм атаки, при котором злоумышленник внедряет в шаблон вредоносный код. Шаблоны нужны веб‑разработчикам, чтобы можно было настраивать внешний вид сайта только в одном месте и затем не копировать вручную. По сути, шаблон — это документ HTML, где в нужных местах отмечены переменные и команды, которые при генерации итоговой страницы будут заменены данными. В том числе это могут быть и данные, полученные от посетителя сайта.

Атака затрагивает момент, когда присланная информация объединяется с шаблоном. Злоумышленник формирует строку таким образом, чтобы она не просто подставилась в шаблон, но была интерпретирована как код. Если это возможно, то он добавит свои директивы, с помощью которых выполнит эксфильтрацию данных или даже захват веб‑сервера.

Первым делом нужно определить используемый шаблонизатор, для чего я перебираю разные варианты по словарю.

Перейти обратно к новости