USB forensic battle. Выбираем инструмент для анализа подключений носителей - «Новости»

6-11-2023, 17:08. Автор: Attwood

Windows Registry Recovery (WRR), USB History;

NirSoft USBDeview;

USB Forensic Tracker;

USB Detective.

Также для проверки качества работы утилит после удаления признаков подключения устройств мы использовали USB Oblivion.

Для оценки инструментов мы смотрим на удобство тулзы, наглядность результатов и их полноту, наличие или отсутствие дополнительных сведений. Основная задача — подобрать оптимальную программу, отличающуюся полнотой предоставляемых сведений и удобством в использовании.

Regedit

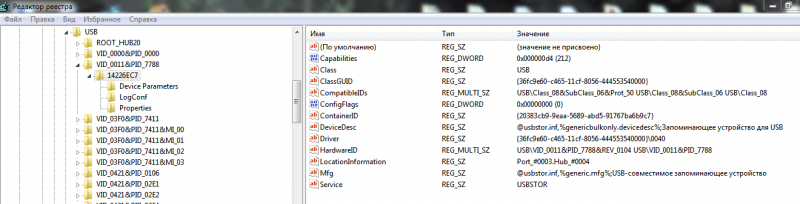

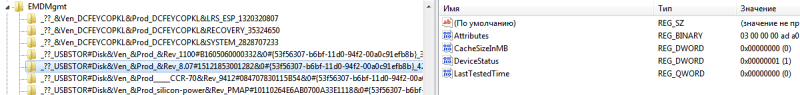

Начнем с классики. Основная часть информации о девайсах, включая идентификаторы подключаемых устройств, хранится в системном реестре. С использованием штатной утилиты regedit по пути HKLMSYSTEMCurrentControlSetEnumUSBSTOR или USB ты можешь найти все идентификаторы устройств. Напомним, что общий идентификатор флешки обычно представляется в виде VID_0011&PID_7788< (подробности читай в нашей статье про подмену этого идентификатора). Учти, что некоторые артефакты могут обнаружиться не только в текущем конфиге, но и в альтернативных (controlset00X).

Некоторые устройства (обычно самоидентифицирующиеся, такие как CD/DVD или жесткие диски) прописываются в USBSTOR. Так мы можем только понять, что какие‑то устройства с такими‑то серийниками подключались к хосту. Однако ни времени подключения, ни другой подробной информации системный реестр нам не предоставит.

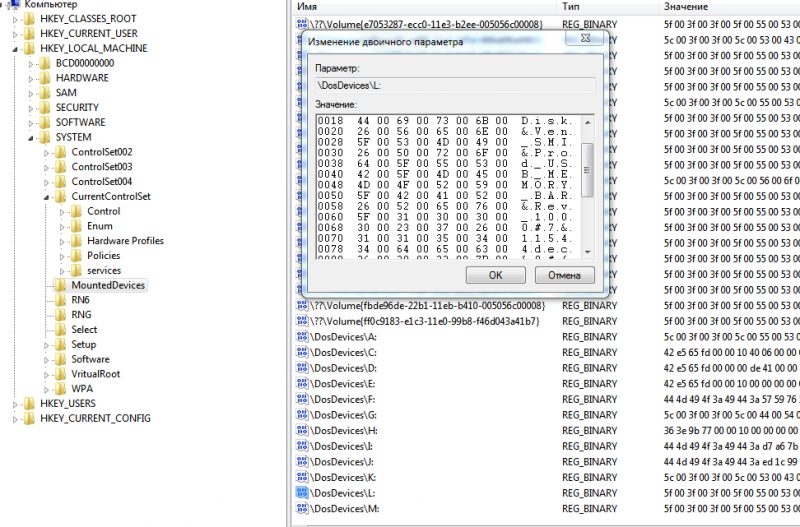

Для продвинутых можно посмотреть вот этот раздел:

Там можно определить букву, назначенную системой подключенному устройству.

Помимо этого, названия параметров содержат GUID девайса:

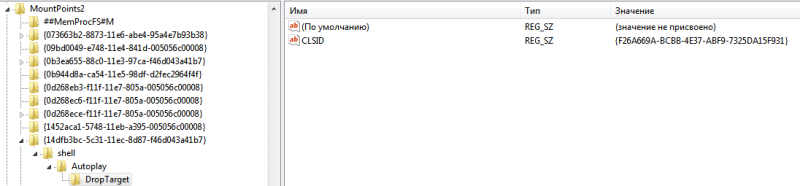

Благодаря ему ты можешь найти учетную запись пользователя, под которой подключалось это устройство — см. раздел HKEY_CURRENT_USER (если подозреваешь текущего юзера; если это не он — то в профилях пользователей ищи файлы C:Users<имя>ntuser.dat):

Или анализируй в реестре вот эту ветку:

В целом просто ищи полученный GUID. Где нашелся — там и подключался.

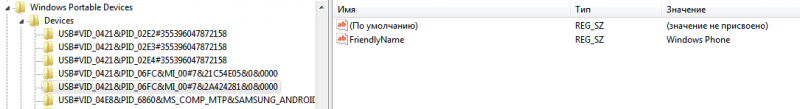

Полезная информация может встретиться и в кусте SOFTWARE. Так, следующий раздел, помимо серийников, содержит параметр FriendlyName, что позволяет тебе искать фразы типа «Смартфон Олега»:

Вот еще интересный раздел:

Здесь хранится информация об устройствах и связанных с ними идентификаторах файловых систем (VSN, Volume Serial Number; однако диски SSD сюда не попадают). Идентификаторы меняются после каждого форматирования — то есть ты можешь отследить историю форматирований носителя. Учти, что данный параметр (последние цифры после "_" в строке подраздела) представлен в десятичном виде, и его нужно конвертировать в HEX. Например, изучив следующий параметр:

мы узнаем, что устройство с именем VICTIMFAT имело VSN 0A5E82F1.

Это пригодится, если при изъятии отформатированной юзером флешки он скажет, что никогда ничего на носитель не копировал, да и вообще с ним не работал. В реестре же сохранена полная история в формате "серийник-VSN".

Если ты предпочитаешь копаться в реестре вручную, то можешь выполнить экспорт реестра, а затем открыть его в утилите типа Registry Explorer. Там в разделе создания разделов с серийниками отображается дата их создания — то бишь дата подключения устройства. С последней, однако, часто встречаются осечки из‑за антивирусных проверок, выгрузки кустов реестра или вследствие багов операционной системы.

В итоге анализ реестра может в лучшем случае дать тебе информацию о факте подключения устройства, но кто его подключал, когда и как — об этом история умалчивает.

Файловая система

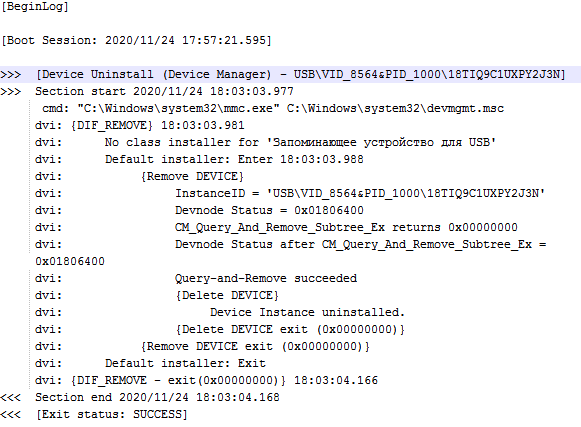

Здесь классическим артефактом является файл setupapi., обычно расположенный в папке C:Windowsinf. В нем можно отыскать дату и время первого подключения носителя. Однако учти, что этот файл не бесконечен и старые подключения могут быть затерты.

В старых версиях винды файл назывался setupapi., а рядом с ним могут валяться прошлые версии с именами setupapi., куда тоже желательно заглянуть.

В качестве мини‑подсказок в файловой системе посмотри ярлыки в недавних файлах. Для этого нужно нажать Win-R и ввести shell: или заглянуть вот в эту папку:

Такие же подсказки есть для устройств и принтеров (Win-R, затем control ). Если требуется копнуть очень глубоко, заходи в приложения (офис, браузеры, плееры, мультимедиаприложения) и в списках последних файлов ищи пути к дискам, которых явно нет на исследуемом компьютере. Не забывай, что, если в системе хорошо ведутся логи (в том числе журналы антивирусных программ), в них могут храниться сведения о подключении устройств или хотя бы об установке драйвера для устройства. Смотри события 2003 и 2102 в журнале Microsoft-Windows-DriverFrameworks-UserMode/Operational. В целом тебе могут помочь коды событий 1003, 2004, 2005, 2010, 2100, 2101, 2102, 2105, 2106.

Промежуточный вывод

Если у тебя много времени и есть желание, в реестре можно копошиться довольно долго. Мы показали тебе скорее теорию, чем практику. Очевидно, что посмотреть таким образом даты подключения устройства не получится, а нас это не устраивает. Безопасник хочет домой, к любимому котику и платным подпискам стриминговых сервисов, помнишь?

Перейти обратно к новости