HTB Vessel. Эксплуатируем уязвимость в кластере Kubernetes - «Новости»

29-03-2023, 08:17. Автор: Little

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.178 vessel.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

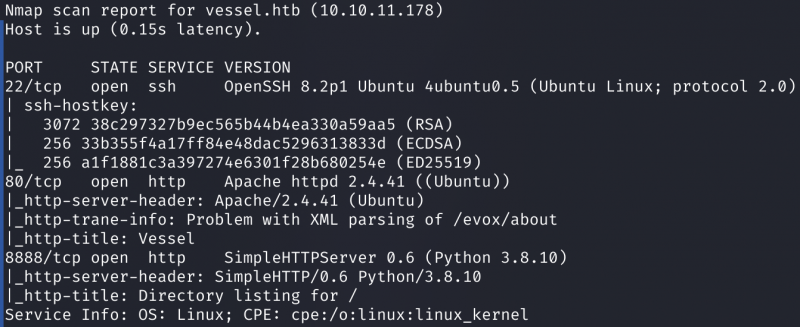

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Результат работы скриптаНашли три открытых порта:

- 22 — служба OpenSSH 8.2p1;

- 80 — веб‑сервер Apache 2.4.41;

- 8888 — веб‑сервер Python 3.8.10 версии 0.6.

С SSH ничего сделать не получится, веб‑сервер Python тоже вещь узкоспециализированная, поэтому идем к основному сайту на порте 80.

Главная страница сайта

Нас встречает сайт‑визитка без каких‑либо дополнительных возможностей, поэтому приступим к сканированию.

Справка: сканирование веба c ffuf

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске указываем следующие параметры:

-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-u— URL.

Место перебора помечается словом FUZZ.

ffuf -u 'http://vessel.htb/FUZZ' -wdirectory_2.3_medium_lowercase.txt

-t 256

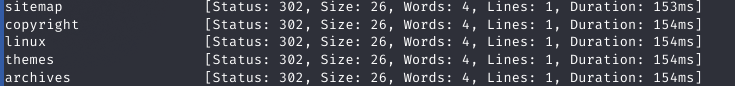

В вывод посыпались все варианты из словаря. Давай добавим фильтр, чтобы этого избежать. К примеру, видим, что размеры всех ответов равны 26, поэтому просто исключим такие варианты с помощью параметра -fs.

ffuf -u 'http://vessel.htb/FUZZ' -wdirectory_2.3_medium_lowercase.txt

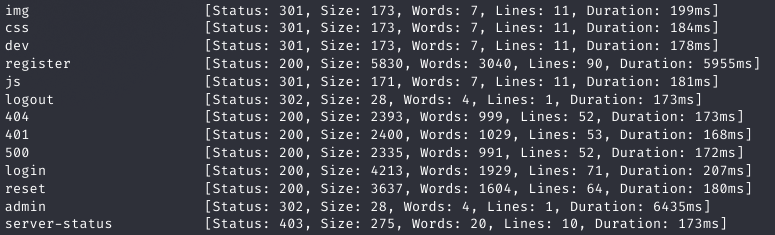

-t 256 -fs 26

В этот раз получаем реальные каталоги, причем очень даже интересные.

Точка входа

Перейти обратно к новости