Мобильная малварь GoldPickaxe ворует биометрию для создания дипфейков - «Новости»

18-02-2024, 00:00. Автор: Stephen

Новый троян для iOS и Android, получивший название GoldPickaxe, использует социальную инженерию, вынуждая жертв сканировать свои лица и документы, удостоверяющие личность. Исследователи Group-IB полагают, что потом эти данные используются для создания дипфейков и несанкционированного доступа к банковским счетам.

Подчеркивается, что малварь обманом, помощью социальной инженерии заставляет людей раскрыть свое лицо. То есть GoldPickaxe не перехватывает данные Face ID и не использует какие-либо уязвимости в мобильных ОС.

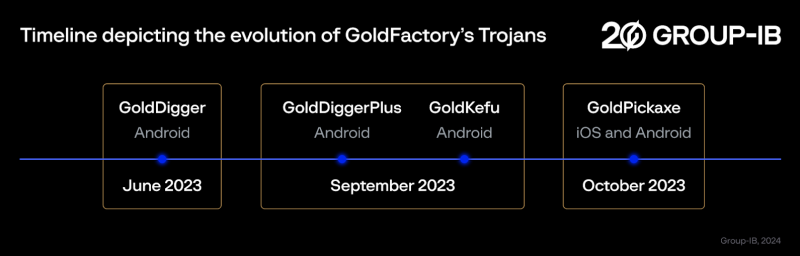

По словам исследователей, новая малварь является частью вредоносного арсенала китайской хак-группы GoldFactory, которая также ответственна за создание таких угроз как GoldDigger, GoldDiggerPlus и GoldKefu. Атаки этой группировки обычно направлены на Азиатско-Тихоокеанский регион (в частности, на Таиланд и Вьетнам).

Вредоносы GoldFactory

Сообщается, что распространение GoldPickaxe началось в еще октябре 2023 года, и малварь активна до сих пор.

Как правило, жертвы получают фишинговые письма или сообщения в мессенджере LINE, написанные на их родном языке. В них мошенники выдают себя за представителей государственных органов и служб, обманом вынуждая пользователей установить вредоносные приложения. Например, Digital Pension, размещенное на сайтах, маскирующихся под официальный магазин Google Play.

При этом пользователям iOS (iPhone) злоумышленники предлагали перейти по URL-адресу Apple TestFlight (платформа помощи разработчикам в распространении бета-версий приложений для тестирования в iOS), что позволяло обойти защитные механизмы. Когда Apple удалила TestFlight-приложение, злоумышленники переключились использование Mobile Device Management (MDM), что позволяло им получить контроль над устройствами целей.

После установки трояна на мобильное устройство он работает в полуавтономно, в основном производя все манипуляции в фоновом режиме. Исследователи пишут, что малварь перехватывала биометрические данные о лице жертвы, входящие SMS-сообщения, запрашивала документы, удостоверяющие личность, и проксировала сетевой трафик через зараженное устройство с помощью MicroSocks.

Малварь запрашивает фото

На iOS-устройствах GoldPickaxe использует канал веб-сокета для получения следующих команд:

- heartbeat: пинг управляющего сервера;

- init: отправить информацию об устройстве на управляющий сервер;

- upload_idcard: запросить изображение документа, удостоверяющего личность;

- face: попросить жертву сделать фото своего лица;

- upgrade: отображение фальшивого сообщения «устройство используется» (device in use), чтобы работа не прервалась;

- album: синхронизация данных фотобиблиотеки (слив данных в облачное хранилище);

- again_upload: повторная попытка отправки видео с лицом жертвы в облако;

- destroy: прекратить работу.

При этом в Group-IB отмечают, что Android-версия малвари совершает даже больше вредоносных действий, так как устройства Apple обладают более строгими защитными ограничениями.

Варианты атак на iOS-устройства

Например, на Android GoldPickaxe может выполнять команды для доступа к SMS, навигации по файловой системе, имитировать касания экрана, воровать 100 последних фотографий из альбома жертвы, загружать и устанавливать дополнительные пакеты, а также отправлять фальшивые уведомления. Кроме того, на Android троян использует более 20 фальшивых приложений для маскировки.

Полученные таким образом документы и биометрические данные жертв используются операторами GoldPickaxe для последующего создания дипфейков и банковского мошенничества, полагают в Group-IB. Дело в том, что еще в прошлом году полиция Таиланда предупреждала о таких мошеннических схемах. Многие финансовые учреждения в стране стали использовать биометрические проверки для транзакций свыше определенной суммы (а Вьетнам намерен ввести аналогичные ограничения к апрелю 2024 года), поэтому злоумышленники начали охотиться за биометрическими данными пользователей.

«GoldFactory — изобретательная команда [хакеров], в рукаве у которой имеется множество трюков: выдача себя за других людей, кейлоггинг через Accessibility, поддельные банковские сайты и банковские оповещения, фальшивые экраны вызовов, сбор информации о личности жертвы и данных для распознавания лиц, — пишут исследователи. — Их способность одновременно разрабатывать и распространять варианты вредоносного ПО, адаптированные для разных регионов, свидетельствует о тревожном уровне изощренности».

Перейти обратно к новости