Android-банкер PixPirate использует новый метод маскировки на устройствах жертв - «Новости»

14-03-2024, 00:00. Автор: Богдан

Исследователи обнаружили, что последняя версия банковского трояна PixPirate для Android использует новый метод, позволяющий малвари скрываться на устройствах пользователей и оставаться активной, даже если исходное приложение-дроппер было удалено.

Впервые PixPirate был обнаружен специалистами Cleafy TIR в прошлом году, и тогда эксперты писали, что малварь в основном атакует пользователей из стран Латинской Америки. Хотя уже тогда в Cleafy отмечали, что вредонос запускается отдельным приложением-загрузчиком, в отчете экспертов не рассматривались необычные методы маскировки PixPirate, или же тогда малварь еще их не использовала.

В новом отчете IBM, посвященном этому вредоносу, рассказывается, что PixPirate не использует стандартную тактику, в рамках которой малварь старается скрыть свою иконку от пользователя (это работает в Android до версии 9). Вместо этого банкер вообще не использует иконку, что позволяет ему оставаться незамеченным даже на последних версиях Android (вплоть до 14-й).

Однако отказ от использования иконки создает очевидную проблему: жертва не может найти и запустить вредоносную программу.

Исследователи IBM объясняют, что новые версии PixPirate используют два разных приложения, которые работают вместе. Первое приложение — это загрузчик, оно распространяется через APK-файлы и фишинговые сообщения, отправляемые жертвам через WhatsApp или SMS.

Схема атаки

При установке загрузчик запрашивает у пользователя доступ к опасным разрешениям, включая Accessibility Services, а затем загружает и устанавливает второе приложение-дроппер (droppee), которое представляет собой зашифрованный банкер PixPirate.

В свою очередь, приложение droppee не декларирует в манифесте свою основную активность с параметрами android.intent.action.MAIN и android.intent.category.LAUNCHER, поэтому на главном экране устройства не появляется никакой иконки, а приложение становится практически невидимым.

Вместо этого дроппер использует сервис, к которому могут подключаться другие приложения, и к которому подключается загрузчик, если хочет запустить PixPirate. Помимо дроппера, который способен запускать и контролировать малварь, триггерами могут стать загрузка устройства, изменение подключения или другие системные события, за которыми следит PixPirate, работающий в фоновом режиме.

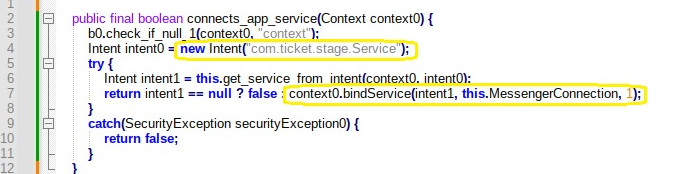

«Droppee использует экспортируемый сервис com.companian.date.sepherd и содержит intent-фильтр с кастомным действием com.ticket.stage.Service. Когда загрузчик хочет запустить droppee, он создает и привязывает этот сервис с помощью API BindService с флагом BIN_AUTO_CREATE. После создания и привязки сервиса droppee APK запускается и начинает работать», — поясняют исследователи.

Таким образом, даже если жертва удалит приложение-загрузчик со своего устройства, PixPirate продолжит скрываться от пользователя и продолжит запускаться в связи с различными событиями на устройстве.

Свое название PixPirate получил благодаря нацеленности на бразильскую платформу мгновенных платежей Pix. Так, создатели малвари стремятся перенаправить средства жертв себе, путем перехвата или инициирования мошеннических транзакций. По данным IBM, Pix очень популярна в Бразилии, где ее используют более 140 млн человек.

RAT-возможности, которыми обладает PixPirate, позволяют ему автоматизировать весь процесс мошенничества от перехвата учетных данных пользователя и кодов двухфакторной аутентификации, до выполнения несанкционированных транзакций Pix. Причем все это происходит фоновом режиме, без ведома пользователей, хотя и требует разрешения на использование Accessibility Service.

Кроме того, эксперты отмечают, что у малвари есть резервный механизм ручного управления на тот случай, если автоматизация не сработает.

Перейти обратно к новости