Stan Ghouls атакует организации в Узбекистане и России с помощью NetSupport RAT - «Новости»

8-02-2026, 10:30. Автор: Enderson

Эксперты «Лаборатории Касперского» опубликовали исследование новой кампании хак-группы Stan Ghouls (она же Bloody Wolf), которая с конца 2025 года атакует организации в СНГ (в первую очередь в Узбекистане, но также в России и Казахстане). Хакеры по-прежнему сфокусированы на сфере финансов, промышленности и ИТ-компаниях.

Stan Ghouls активна в регионе как минимум с 2023 года. Раньше основным инструментом группы был коммерческий RAT STRRAT (он же Strigoi Master), но в 2025 году хакеры переключились на легитимное ПО для удаленного управления — NetSupport. Это популярная тактика: взять нормальный софт и использовать его как малварь, это осложняет обнаружение, а также избавляет от необходимости поддерживать собственный RAT.

Исследователи пишут, что группировка контролирует масштабную инфраструктуру, которую активно ротирует: зарегистрировано более 35 доменов под разные кампании. При этом сам набор инструментов остается прежним — уникальный загрузчик на Java и NetSupport RAT. Так как применение Java в малвари сейчас можно назвать редкостью, это делает ее своего рода визитной карточкой Stan Ghouls.

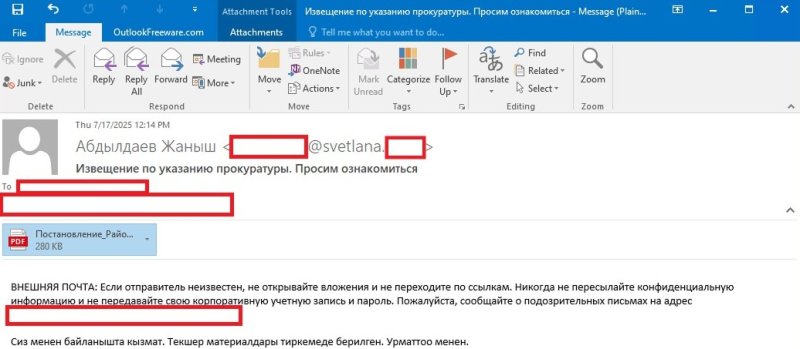

Основным вектором заражения остается целевой фишинг. Письма на локальных языках (узбекский, кыргызский) маскируются под официальные документы от судов или прокуратуры. Во вложении — PDF с текстом типа «Материалы дела» и ссылкой на скачивание. Жертве предлагают сначала установить Java Runtime Environment, а затем открыть приложенный файл.

Ссылки ведут на JAR-файл — вредоносный загрузчик. Он показывает пользователю фальшивое сообщение об ошибке («Приложение не может быть запущено в вашей ОС»), проверяет лимит попыток установки (не больше трех), а затем скачивает компоненты NetSupport RAT с домена атакующих. Загрузчик также добавляет RAT в автозапуск тремя способами: через папку Startup, реестр и планировщик задач.

После установки NetSupport операторы малвари получают полный контроль над машиной жертвы. Учитывая профиль целей, исследователи предполагают, что хакерами движет финансовая мотивация, но не исключают и кибершпионаж.

Любопытная деталь: на одном из доменов группы, который фигурировал в прошлых кампаниях, обнаружили файлы малвари Mirai. Это известный IoT-вредонос, который компрометирует маршрутизаторы, камеры и другие устройства. Неясно, начала ли Stan Ghouls сама использовать Mirai или просто сдает инфраструктуру в аренду.

По информации экспертов, от последней кампании группы пострадали около 50 организаций в Узбекистане и еще 10 в России. Также были зафиксированы единичные заражения в Казахстане, Турции, Сербии и Беларуси (скорее всего, случайные).

Алексей Шульмин, эксперт по кибербезопасности в «Лаборатории Касперского», комментирует:

«Всего злоумышленники атаковали более 60 целей, что довольно много для одной таргетированной кампании. Это говорит о том, что у них достаточно ресурсов, чтобы обеспечить ручное удаленное управление несколькими десятками зараженных устройств. Примечательно, что группа продолжает использовать прежний набор инструментов, включая легитимную утилиту удаленного управления NetSupport и уникальный вредоносный загрузчик на Java. Таким образом, атакующие обновляют только инфраструктуру, в частности используют новые домены».

Перейти обратно к новости