Бэкдор обнаружен в плагине Captcha для WordPress, установленном на 300 000 сайтов - «Новости»

21-12-2017, 00:00. Автор: Клементина

Плагин, известный под простым названием Captcha, является одним из наиболее популярных CAPTCHA-решений для WordPress и одним из самых популярных дополнений в официальном репозитории. Но недавно в продукте, количество установок которого уже перевалило за 300 000, был обнаружен бэкдор.

Плагин Captcha был создан компанией BestWebSoft, и согласно ее официальному блогу, бесплатная версия продукта еще в сентябре 2017 года была продана разработчику Simply WordPress.

Спустя ровно три месяца с момента продажи новый владелец представил обновленную версию плагина, Captcha 4.3.7, которая, как вскоре выяснилось, содержала вредоносный код. Он заставлял плагин связываться с доменом simplywordpress[.]net и загружать оттуда еще одно обновление, уже в обход официального репозитория WordPress.org, что запрещено правилами. Хуже того, данное обновление содержало полноценный бэкдор.

«Данный бэкдор создает сессию, используя user ID 1 (по умолчанию это учетная запись администратора, которая создается WordPress во время первой установки), устанавливает аутентификационные cookie, а затем удаляет себя», — пишут аналитики компании Wordfence, обнаружившие проблему.

При этом бэкдор мог бы вообще остаться незамеченным, так как его автор предпринял шаги для маскировки своей деятельности и удалял все следы подозрительного обновления с серверов. Плагин привлек внимание разработчиков WordPress случайно, из-за нарушения авторских прав, — новый автор использовал в названии продукта торговую марку WordPress, из-за чего плагин был удален из официального репозитория. Лишь это удаление привлекло внимание аналитиков Wordfence, которые заинтересовались ситуацией, так как всегда обращают внимание на инциденты, затрагивающие популярные среди пользователей CMS решения.

В настоящее время в официальном репозитории представлена старая, «чистая» версия Captcha (4.4.5), которую туда поместила команда безопасности WordPress. Также разработчики инициировали принудительную установку этой версии на все пострадавшие сайты. По данным инженеров WordPress, только в прошлые выходные обратно к безопасной версии откатились более 100 000 сайтов.

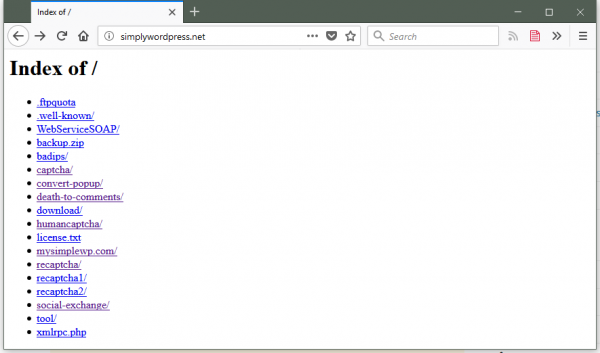

После обнаружения бэкдора исследователи продолжили анализ деятельности компании Simply WordPress и обнаружили, что домен simplywordpress[.]net распространяет обновления с бэкдорами и для других плагинов, не представленных в репозитории WordPress:

- Covert me Popup;

- Death To Comments;

- Human Captcha;

- Smart Recaptcha;

- Social Exchange.

В итоге эксперты Wordfence пришли к выводу, что за Simply WordPress стоит человек, которого ранее уже уличали в распространении бэкдоров через плагины. По мнению экспертов, компания принадлежит Мейсону Сойза (Mason Soiza), который занимался внедрением вредоносного кода в плагин Display Widgets. Напомню, что данный «продукт» удаляли из репозитория четыре раза.

Перейти обратно к новости