В WordPress нашли неисправленную уязвимость - «Новости»

28-06-2018, 03:00. Автор: Оксана

Сотрудники компании RIPS раскрыли детали новой уязвимости в WordPress. Баг нашли в самой CMS, а не в популярном плагине или теме, что бывает не так уж часто. Официального патча для этой бреши пока нет, хотя разработчиков проинформировали о баге еще в ноябре прошлого года.

Обнаруженная проблема связана с тем, что пользователь с доступом к редактору записей также может загружать и удалять изображения и превью для них. В итоге такой пользователь способен внедрить в WordPress произвольный вредоносный код и удалить критически важные для работы CMS файлы, которые в нормальных условиях должны быть доступны только администратору на сервере или через FTP.

Хотя устроить атаку на уязвимый ресурс может только пользователь, уже имеющий к нему доступ, эксперты RIPS предупреждают, что даже самых низких прав будет достаточно. В теории даже доступа уровня User достаточно для повышения привилегий и эксплуатации уязвимости.

В корне проблемы лежит тот факт, что злоумышленник может удалить файл wp-config.php. После этого он получает возможность повторно инициировать процесс установки, использовав при этом собственные установки и, например, принудив сайт распространять малварь или иной вредоносный контент. Видеодемонстрацию атаки можно увидеть ниже.

https://xakep.ru/wp-content/uploads/2018/06/175375/wp-unlink.mp4

По данным RIPS, уязвимость представляет угрозу для всех версий CMS, включая наиболее свежую — WordPress 4.9.6.

Представители WordPress пока никак не прокомментировали отсутствие патча для нового бага. В связи с этим журналисты BleepingComputer обратились к специалистам Sucuri за «вторым мнением», и те подтвердили изданию, что все выводы в отчете RIPS обоснованы, и обнаруженная проблема действительно опасна.

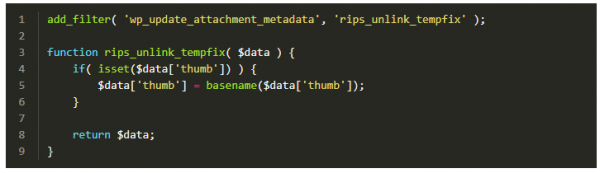

Хотя официального исправления пока нет, разработчики RIPS выпустили собственный временный хотфикс, который приложен к отчету. Код специалистов нужно добавить к файлу functions.php.

Перейти обратно к новости