Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Сотрудники компании RIPS раскрыли детали новой уязвимости в WordPress. Баг нашли в самой CMS, а не в популярном плагине или теме, что бывает не так уж часто. Официального патча для этой бреши пока нет, хотя разработчиков проинформировали о баге еще в ноябре прошлого года.

Обнаруженная проблема связана с тем, что пользователь с доступом к редактору записей также может загружать и удалять изображения и превью для них. В итоге такой пользователь способен внедрить в WordPress произвольный вредоносный код и удалить критически важные для работы CMS файлы, которые в нормальных условиях должны быть доступны только администратору на сервере или через FTP.

Хотя устроить атаку на уязвимый ресурс может только пользователь, уже имеющий к нему доступ, эксперты RIPS предупреждают, что даже самых низких прав будет достаточно. В теории даже доступа уровня User достаточно для повышения привилегий и эксплуатации уязвимости.

В корне проблемы лежит тот факт, что злоумышленник может удалить файл wp-config.php. После этого он получает возможность повторно инициировать процесс установки, использовав при этом собственные установки и, например, принудив сайт распространять малварь или иной вредоносный контент. Видеодемонстрацию атаки можно увидеть ниже.

https://xakep.ru/wp-content/uploads/2018/06/175375/wp-unlink.mp4

По данным RIPS, уязвимость представляет угрозу для всех версий CMS, включая наиболее свежую — WordPress 4.9.6.

Представители WordPress пока никак не прокомментировали отсутствие патча для нового бага. В связи с этим журналисты BleepingComputer обратились к специалистам Sucuri за «вторым мнением», и те подтвердили изданию, что все выводы в отчете RIPS обоснованы, и обнаруженная проблема действительно опасна.

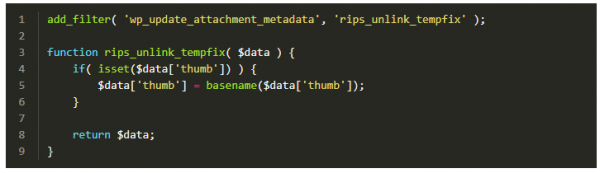

Хотя официального исправления пока нет, разработчики RIPS выпустили собственный временный хотфикс, который приложен к отчету. Код специалистов нужно добавить к файлу functions.php.

- © Обновление для WordPress сломало функцию автоматических обновлений - «Новости»

- © Эксперты Google сообщили, что один из свежих патчей для Windows 10 неэффективен - «Новости»

- © Google устранил уязвимость в Gmail - «Интернет»

- © Уязвимость в WordPress 2.1.1 - «Интернет»

- © Выполнение произвольного PHP кода в PHPizabi - «Интернет»

- © В PHPKIT найдены опасные уязвимости - «Интернет»

- © Внеплановый патч от Microsoft - «Интернет»

- © В популярном флэш-плеере критическая уязвимость - «Интернет»

- © Разработчики WordPress отключили плагины производства Multidots из-за их небезопасности - «Новости»

- © DoS-уязвимость в WordPress позволяет «уронить» практически любой сайт, и патча для нее нет - «Новости»

|

|

|