Скрытый майнер маскировался под обновление приложения «Компьютерный зал» - «Новости»

11-07-2018, 02:00. Автор: Герман

Аналитики «Доктор Веб» обнаружили скрытого майнера в обновлении для приложения «Компьютерный зал». Данное ПО предназначено для автоматизации работы компьютерных клубов и интернет-кафе и разработано компанией Astrum Soft. Малварь успела заразить более 2700 компьютеров.

Эксперты пишут, что странное поведение приложения было обнаружено после обращения в техническую поддержку пользователя Антивируса Dr.Web. Дело в том, что защитное решение регулярно обнаруживало и удаляло с его компьютера некое приложение для добычи криптовалюты. Изучение журнала антивируса показало, что майнер скрывался во временной папке на зараженном ПК. В то же время выяснилось, что журнал веб-антивируса SpIDer Gate сохранил информацию о том, что приложение пыталось соединиться с IP-адресом, который соответствует сайту компании Astrum Soft — производителя ПО «Компьютерный зал».

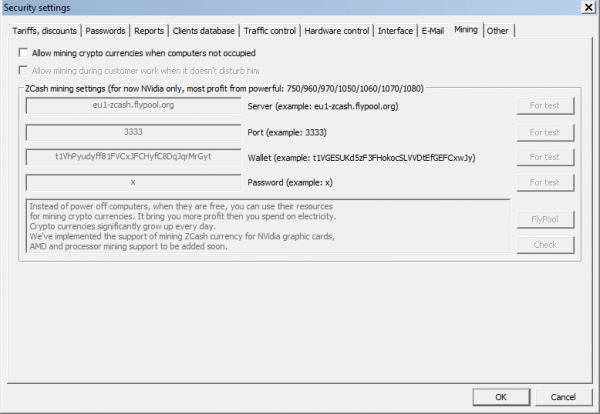

Однако в этом приложении присутствует совершенно официальная функция майнинга криптовалюты, которую администраторы интернет-кафе могут активировать, например, когда компьютеры простаивают.

Дальнейший анализ ситуации показал, что программой, беспокоившей пользователя, было не само приложение «Компьютерный зал», а скрытый майнер, добавленный в вирусные базы компании под идентификатором Trojan.BtcMine.2869. Малварь автоматически скачивалась с серверов Astrum Soft механизмом обновления приложения «Компьютерный зал» и устанавливался в систему.

Исследователи пишут, что «Компьютерный зал» периодически отправляет запрос на сервер своего разработчика, в котором передает версию приложения и сведения о системе. В ответ может поступить команда на загрузку и запуск исполняемого файла, в котором должно быть реализовано обновление программы. Однако в изученном специалистами образце на компьютер загружался файл, содержавший вредоносную функциональность.

Малварь завершала работу процессов svchostm.exe и svcnost.exe, сохраняла на диск файл svcnost.exe и для обеспечения его автоматического запуска модифицировала реестр Windows: в ветви системного реестра [HKLMSoftwareMicrosoftWindowsCurrentVersionRun] регистрировался ключ svchostm.

Данные о кошельке, на который перечислялась добытая таким образом криптовалюта, были зашиты в теле вредоноса. В случае удаления мавари пользователем механизм обновления повторно загружал и запускал трояна.

По данным на 9 июля 2018 года аналитики «Доктор Веб» обнаружили более 2700 компьютеров, зараженных Trojan.BtcMine.2869. В исследованном специалистами образце трояна, загружавшегося с сервера Astrum Soft, имена инфицированных ПК (воркеров) начинаются с префикса «soyuz6_», который также прописал в теле майнера. Сообщается, что на сегодняшний день таких зараженных компьютеров насчитывается 613.

По информации специалистов, троян распространялся в период с 24 мая по 4 июля 2018 года. Разработчик ПО Astrum Soft и правоохранительные органы уже были проинформированы об инциденте. К сожалению, ответа от представителей Astrum Soft специалисты так и не получили, поэтому пока не совсем ясно, как именно в состав обновления попал майнер.

Перейти обратно к новости