Русскоязычная группировка Silence атакует банки и состоит всего из двух человек - «Новости»

7-09-2018, 00:02. Автор: Green

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Эксперты Group-IB опубликовали отчет об обнаружении малоизученной хакерской группировки, которая атакует банки подобно Cobalt или MoneyTaker.

Группировка

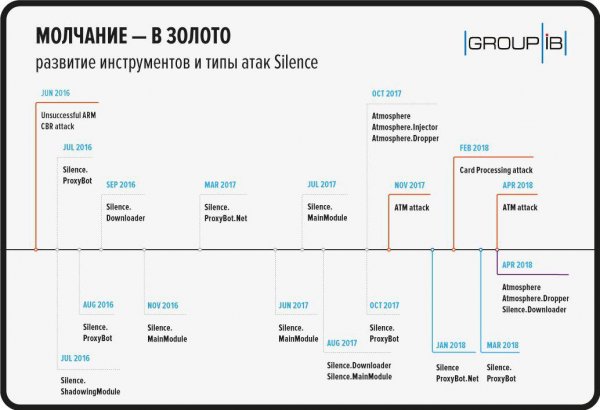

Первые следы хакерской группы, получившей название Silence, эксперты Group-IB обнаружили еще в июне 2016 года. Отчет гласит, что тогда киберпреступники только начинали пробовать свои силы.

Одной из первых целей Silence стал банк в России, который они попытались атаковать через АРМ КБР (Автоматизированное рабочее место клиента Банка России). После чего хакеры надолго «замолчали». Позже выяснилось, что это — стандартная практика для Silence. Они атакуют избирательно, а между инцидентами проходит около трех месяцев, что втрое больше, чем у других групп, специализирующихся на целевых атаках, например, у MoneyTaker, Anunak (Carbanak), Buhtrap или Cobalt.

Исследователи считают, что причина кроется в крайне малочисленном составе Silence. Впервые за всю практику киберразведки и расследований киберпреступлений специалисты Group-IB столкнулись с такой структурой и ролевым распределением в группе. Silence постоянно анализируют опыт других преступных групп, пробуют применять новые техники и способы краж из различных банковских систем, включая АРМ КБР, банкоматы, карточный процессинг. Менее чем за год объем хищений Silence вырос в пять раз.

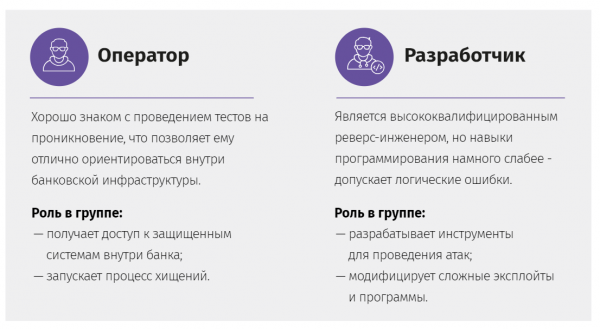

Рабочая версия экспертов предполагает, что в команде Silence четко прослеживаются всего две роли — оператора и разработчика. Вероятно, оператор является лидером группы, по характеру действий он — пентестер, хорошо знакомый с инструментарием для проведения тестов на проникновение в банковскую инфраструктуру. Эти знания позволяют группе легко ориентироваться внутри атакуемого банка. Именно оператор получает доступ к защищенным системам внутри банка и запускает процесс хищений.

Разработчик параллельно является реверс-инженером с достаточно высокой квалификацией. Его академические знания о том, как создаются программы, не мешают ему делать ошибки в коде. Он отвечает за разработку инструментов для проведения атак, а также способен модифицировать сложные и чужие программы. При этом для патчинга он использует малоизвестный троян, ранее не встречавшийся ни у одной другой группы. Кроме того, он знает технологии работы банкоматов и имеет доступ к сэмплам вредоносного ПО, которые, как правило, содержатся в базах компаний, занимающихся информационной безопасностью.

Исследователи отмечают, что еще в начале своего пути, летом 2016 года, Silence не имела навыков взлома банковских систем и в процессе своих первых операций училась прямо по ходу атаки. Члены группы внимательно анализировали опыт, тактику, а также инструменты других преступных групп. Они постоянно пробовали применять на практике новые техники и способы краж из различных банковских систем, в числе которых АРМ КБР, банкоматы, карточный процессинг.

Навыки в области реверс-инжиниринга и пентеста, уникальные инструменты, которые хакеры создали для взлома банковских систем, выбор неизвестного трояна для патчинга, а также многочисленные ошибочные действия подтверждают гипотезу о том, что бэкграунд Silence, скорее всего, легитимный. Как минимум один из хакеров работал (или продолжает работать) в компании, специализирующейся на информационной безопасности.

Как и большинство финансово-мотивированных APT-групп, участники Silence говорят по-русски, о чем свидетельствуют язык команд программ, приоритеты по расположению арендуемой инфраструктуры, выбор русскоязычных хостеров и локация целей преступников:

Команды трояна Silence — русские слова, набранные на английской раскладке:

- htrjyytrn > reconnect > реконнект;

- htcnfhn > restart > рестарт;

- ytnpflfybq > notasks > нетзадач.

Цели

Основные цели группы также находятся в России, хотя фишинговые письма отправлялись также сотрудникам банков в более чем 25 странах. Успешные атаки Silence ограничиваются странами СНГ и Восточной Европой, а основные цели находятся в России, Украине, Белоруссии, Азербайджане, Польше, Казахстане. Тем не менее, единичные фишинговые письма отправлялись также сотрудникам банков в более чем 25 странах Центральной и Западной Европы, Африки и Азии: Киргизия, Армения, Грузия, Сербия, Германия, Латвия, Чехия, Румыния, Кения, Израиль, Кипр, Греция, Турция, Тайвань, Малайзия, Швейцария, Вьетнам, Австрия, Узбекистан, Великобритания, Гонконг и другие.

Хронология атак Silence выглядит следующим образом:

- 2016 год, июль — неудачная попытка вывода денег через российскую систему межбанковских переводов АРМ КБР. Злоумышленники получили доступ к системе, но атака сорвалась из-за неправильной подготовки платежного поручения. В банке остановили подозрительную транзакцию и провели реагирование собственными силами, постаравшись устранить последствия атаки. Это привело к новому инциденту.

- 2016 год, август — новая попытка взлома того же банка. Спустя всего месяц (!), после провала с АРМ КБР, хакеры восстанавливают доступ к серверам этого банка и предпринимают повторную попытку атаковать. Для этого они загрузили программу для скрытого создания скриншотов экрана пользователя и начали изучать работу операторов по псевдовидеопотоку. На этот раз банк принял решение о привлечении экспертов Group-IB для реагирования на инцидент. Атака была предотвращена. Однако восстановить полную хронологию инцидента не удалось, так как при попытке самостоятельно очистить сеть, ИТ-служба банка удалила большую часть следов активности злоумышленников.

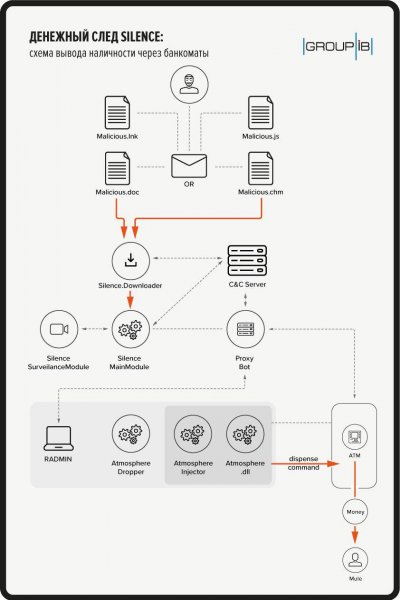

- 2017 год, октябрь — первый известный успешный случай вывода денег этой группой. На этот раз Silence атаковали банкоматы. За одну ночь им удалось похитить 7 000 000 рублей. В этом же году они проводили DDoS-атаки с помощью Perl IRC бота, используя публичные IRC чаты для управления троянами. После неудачной атаки через систему межбанковских переводов в 2016 году преступники больше не пытались вывести деньги через нее, даже имея доступ к серверам АРМ КБР.

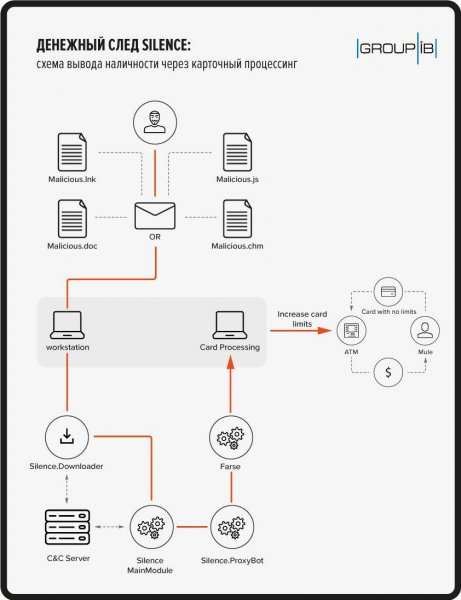

- 2018 год февраль — успешная атака через карточный процессинг: за выходные злоумышленникам удалось снять с карточек через банкоматы партнера банка 35 000 000 рублей.

- 2018 год, апрель — уже через два месяца группа возвращается к прежней схеме и выводит деньги через банкоматы. Им удается за одну ночь «вынести» порядка 10 000 000 рублей. На этот раз созданные Silence программы были усовершенствованы: избавлены от лишних функций и прежних ошибок.

Инструменты и инфраструктура

По данным Group-IB, во время первых операций хакеры Silence использовали чужие инструменты и учились буквально по ходу атаки. Однако со временем они перешли от использования чужих инструментов к разработке собственных и значительно усовершенствовали тактику.

В первых операциях киберпреступники патчили чужой малораспространенный бэкдор Kikothac. Они выбрали троян, известный с ноября 2015 года, реверс и реализация серверной части которого не требовали много времени. Использование чужого бэкдора позволяет предположить, что группировка начала работу без предварительной подготовки, и первые операции были лишь попыткой проверить свои силы.

Позже преступники разработали уникальный набор инструментов для атак на карточный процессинг и банкоматы, который включает в себя самописные программы:

- Silence — фреймворк для атаки на инфраструктуру.

- Atmosphere — набор программ для «потрошения» банкоматов.

- Farse — утилита для получения паролей с зараженного компьютера.

- Cleaner — инструмент для удаления логов удаленного подключения.

Заимствованные инструменты:

- Smokebot — бот для проведения первой стадии заражения.

- Модифицированный Perl IRC DDoS bot, основанный на Undernet DDoS bot, для осуществления DDoS-атак.

Оператор проводит атаки с Linux-машины с использованием утилиты WinExe (Linux аналог PSExec), которая может запускать программы на удаленном узле через SMB-протокол. После закрепления в системе троян Silence устанавливает stagerMeterpreter на зараженную систему. Для доступа к скомпрометированным компьютерам киберпреступники используют RAdmin — программу, которую в некоторых банках устанавливают сами администраторы для удаленного управления рабочими станциями.

Арендованные злоумышленниками серверы для осуществления фишинговых атак находятся в Россиии Нидерландах. Под командные центры они используют услуги хостинга с Украины, который позволяет размещение практически любого контента, в том числе запрещенной информации, вредоносных приложений и файлов. Также несколько серверов Silence арендовали в MaxiDed, инфраструктура которого была заблокирована Европолом в мае 2018 года.

Вначале для рассылок фишинговых писем группа использовала взломанные серверы и скомпрометированные учетные записи, однако позже преступники начали регистрировать фишинговые домены и создавать для них самоподписанные сертификаты.

Чтобы обойти системы фильтрации писем, они используют DKIM и SPF. Письма отправляются от имени банков, у которых не был настроен SPF, с арендованных серверов с подмененными заголовками. Злоумышленники составляли полные грамотные тексты для писем и отправляли их от имени сотрудников банка, чтобы повысить шанс успешности атаки.

Во вложении письма содержались эксплоиты под MS Office Word с decoy документами CVE-2017-0199, CVE-2017-11882 + CVE-2018-0802, CVE-2017-0262, а также CVE-2018-8174. Помимо эксплоитов рассылались письма с вложенными CHM-файлами, что встречается достаточно редко, а также с ярлыками .LNK, запускающими Powershell-скрипты и JS-скрипты.

«Silence во многом переворачивает представление о киберпреступности: по характеру атак, инструментам, тактике и даже составу группы, очевидно, что за этими преступлениями стоят люди, в недавнем прошлом или настоящем занимающиеся легальной работой – пентестами и реверс-инжинирингом, – комментирует Дмитрий Волков, технической директор и глава направления киберразведки Group-IB. – Они тщательно изучают деятельность других киберпреступников, анализируют отчеты антивирусных и Threat Intelligence компаний, что не мешает им делать множество ошибок и учиться прямо по ходу атаки. Ряд инструментов Silence – легитимны, другие разработали они сами, взяв на вооружение опыт других групп. Изучая деятельность Silence, мы предположили, что вероятнее всего это пример того, как whitehat становятся blackhat. Интернет, в особенности, его андеграудная часть, открывают немало возможностей для таких метаморфоз, киберпреступником сегодня стать намного легче, чем 5-7 лет назад: можно арендовать серверы, модифицировать имеющиеся эксплоиты, использовать легальные утилиты. Это значительно усложняет работу форензик-экспертов, но сильно упрощает возможность встать на путь хакера».

Перейти обратно к новости