Защиту от рансомвари Windows 10 можно обойти с помощью инъекции DLL - «Новости»

10-10-2018, 18:00. Автор: Sheldon

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

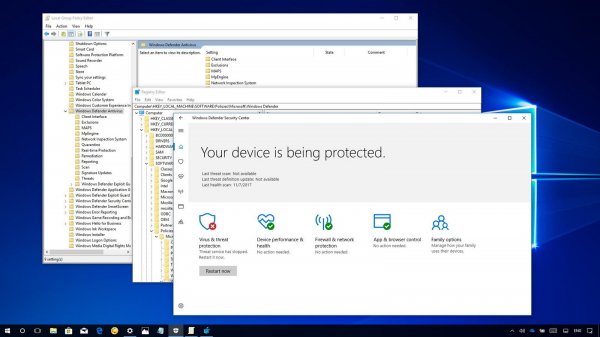

Разработчики Microsoft обеспечили последнюю версию Windows защитой от троянов-вымогателей, этот механизм называется Controlled Folder Access. Он должен предотвращать изменение файлов неизвестными программами в защищенных папках. На конференции по безопасности DerbyCon исследователь показал, как рансомварь может использовать DLL-инъекцию, чтобы обойти защиту Windows 10.

Controlled Folder Access позволяет защитить некоторые папки и файлы в них, а также добавить указанные приложения в доверенный список, чтобы только они могли изменять файлы в этих папках. Можно не добавлять приложения в доверенный список самому, а использовать список по умолчанию.

Уязвимость нашел Соя Аояма (Soya Aoyama), исследователь безопасности из Fujitsu System Integration Laboratories. Зная, что explorer.exe находится в доверенном списке, он нашел способ внедрить вредоносную DLL в «Проводник» при запуске.

Аояма также поэкспериментировал с Windows Defender и антивирусами. Оказалось, что эта схема остается незамеченной Windows Defender, Avast, ESET, Malwarebytes Premium и McAfee, а ведь у каждого из них есть защита от рансомвари.

Ниже — видео с демонстрацией уязвимости и рассказом Аоямы.

Аояма упоминает, что прежде чем готовить презентацию, он честно отправил информацию об уязвимости в центр безопасности Microsoft, однако сотрудники Microsoft не согласны, что за эту находку полагается награда или что этот баг требует патча. Они объяснили, что, чтобы произвести описанные действия, у злоумышленника уже должен быть доступ к компьютеру жертвы.

Кроме того, таким образом нельзя затронуть других пользователей, только того, к чьей машине доступ уже получен другими способами. Также не происходит превышение прав доступа: тот, кто эксплуатирует эту уязвимость, уже пользуется тем же уровнем прав, что и цель атаки. Однако вкупе с другими уязвимостями эта особенность потенциально может стать интересной для исследователей безопасности (и не только).

Больше подробностей про эксплуатацию можно найти в блоге BleepingComputer.

Перейти обратно к новости