Проверка ведер. Как искать уязвимости в бакетах AWS S3 - «Новости»

22-11-2022, 00:02. Автор: Родион

Обнаружение бакетов

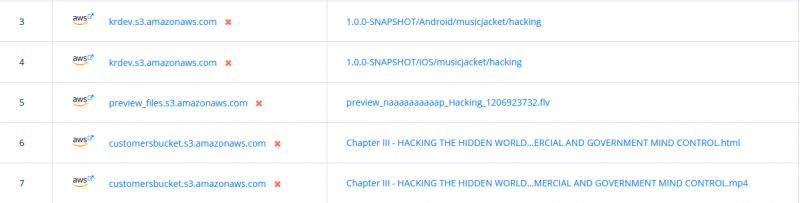

Если толком ничего не находится, то идем на сайт компании. Здесь нам поможет Burp Suite. Просто просматривай веб‑сайт, а затем анализируй полученную карту.

При этом бакеты всегда находятся на следующих URL:

http://s3.[region].amazonaws.com/[bucket_name]/

http://[bucket_name].s3.[region].amazonaws.com/

http://s3-website-[region].amazonaws.com/[bucket_name]

http://[bucket_name].s3-website-[region].amazonaws.com

http://[bucketname].s3.dualstack.[region].amazonaws.com

http://s3.dualstack.[region].amazonaws.com/[bucketname]

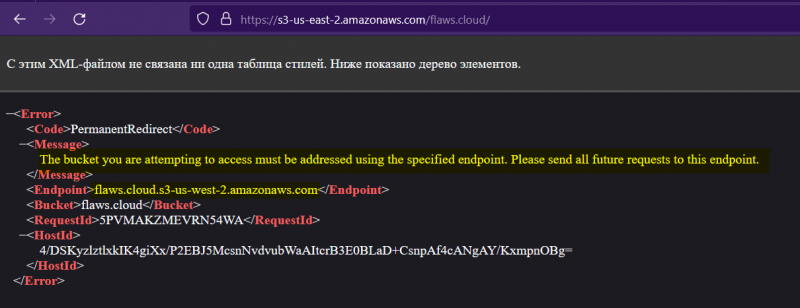

Нужно ли нам подбирать правильный регион? Нет! Amazon любезно подскажет, что мы ищем где‑то не там. Поэтому нам достаточно лишь названия бакета.

Неверный регион

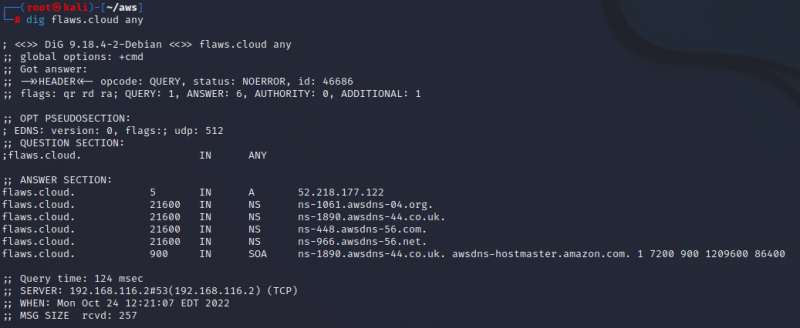

Но как получить это название? Чаще всего оно скрывается в записях CNAME (в них сопоставлены псевдонимы с исходными DNS-именами) домена атакуемой компании. Обнаружить их можно вот так:

dig <domain>any

Пример:

dig flaws.cloud any

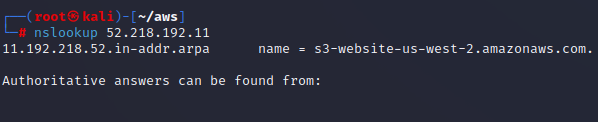

Да, может быть, CNAME и пуст, но посмотрим, что еще есть на этом IP:

nslookup <ip>

Пример:

nslookup 52.218.192.11

И получим, что к IP привязан еще и адрес s3-website-us-west-2.. Это так называемый Website Endpoint. Эндпойнты используются, когда с бакетом интегрирован простенький статический веб‑сайт.

Все бакеты S3, настроенные для веб‑хостинга, получают домен AWS, который можно использовать без собственного DNS. То есть имя бакета в данном случае совпадает с именем домена, а именно flaws..

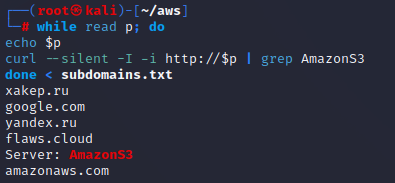

Конечно же, каждый домен перебирать вручную проблематично. Ускорит дело простенький скрипт на Bash:

echo $p,curl --silent -I -ihttp://$p | grep AmazonS3

done<subdomains.txt

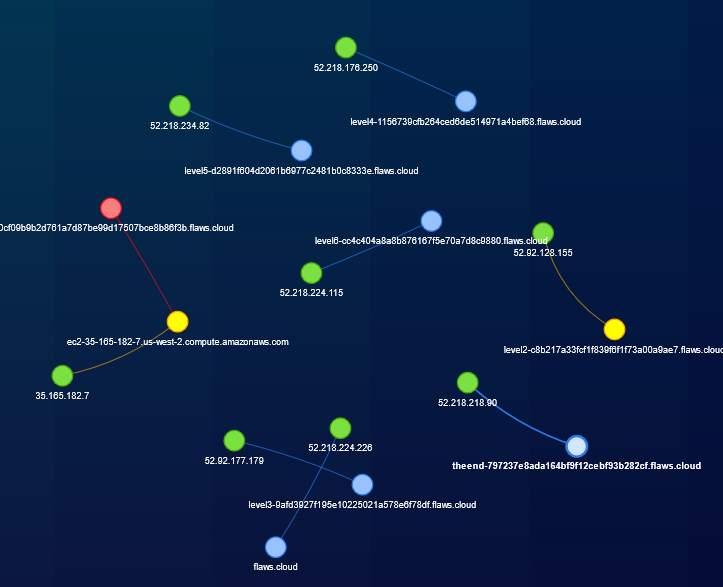

Обрати внимание, что не все домены зарегистрированы как записи CNAME. Некоторые могут не отображаться явно в процессе разрешения имен. В таком случае удобно использовать сайт dnscharts.hacklikeapornstar.com. Сюда можно загрузить список доменов, а сервис уже самостоятельно найдет записи и по возможности сопоставит их с облачными сервисами.

Если ты не знаешь, как находить поддомены, то рекомендую утилиту Amass в связке с новой техникой перечисления доменов.

Перейти обратно к новости