ZUI. Анализируем трафик с помощью нового быстрого инструмента - «Новости»

2-03-2023, 08:42. Автор: Тимур

официального сайта приложения установщик и запустить его.

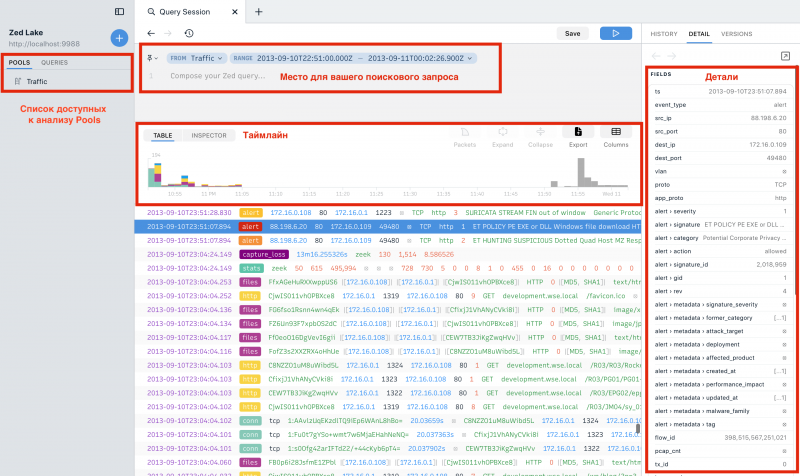

Интерфейс

Сначала полюбуемся минималистичным UI и увидим, насколько он функционален. На вход программы можно подавать JSON, CSV, ZSON, ZNG и файлы других форматов, но нам интереснее всего скормить ZUI файл PCAP или структурированный лог, например Zeek log.

Главная страница утилиты

Как только ты откроешь файл PCAP в ZUI, он тут же пройдется по нему движками Zeek и Suricata, после чего отобразит все находки, а также подтянет ссылки на найденные хеши с VirusTotal. Ну что сказать, круто!

Pool — это место, где хранится преобразованный PCAP. Ты можешь загружать сразу несколько файлов в один pool, и все данные из них будут доступны в одной строке поиска. На таймлайне можно выбрать диапазон времени, который сейчас требуется изучить. В деталях можно посмотреть самую ценную информацию, этакие поля корреляции.

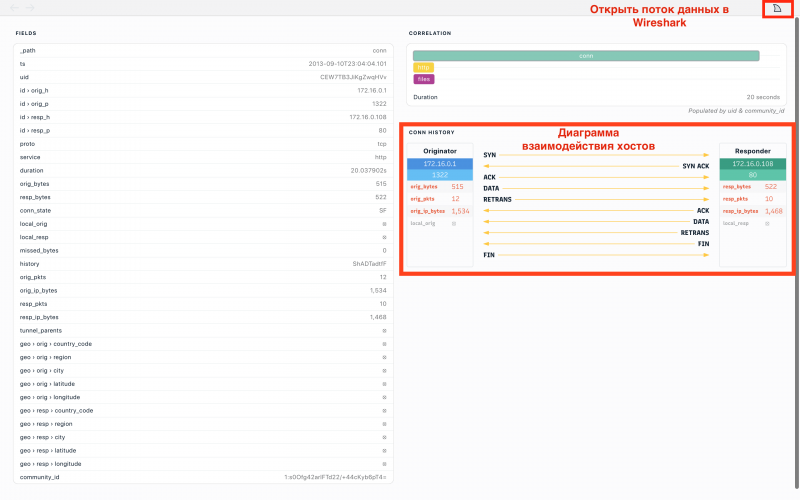

Мне показалась особенно интересной фича с небольшой диаграммкой взаимодействия двух хостов. Она отображается, если открыть лог с зеленым тегом conn. Также весьма полезна кнопка открытия потока данных в Wireshark, но о ней уже было сказано выше.

Небольшая диаграмма взаимодействия хостов

Применяем ZUI на практике и пишем запросы

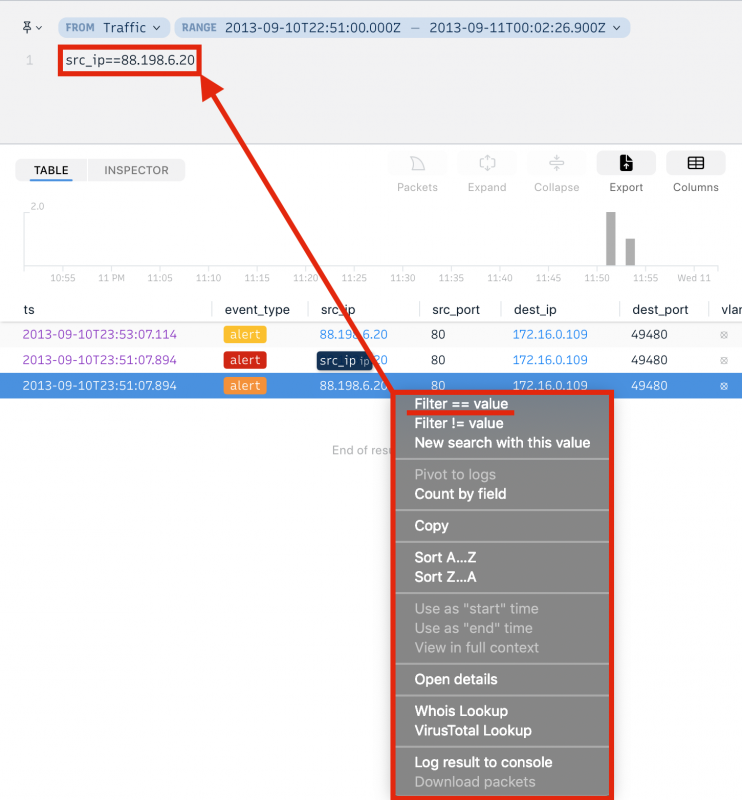

Начать стоит с того, что писать запросы с помощью ZQL query совсем не трудно. Достаточно просто найти в логах нужные поля и отфильтровать по ним логи. Строка запроса будет обрастать новыми и новыми условиями поиска. Лично я постоянно забываю, как находить ту или иную информацию с помощью фильтров Wireshark.

Создание фильтрующего правила с помощью выбора полей

Я подготовил для тебя примеры запросов поиска, которые покроют основные юзкейсы при работе с ZUI.

Количество каждой категории тегов:

count()by _path | sort -r

Перейти обратно к новости