Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Process Doppelganging работает для всех версий Windows и позволяет обмануть большинство защитных решений - «Новости»

Специалисты компании enSilo выступили с докладом на конференции Black Hat Europe 2017 и рассказали о новой технике атак, получившей название Process Doppelganging. Такие атаки работают против всех версий Windows и позволяют обмануть большинство современных антивирусов, выполнив вредоносный код прямо у них «под носом».

Схема работы Process Doppelganging похожа на другую, давно известную технику атак, которая называется Process Hollowing. Данная метод внедрения кода предполагает создание нового экземпляра легитимного процесса и последующую подмену легитимного кода вредоносным. Так как о существовании Process Hollowing известно давно, большинство защитных решений успешно обнаруживают и пресекают подобные манипуляции.

Но специалисты enSilo решили развить эту идею дальше, и создали атаку, которая позволяет более эффективно скрывать малварь от антивирусов в контексте легитимных процессов. Process Doppelganging предполагает использование транзакций NTFS, что позволяет модифицировать легитимный файл в контексте транзакции, а затем выполнять вредоносный код, который в итоге вообще не попадает на диск (атака получается басфайловой).

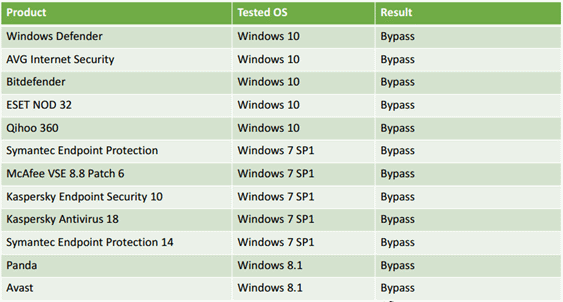

Исследователи сообщают, что при помощи Process Doppelganging им удалось обмануть защитные решения «Лаборатории Касперского», Bitdefender, ESET, Symantec, McAfee, Windows Defender, AVG, Avast, Qihoo 360 и Panda. Даже такой продвинутый софт для киберкриминалистов, как Volatility, не сумел обнаружить атаку. В ходе экспериментов специалисты использовали Process Doppelganging для запуска известной утилиты для восстановления и хищения паролей Mimikatz.

Специалисты рассказали, что для использования Process Doppelganging атакующим нужно знать немало недокументированных деталей о работе и создании процессов, то есть вряд ли преступникам удастся легко взять данную технику на вооружение. С другой стороны, есть и плохая новость: выпустить патчи для Process Doppelganging невозможно, так как атака эксплуатирует фундаментальные механизмы и функции работы Windows. Впрочем, продукция компании enSilo уже способна распознавать такие атаки, а значит, другие вендоры тоже смогут разработать механизмы для обнаружения Process Doppelganging.

Технические подробности и PoC-эксплоит вскоре появятся на сайтах enSilo и Black Hat.

- © Вышло обновление Process Explorer - «Интернет»

- © MRT.exe что это за процесс в Windows 10 - «Windows»

- © Critical process died Windows 10 как исправить ошибку - «Windows»

- © Bkav наглядно показала процесс взлома системы Face ID в iPhone X - «Новости сети»

- © Опыт внедрения PostgreSQL в учебный процесс в Сибирском государственном аэрокосмическом университете - «Видео уроки - CSS»

- © TSST Korea запускает процесс защиты от банкротства - «Новости сети»

- © Сенсационная разработка хакеров - «Интернет»

- © Что делать, если процесс System («Система и сжатая память», ntoskrnl.exe) грузит процессор, диск, оперативную память в Windows 10 или 8.1 - «Windows»

- © Цифровые шоу-румы Volkswagen меняют процесс покупки автомобиля - «Новости сети»

- © В протоколе HTTPS обнаружена серьезная уязвимость - «Интернет и связь»

|

|

|